网络安全应急响应:保护网络安全的最后一道防线

网络安全是当今信息社会中至关重要的问题,网络攻击的频繁发生使得企业、政府和个人面临着越来越大的安全威胁。为了及时有效地应对网络安全事件,网络安全应急响应成为了必不可少的一环。

小德将详细介绍什么是网络安全应急响应以及其重要性,并探讨救援流程和服务方式。

- 什么是网络安全应急响应?

网络安全应急响应(Network Security Incident Response,又称CSIRT)是指团队或组织为了在网络安全事件发生时能够及时准确地做出反应和应对而建立的一套制度和流程。其目的是降低网络安全事件所造成的损失并迅速恢复受影响的系统和服务。

- 网络安全应急响应的重要性

网络安全应急响应对于维护企业、政府和个人的信息安全都具有重要意义。

首先,网络安全应急响应可以帮助减少安全事件的影响和损失。当网络安全事件发生时,及时采取应对措施可以迅速隔离受到攻击的系统或网络,防止攻击者进一步扩大攻击面,减少信息泄露的风险,并快速平息用户和外界的关注和质疑。

其次,网络安全应急响应可以提高安全事件的处理效率。团队或组织建立起相应的机制和流程,可以迅速调动专业人员和资源进行定位、分析和修复工作,尽快恢复受影响的系统和服务,减少停机时间,保证正常的业务运行。

最后,网络安全应急响应还能够增强网络安全的防护能力。通过不断总结和分析网络安全事件,可以发现攻击者的手法和漏洞,改进系统和网络的安全性,提升整体的网络防御能力。

- 网络安全应急响应能解决什么问题

- 控制服务器:业务系统、服务器发现异常登录,权限被控制无法重新获取高权限。

- 病毒/木马/后门事件:服务器甚至整个业务系统被植入病毒、木马或被上传恶意文件。

- 数据泄漏事件:业务系统、服务器被拖库或被恶意修改数据。

- 网络安全应急响应的救援流程

网络安全应急响应根据事件特性会有差异,常见流程如下

- 数据保护:数据安全是所有网络应用的重要的一部分,所以我们第一步是确认数据是否安全,并尽快进行保护备份。防止事态进一步的严重。

- 全面检测:检测阶段是事件响应的触发条件。检测是以适当的方法确认在系统/网络中是否出现了恶意代码、文件和目录是否被篡改等异常活动/现象。

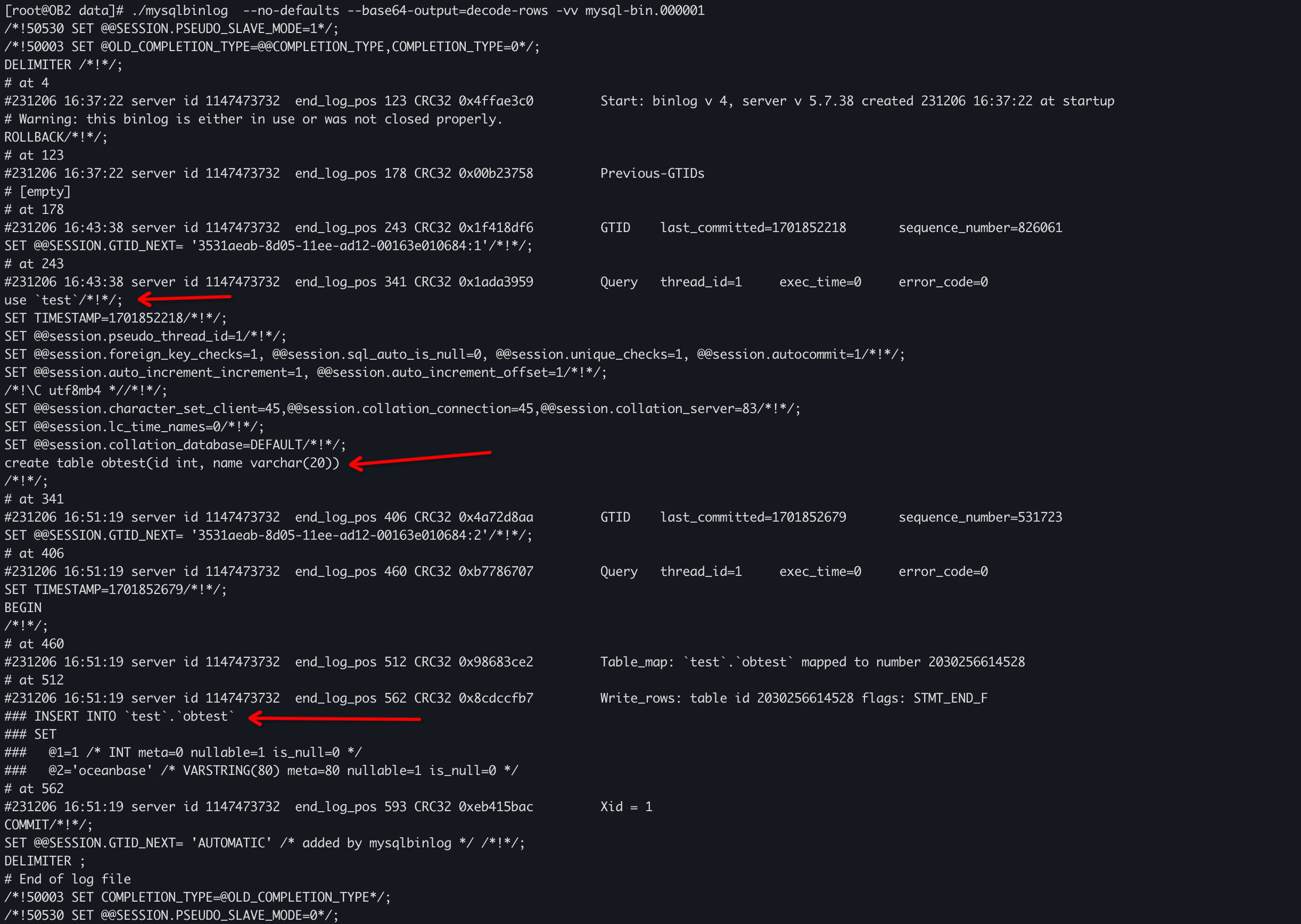

- 确定入侵原因:分析日志,找到真正被入侵的原因。只有真正被黑的原因才能够真正的处理这次事件,保证不会出现复发。

- 安全加固:封堵本次入侵的漏洞,并对服务器进行安全防御加固,和漏洞修复。保证服务器安全运行。

- 恢复数据:服务器安全运行后才能对数据进行恢复,恢复阶段的目标是把所有被攻破的系统或网络设备还原到它们正常的任务状态。

- 总结报告:回顾并整合发生事件的相关信息,给出合理的建议。防止同样的事件再次发生。

- 网络安全应急响应的服务方式

所有的服务都由白帽子团队协作方式进行

- 应急响应技术支持:远程实时响应,多个城市可快速到达现场,24小时在线处理黑客攻击、病毒爆发、木马/后门程序、脱库/入侵等事件,让客户摆脱黑客控制。

- 全面安全渗透测试:通过对服务器漏洞发掘和业务系统漏洞发掘,对业务系统进行全面的渗透测试杜绝下一次的黑客攻击。

- 敏感时期监控服务:特殊时期,如元旦、春节等节假日、两会、国庆等敏感时期、新系统和新功能上线、促销和商业活动等重要时期提供远程或驻场安全运维监控,防止黑客攻击。

- 案例分享

背景:客户系统上线不到一周,被不法份子盯上,并尝试进行入侵,不到一天,就拿到了客户的服务器高权限,并且在客户修改服务器密码后马上又被黑客获取权限,随即黑客删除了客户的数据库,对客户进行威胁,要求客户在2天内支付巨额保护费。

处置流程:因为黑客是职业团伙对服务器进行实时监控,我们必须在黑客 不察觉的情况下进行处置

1、数据保护,对服务器数据进行快速备份,保证数据不在受到攻击;(耗时2小时)

2、立即指导客户准备部署新的服务器,并对其进行进行安全加固;

3、排查木马、后门、病毒等程序,但不进行删除;(耗时2小时)

4、分析日志,找到入侵源头;(耗时5小时)

5、在新服务器上针对入侵原因做针对性部署;

6、在新服务器部署入侵和防御监控系统;

7、在切换域名解析到新服务器;

后记:黑客在约定时间未收到保护费,对客户服务器进行了疯狂的攻击,攻击持续了整整1天终无法攻破放弃。在服务器正常运行后,我们马上开始对客户网站进行了深入的渗透测试,挖掘出潜在风险漏洞并协助客户进行的修补。

- 结语

网络安全应急响应作为保护网络安全的最后一道防线,对于维护信息社会的稳定和健康发展至关重要。通过建立有效的网络安全应急响应机制和流程,加强预警评估、事件响应和事后总结,不断提升网络安全的整体防护能力,才能有效应对日益复杂的网络安全威胁,保护企业、政府和个人的信息安全。