暴露情况分析

在去年研究的基础上,我们今年对 UPnP 协议的暴露情况进行持续关注。如无特殊说明,本章中的 统计数据基于全球单轮次的测绘(2019 年 10 月)。本节我们将对 SSDP 与 SOAP服务的暴露情况进行 分析,4.4.2 节将对 SOAP服务中的端口映射表进行分析。

观察 8: 设备开放 SSDP 服务暴露数量最多的五个国家是中国、韩国、委内瑞拉、美国与日本,同 时我们发现俄罗斯的暴露数量相比去年下降了 84%,推测俄罗斯的相关部门推动了对于 UPnP 的治理 行动。

从国家分布来看,相比于去年的国家分布数据,大多数国家的暴露数量都有一定程度的减少,俄罗

斯的暴露数量变化最为明显,从去年的 40 万下降到了 6 万左右,我们暂未从网上搜到相关信息,但是 数量的锐减让我们有理由相信俄罗斯的相关部门推动了对于 UPnP 的治理行为。

中国 其他 韩国 美国 日本 越南 巴西 希腊 印度 加拿大

俄罗斯 乌克兰 阿根廷 意大利委内瑞拉 哥伦比亚

阿尔及利亚

2018年12月

2018年12月  2019年10月

2019年10月

图 4.11 开放 SSDP 服务设备的国家分布情况

暴露 SSDP 服务的设备使用最多的 UPnP SDK分别是 libupnp、miniupnp、AltiDLNA、Broadcom 与 IGD。其中 libupnp 数量最多,占比达到 53%,AltiDLNA数量大幅增加,需引起关注。

与去年的数据相比,我们发现,UPnP SDK 分布情况有两个变化较大的地方。一是 Server 字段中标 记为 IGD的设备数量从约 29 万下降到了 10 万,且绝大部分设备报告的 SOAP服务端口都无法访问。 二是数量变化较大的设备类型是 AltiDLNA,去年的暴露数量不足 2000

台,今年却暴露了近 20 万台, 经分析,这些设备是韩国某厂商推出的智能音箱,且使用了 Alticast 公司提供的多媒体解决方案。图 4.12 UPnP SDK 类型分布

观察 9: SOAP 服务可访问的设备占 UPnP 设备总量的 46.9%,这些设备中,61%的设备存在中危 及以上的漏洞,攻击者可以通过漏洞获取对这些设备的完全控制权,或利用漏洞发动攻击使设备崩溃。

在去年的报告中,我们仅通过将已知的漏洞信息与 UPnP SDK 版本号相关联,即发现 69.8% 的设备 存在漏洞,按照同样的方式统计,在今年的数据中,这一数字变成了 61%。

物联网设备的 UPnP SDK存在多样性,我们以每种 SDK及采用这些设备的厂商进行分类,通过图 4.13 我们能够看到,对于一种部署 SDK的设备而言,要么就大部分都能访问,要么就大部分都不能访问。 数量最多的 libupnp 由于采用它的厂商较多,所以情况较为复杂。对采用 libupnp 的设备进行统计分析 后我们发现,采用 libupnp 的厂商很多,且不同厂商倾向于使用不同的固定端口。某摄像头厂商大量采 用 80 端口作为其 SOAP 服务端口,某路由器厂商的多数设备使用 49152 或 49154 端口。还有很多厂 商并未修改 SOAP消息中 manufacturer 属性,使用默认的“Linux UPnP IGD Project”,包括这些,还 有很多 SOAP端口无法访问的设备我们无法获取其设备型号,因此无法确切分类其所属厂商。

40% 600000 设备数量 30% 400000

SOAP可访问设备占比

SOAP可访问

SOAP可访问  SOAP不可访问

SOAP不可访问  设备数量

设备数量

图 4.13 UPnP 设备各 SDK设备可访问性统计

端口映射服务威胁分析

我们对全网设备的 UPnP 端口映射表进行了采集,本节将对其进行分析。

4.4.2.1 总体情况

去年的报告中,我们重点关注了影响最广、恶意特征最明显的四类恶意端口映射类型,包括主要行 为是对内网进行入侵的 EternalSilence、IntraScan、NodeDoS,和对外网进行代理的 MoniProxy。今年, 我们也关注了其余存在恶意端口映射类型,以期通过分析展示受恶意端口映射感染的设备的全貌。

在开放端口映射的约 39 万台设备中,总共有 6.3 万台设备中发现了一种以上的恶意行为,部分设 备受到多种恶意行为入侵,其中约 4.5 万台设备中发现了内网入侵行为,约 3 万台设备中发现了恶意代 理行为。图 4.14 列出了设备量最多的几个国家的设备数量对比与恶意行为的感染占比。中国的服务暴 露总量和受感染的设备数量均居首位。

我们认为,如果我们能从一个设备的端口映射表中查询到 1 条以上恶意端口映射记录,则这个设备 的端口映射服务很大概率可以被其他攻击者利用。因此,可以借助一轮扫描数据得出这样的结论,全球

有约 6.3 万台设备是受端口映射感染的高危设备,但因为端口映射的特性,假设平均一台暴露设备对应 的内网有 20 台设备的话,那么潜在受影响的设备可达百万台。

IP数量(有映射) 20000 IP数量(无映射)

中国 韩国 美国 越南 巴西 日本 印度 阿根廷 意大利 俄罗斯

哥伦比亚

未感染

未感染  已感染

已感染  无映射

无映射

图 4.14 暴露端口映射设备恶意行为感染情况国家分布

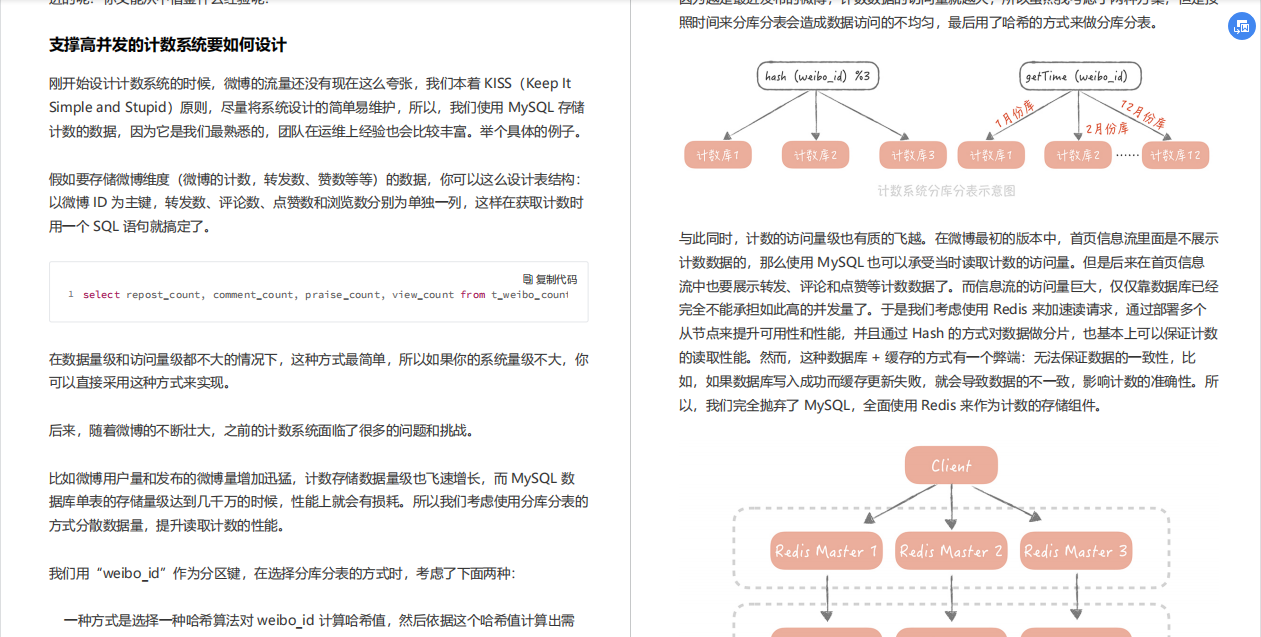

全网暴露 UPnP 端口映射服务的设备中,共包含了约 312 万条映射条目,其中包含代理与扫描行为 的恶意映射条目约 240 万条,占全部映射条目的 77%,端口映射服务滥用情况不容乐观。从全网设备 的端口映射表中,我们发现了约 8 万种不同的映射描述(description 字段)。由于种类众多,我们很 难全部辨识,因此我们聚焦在映射条目总量多的恶意行为上。在映射条目最多的 15 种映射行为中,3 种行为是我们已知的恶意行为,6 种是可疑的代理探测、内网扫描行为,如表 4.2 所示。除了上述恶意 行为之外,我们也探测到部分非恶意应用的合理端口映射行为,如部分映射描述为 miniupnpd、wechat(聊 天应用)、libtorrent(P2P 下载)、HCDN(流媒体应用)、WhatsApp(聊天应用)的端口映射行为, 从映射目的 IP、目的端口与传输协议等维度,我们能判定它们大概率是安全的。这些正常应用的映射 数量我们也在此列出。

我们也简要与去年的数据做了一个对比,去年我们仅分析了四类恶意端口映射类型,受感染设备 总量约 4.4 万台,但因为与今年的统计口径不太一致,因此无法在总量分布(如国家)上进行对比。 对于特定的恶意端口映射类型,我们发现去年提到的四类的受感染 IP 数均出现了一定程度的下降,

EternalSilence 由 4 万下降到了 1.7 万,MoniProxy 由 7 千下降到了 1 千。我们猜测多方面的原因可能 导致数量的下降,一是端口映射条目租期到期后的自动删除,二是设备重启之后端口映射条目清空。考 虑到设备 IP 可能会变化,作为攻击者,需要持续对全网进行扫描才能维护一个相对完整的受感染的设 备的列表,一旦攻击者不够活跃,随着时间的推移,受感染 IP 数量就会出现一定程度的下降。

表 4.2 关联映射条目最多的 15 种端口映射行为的定性、IP 数量与映射条目数量

|映射描述|定性|IP数量|映射条目数量|

|正则:sync-\d+ 1|可疑代理行为|11119|853696|

|正则:sync\d+|可疑代理行为|20010|516891|

|galleta silenciosa|扫描行为:EternalSilence|17344|408134|

|miniupnpd|未知|5901|133285|

|MONITOR|代理行为:MoniProxy|1061|114577|

|miniupnpd|可疑扫描行为|4021|77228|

|wechat|未知|6212|44543|

|Teredo|未知|2490|34144|

|libtorrent|未知|1682|32977|

|HCDN|未知|7836|32591|

|galleta_silenciosa|扫描行为:EternalSilence|275|30297|

|WhatsApp|未知|9280|30002|

|libtorrent|可疑扫描行为|1527|24535|

|miniupnpd|可疑代理行为|2539|23587|

|DVR_NVR|可疑扫描行为|2639|22438|

4.4.2.2 利用 UPnP 端口映射服务的内网入侵行为

根据 UPnP 端口映射服务的设计用途,我们认为端口映射服务的正常行为是为内网前台应用开启临 时公网端口暴露服务。前台应用指用户主动启动、使用后关闭的应用服务如 P2P 下载、VoIP 通讯、游 戏联机服务等,而非长期后台运行的守护进程如 SSH、FTP、HTTP 等服务 2。除正常行为以外的其他 行为都是对端口映射服务的滥用或恶意入侵。

我们定义一个映射条目,若这个条目指定的目的地址(internal_ip 字段)位于 RFC1918 私有 IP范围、

1 遵循一定规则随机命名的条目如 sync-12525、sync-16266。

2 需要说明的是,用户有可能通过 iptables 端口转发、DMZ主机的方式将 SSH、FTP 等服务暴露在互联网上,但是我们认为用户不

会借助 UPnP 来实现这一需求,而是通过登录路由器的管理员页面来进行配置。因此,在 UPnP 的场景下,我们认为其为恶意端口 映射。

目的端口(internal_port 字段)小于 10000,则这个映射条目是一个潜在内网入侵行为。一个内网入侵 行为试图将 IGD设备内网中的应用服务映射到设备的外网端口(external_port 字段)上,从而使内网服 务面临入侵风险。

在 8.6 万台发现端口映射条目的物联网设备中,52.3% 设备上能够观测到可疑的内网入侵行为,被 暴露频次最多的目的端口包括 135、445、80、6881、139 等。

我们将目的端口小于 10000 的映射行为定义为恶意行为。从定义上来看,5 位以上的高位端口属于 临时端口,虽然各个标准组织、操作系统对临时端口的范围定义都略有不同 [51],但从经验上来看,用 户或运维人员会将大部分应用服务部署在 10000 端口以下的低端口。

我们观察到的内网入侵行为针对的目标端口大部分集中在 135 与 445,合计占内网入侵行为的 60%,其余部分针对常用应用服务端口的探测均有出现,但出现相对较少。

其他

图 4.15 可疑内网扫描行为的目的端口占比

我们按端口映射条目数据中的映射描述(description 字段)进行统计,并将每一种映射行为的目的 端口与 SOAP服务返回的设备厂商信息(manufacturer)进行统计,结果如表 4.3 所示。这里我们只列 出每种映射行为所访问的目的端口与厂商信息的前三名,并隐去了数量与比例。

从每种映射行为所对应的目的端口与厂商的分布来看,大部分攻击者所针对的目标设备、目标服务 都较为明确。如 EternalSilence(映射描述为“galleta silenciosa”与变种“galleta_silenciosa”)针对 目的端口 135、445 的映射条目数量加起来占此类映射行为所有条目的 92%,映射描述为 Ftp 的映射行 为针对 20、21 端口的条目数量占此类行为所有条目的 99.97%。映射描述为 miniupnpd 的映射行为针 对厂商 Tenda 的入侵行为占此类行为所有条目的 86.17%。

表 4.3 可疑内网扫描行为的映射描述、数量、Top3 目的端口与受感染设备厂商

|映射描述|映射数量|目的端口|设备厂商|

|EternalSilence(变种)|33305|135, 445, 139|Linux UPnP IGD Project, DASAN, Linksys, SnapAV|

我们发现有一些攻击者只针对特定端口的 SOAP服务进行攻击。表 4.4 中列举了一些恶意行为,每 种恶意行为的受害者 IP数量在 30 至 4000 不等,这些恶意行为大部分目标的 SOAP服务都在同一端口上, 同一端口占比在 80% 以上甚至接近 100%,且设备厂商也趋于相同。

表 4.4 扫描固定 SOAP 端口的恶意行为扫描的目的端口、设备厂商、SOAP 端口占比

|映射描述|目的端口占比|设备厂商占比|SOAP端口占比|

4.4.2.3 利用 UPnP 端口映射服务的恶意代理行为

我们定义一个映射条目,若这个条目指定的目的地址(internal_ip 字段)位于公网 IP 范围,则这个 映射条目是一个潜在恶意代理行为。一个恶意代理行为试图将受害者设备作为跳板,将设备的某个外网 端口(external_port 字段)反向代理到其他服务器,从而使攻击者能够伪装成受害者设备对服务器发送 恶意请求。

在 8.6 万台发现端口映射条目的物联网设备中,35.2% 设备上能够观测到可疑的恶意代理行为。最 常见的恶意代理行为包括架设 Web 代理、通过 SMTP 服务发送垃圾邮件,影响用户与所在运营商的 IP 信誉。

UPnP 提供的端口映射建立请求有三个关键字段,外网端口(external_port)、目的 IP(internal_ ip)、目的端口(internal_port),在实现上,会将来自外网端口的数据转发到目的(内网)IP 的目的 端口上。但是某些 UPnP SDK 的实现没有对目的 IP 的范围进行严格限制,导致这些设备实际上可以将 来自外网端口的数据转发到另一台外网服务器上,这就造成了攻击者可以用受害者设备的 IP 去发送请 求,从而规避某些限制,进行如批量注册账号、群发垃圾邮件等操作。在实际环境中,攻击者也是倾向 于利用这些设备访问 Web 网站(大多数是 Google)和 25 端口的 SMTP。今年我们新发现的几种利用 行为如 sync 开头的与 miniupnpd 相关的利用行为也是如此。

发送恶意代理行为的漏洞利用者有一部分表现出来了对特定类型设备的偏好,如映射描述以 sync 开头的攻击行为,91.62% 的攻击尝试都指向了 49125 端口,MoniProxy 全部的请求都针对 2048 端口

的 SOAP服务。

表 4.5 可疑恶意代理行为的映射描述、数量、入侵的 SOAP 端口与受感染设备厂商分布

|映射描述|映射数量|厂商占比|SOAP端口占比|

对于映射数量最多的几种代理行为,过滤掉一些目的 IP 明显不能访问的条目如组播 IP、空路由 IP

之后,我们关注它们利用这些物联网设备进行反向代理之后所进行的操作。表 4.6 列举了恶意代理行为 Top10 中包含明显恶意特征的 6 种映射行为。

其中,映射条目中描述为“sync- 数字”的恶意行为有两个变种,映射数量较多(约 85 万)的一 种将受害者设备的端口映射到 Google 服务器的 80 端口,映射数量较少(约 52 万)的一种除了映射到 Google 服务器的 Web 端口之外,还有约 20% 的映射条目指向了微软 Outlook 邮件服务的 25 端口,这 些映射条目存在约 7000 个独立 IP 上,攻击者将受害者设备作为跳板发送垃圾邮件,不仅会影响用户所

使用的 IP 及其运营商的 IP 信誉评级,也对邮件服务商的垃圾邮件防控提出了挑战。

表 4.6 可疑恶意代理行为的映射描述、主要行为和目的端口、目的 IP 占比

|映射描述|感染 IP |目的端口占比|目的 IP占比|主要行为|

|sync-\d+|11119|80: 99.93%, 0, 445|172.217.*.*: 98.39%|Web 代理:Google|

|sync\d+|20010|443: 59.47%, 25, 80|172.217.*.*: 40.33%, 216.58.*.*: 22.06%, 104.47.*.*: 17.28%|

Web 代理:Google,垃圾邮件:

Outlook

||MoniProxy|1062|443: 48.02%, 80, 0, 8080, 4450|

182.161.*.*, 172.217.*.*, 183.111.*.*, 117.52.*.*,

151.101.*.*

|Web 代理:广告点击欺诈||miniupnpd|2539|25: 27.27%, 80, 443|172.217.*.*, 0.0.*.*, 104.47.*.*, 216.58.*.*, 67.195.*.*|

Web 代理:Google,垃圾邮件:

Outlook

||\d{5}|106|443: 19.72%, 80, 2048|46.51.*.*, 54.254.*.*, 172.217.*.*, 59.125.*.*, 220.134.*.*|Web 代理:Google、Duckduckgo|

|NodeDoS|313|53: 61.82%, 80: 30.77%, 0, 22222, 443|199.217.*.*, 205.185.*.*, 8.8.*.*, 185.162.*.*, 192.168.*.*|Web 代理:广告点击欺诈、DNS 代 理|

除此之外,其他的恶意代理行为对不同的网站进行反向代理,但基本思路都是将受害者设备作为一 个 HTTP 代理服务器,在不同业务场景中绕过基于源 IP 的风控策略,这也是 UPnP 端口映射服务对于 攻击者的价值所在。

参考资料

绿盟 2019物联网安全年报

友情链接

GB-T 20979-2019 信息安全技术 虹膜识别系统技术要求