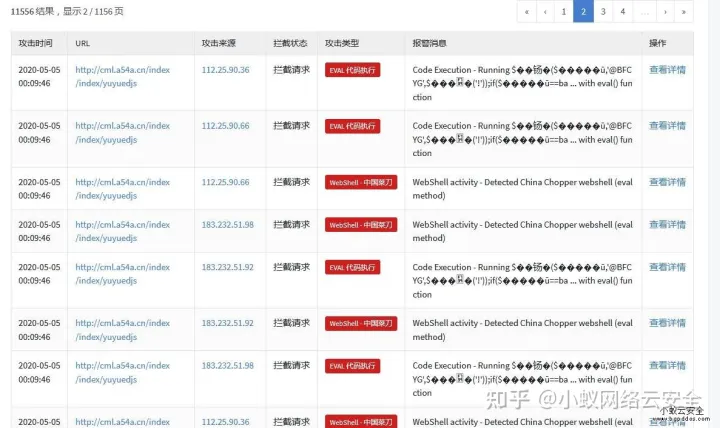

最近很多做平台的小伙伴,碰到了同样的问题,就是软件程序后台被恶意篡改收款二维码

这个问题出现在平台主身上无疑是雪上加霜,第一时间找到了小蚁君,分析了一下当时的情况,先安装了小蚁的入侵检测系统,显示了接下来的一个请求报警,

当然这只是其中一个,还有,目前入侵的主流病毒“中国菜刀”,一句话木马等等

这一系列的入侵尽然达到了上百万条之多,就连服务器登录的宝塔面板也被扫描了上万条

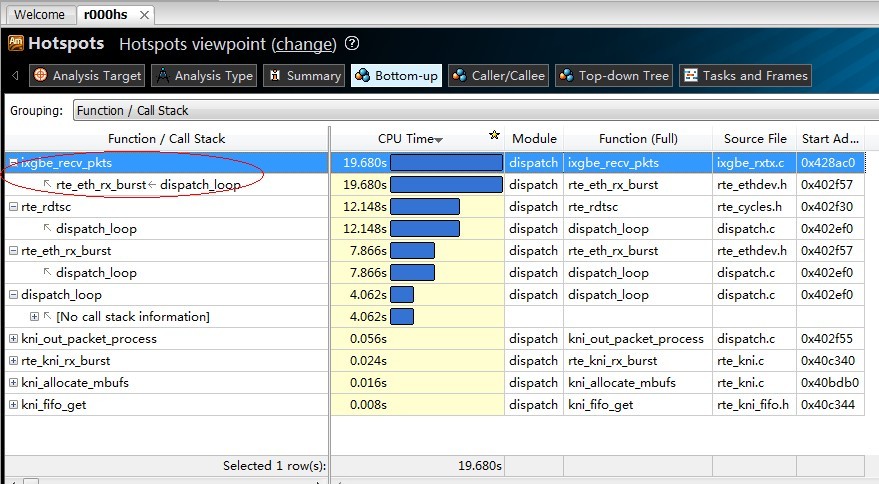

可以看到图片中有1.3万次的爆破扫描,可想而知现在问题难点在于怎么把他后台的入侵全部拦截下来保证业务的稳定运行。

项目危在旦夕,技术给对接完之后,在10分钟之内就拦截了150万条的入侵病毒

这一次的事件总共花了18分钟的事件,从入侵检测到入侵防护拦截,到客户配合我们做后台木马病毒修复,用户能够正常参与场次并且正常运行平台,事后客户跟我们说也很后怕,就是担心后台被篡改了用心血打造的项目就毁于一旦了,

入侵防御的主要优势:

实时阻断攻击:设备采用直路方式部署在网络中,能够在检测到入侵时,实时对入侵活动和攻击性网络流量进行拦截,把其对网络的入侵降到最低。

深层防护:入侵防御能检测报文应用层的内容,还可以对网络数据流重组进行协议分析和检测,并根据攻击类型、策略等来确定哪些流量应该被拦截。

全方位防护:入侵防御可以提供针对蠕虫、病毒、木马、僵尸网络、间谍软件、广告软件、CGI(Common Gateway Interface)攻击、后门等攻击的防护措施,全方位防御各种攻击,保护网络安全。

内外兼防:入侵防御不但可以防止来自于企业外部的攻击,还可以防止发自于企业内部的攻击。

总体上说,IDS对那些异常的、可能是入侵行为的数据进行检测和报警,告知使用者网络中的实时状况,并提供相应的解决、处理方法,是一种侧重于风险管理的安全功能。而入侵防御对那些被明确判断为攻击行为,会对网络、数据造成危害的恶意行为进行检测,并实时终止,降低或是减免使用者对异常状况的处理资源开销,是一种侧重于风险控制的安全功能。

入侵防御技术在传统IDS的基础上增加了强大的防御功能:

传统IDS很难对基于应用层的攻击进行预防和阻止。入侵防御设备能够有效防御应用层攻击。

而由于重要数据夹杂在过多的一般性数据中,IDS很容易忽视真正的攻击,误报和漏报率居高不下,日志和告警过多。而入侵防御功能则可以对报文层层剥离,进行协议识别和报文解析,对解析后的报文分类并进行专业的特征匹配,保证了检测的精确性。

IDS设备只能被动检测保护目标遭到何种攻击。为阻止进一步攻击行为,它只能通过响应机制报告给FW,由FW来阻断攻击。

入侵防御是一种主动积极的入侵防范阻止系统。检测到攻击企图时会自动将攻击包丢掉或将攻击源阻断,有效地实现了主动防御功能。

入侵防御实现机制:

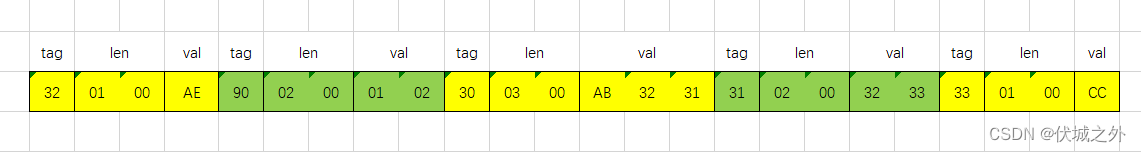

重组应用数据:进入IPS前,会先对IP分片报文重组和TCP流重组,确保应用层数据的连续性,有效检测逃避入侵检测的攻击行为。

协议识别和协议解析:进入IPS前,根据内容识别出多种应用层协议。识别出应用层协议偶,根据具体协议进行精细的解码并深入提取报文特征进行入侵检测。

特征匹配:将解析后的报文特征和签名进行匹配,如果命中了签名则进行相应。

响应处理:完成检测后会根据管理员配置的动作对匹配到的签名进行响应处理。

IPS 技术需要面对很多挑战,其中主要有三点:一是单点故障,二是性能瓶颈,三是误报和漏报。

设计要求IPS必须以嵌入模式工作在网络中,而这就可能造成瓶颈问题或单点故障。如果IDS 出现故障,最坏的情况也就是造成某些攻击无法被检测到,而嵌入式的IPS设备出现问题,就会严重影响网络的正常运转。

即使 IPS 设备不出现故障,它仍然是一个潜在的网络瓶颈,不仅会增加滞后时间,而且会降低网络的效率,IPS必须与数千兆或者更大容量的网络流量保持同步,尤其是当加载了数量庞大的检测特征库时,设计不够完善的 IPS 嵌入设备无法支持这种响应速度。

误报率和漏报率也非常重要。一旦生成了警报,最基本的要求就是IPS能够对警报进行有效处理。如果入侵特征编写得不是十分完善,那么"误报"就有了可乘之机,导致合法流量也有可能被意外拦截。

![[附源码]java毕业设计疫情期间回乡人员管理系统](https://img-blog.csdnimg.cn/095ce5e060074ab8b8a740a2c32d61ed.png)