“很感谢隐盾科技团队的各位成员对我司计算机软件代码保护的鼎力相助……”广州市硬科技百强企业在给予隐盾科技团队的感谢信中写道。据了解,该公司在使用了隐盾科技团队研发的隐盾代码虚拟化系统后,企业开发盗版率从45%降至0%、保护该企业年侵权成本超过200万元,企业年利率提升至81.94%.

近几年来,我国计算机软件开发基数逐年增加,而国家知识产权保护仍不完善。在这一背景下,87.8%的计算机软件会使用保护技术保护程序代码。但多数软件使用传统保护产品时仍出现保护后软件代码轻易被破解、软件代码损坏、软件代码冗余度上升等痛点。这让不法分子有机可乘,以此制作成一个盗版软件,并获得经济效益,这其实极大地破坏了民族软件开发产业的发展。

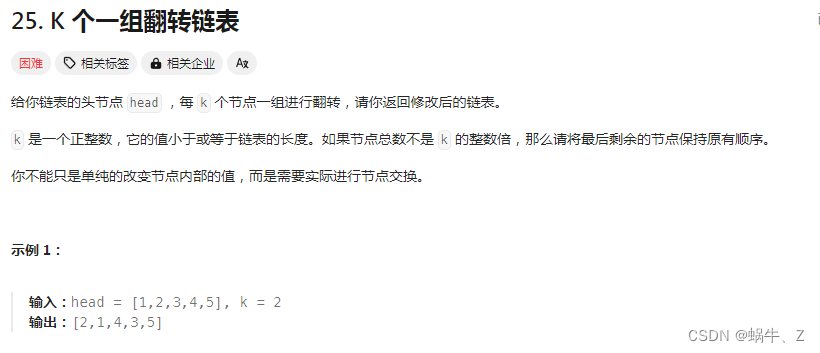

项目运营一年多的时间内,团队深入多家科技型企业实地调研,问询企业开发状况与难题,切身感受开发者的痛点。针对软件保护痛点,团队首创基于TF-IDF算法实现自适应学习的代码虚拟化技术,系统根据这一技术精准识别程序关键代码,将加密后软件性能损耗降至2%;创新高级语言代码编译转换方式,超过15种编程语言适用本系统;融合多种保护手段,使得总体保护强度提高95%。

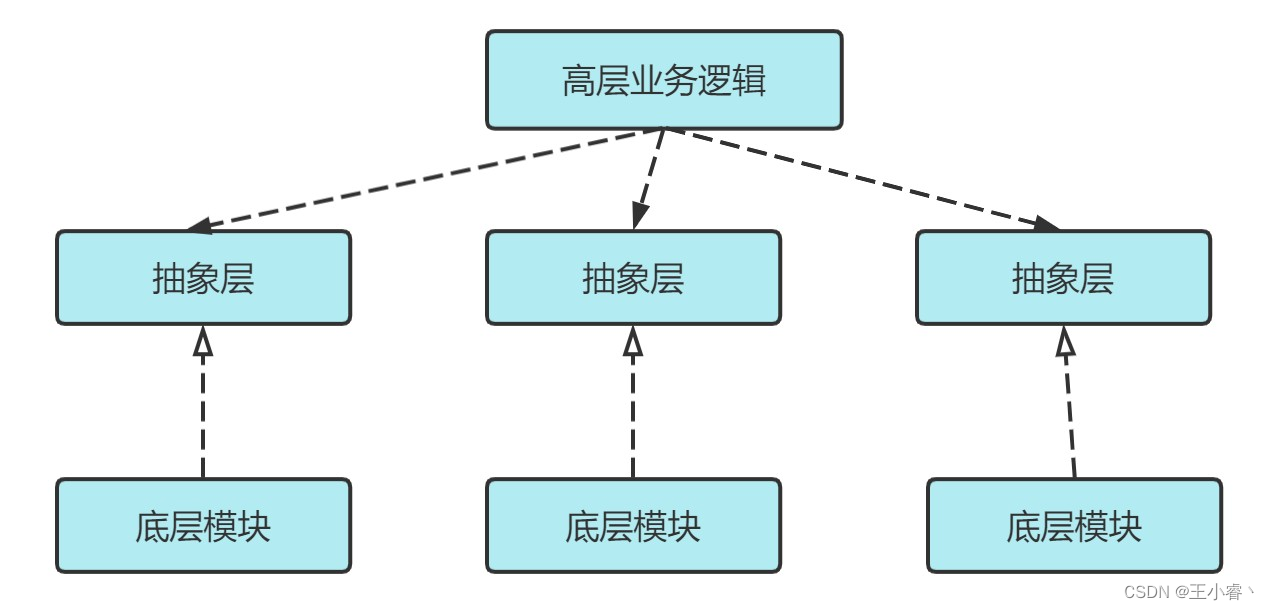

图:隐盾代码虚拟化系统图

图:隐盾代码虚拟化系统图

团队指导老师告诉记者,目前,隐盾科技产品知识产权体系完善,拥有3项发明专利授权和5件软著;同时获得广东省攀登计划立项,“挑战杯”省级一等奖等9项荣誉;在商业运营上,已获得网络空间安全领域龙头企业天融信等十余家企业的合作意向书。未来,隐盾科技团队会不断加强技术研发能力,完成技术迭代,进一步打造双向闭环产业生态圈,实现双向赋能。

图 产品获广东省网络空间安全协会认可

隐盾科技助力广州硬科技企业斩断盗版链,年侵权成本大降

近日,广州市一家硬科技企业因采用隐盾科技团队研发的隐盾代码虚拟化系统,成功实现了计算机软件代码的高效保护,从而大幅度降低了企业的盗版率和年侵权成本。

据了解,该系统采用了先进的TF-IDF算法实现自适应学习的代码虚拟化技术,能够精准识别程序中的关键代码,并对其进行加密处理。这种创新性的保护方式不仅有效防止了软件代码被轻易破解,还降低了加密后软件性能的损耗,仅为2%。

图:隐盾代码虚拟化系统图

隐盾科技团队深入多家科技企业实地调研,深入了解企业开发过程中的痛点和需求。通过创新高级语言代码编译转换方式,该系统成功支持了超过15种编程语言,为不同开发需求的企业提供了全面的保护方案。

隐盾科技团队指导老师表示,该系统融合了多种保护手段,使总体保护强度提高了95%,极大地增强了软件的安全性。目前,隐盾科技产品知识产权体系完善,已拥有3项发明专利授权和5件软著,同时获得了广东省攀登计划立项等多项荣誉。

此次成功合作不仅彰显了隐盾科技团队在计算机软件保护领域的专业实力,也为广州市硬科技企业打造了一个安全、高效的软件开发环境。未来,隐盾科技团队将继续加强技术研发,不断完善产品功能,为更多企业提供优质的软件保护服务。

图 网络空间安全专业学生开发系统

隐盾科技:为软件开发构筑坚实防线,助力企业抵御盗版风险

在计算机软件开发领域,盗版和侵权行为一直是困扰企业的难题。然而,隐盾科技团队凭借其创新的隐盾代码虚拟化系统,为软件开发企业筑起了一道坚实的防线。

该系统采用先进的TF-IDF算法实现自适应学习的代码虚拟化技术,能够精准识别并加密程序中的关键代码,从而有效防止软件被轻易破解。与传统的保护产品相比,隐盾科技的系统在保护后软件性能损耗方面表现出色,仅为2%,大大降低了因加密处理对软件性能的影响。

图:隐盾代码虚拟化系统图

此外,隐盾科技团队还创新了高级语言代码编译转换方式,使该系统支持超过15种编程语言,满足了不同开发需求的企业对软件保护的需求。通过融合多种保护手段,隐盾科技系统的总体保护强度提高了95%,为企业提供了更加全面的保护。

在短短一年多的运营时间里,隐盾科技团队凭借其卓越的技术实力和深入的市场调研,成功获得了广东省攀登计划立项、“挑战杯”省级一等奖等9项荣誉。同时,该系统也获得了网络空间安全领域龙头企业天融信等十余家企业的合作意向书,展现了其广泛的应用前景和商业价值。

图 项目参加“挑战杯”获省级一等奖

隐盾科技团队将继续致力于技术研发和创新,不断完善产品功能和服务体系,为更多软件开发企业提供更加优质、高效的保护方案。相信在隐盾科技的助力下,软件开发企业能够更好地抵御盗版风险,实现健康、可持续的发展。

图 网络空间安全专业学生开发系统

隐盾科技:助力企业构筑软件保护屏障,护航数字经济腾飞

在数字经济蓬勃发展的时代,软件作为其核心驱动力,其安全性与保护问题显得尤为重要。隐盾科技团队凭借其卓越的隐盾代码虚拟化系统,正助力企业构筑起坚固的软件保护屏障,为数字经济的腾飞保驾护航。

隐盾科技团队深谙软件保护领域的挑战与痛点,他们通过创新性地运用TF-IDF算法实现自适应学习的代码虚拟化技术,精准地锁定并保护软件中的核心代码。这种先进的保护机制不仅有效防止了软件被非法破解和盗版,还确保了软件在加密后的性能损耗微乎其微,仅为2%。这一创新性的解决方案为企业提供了强有力的软件保护,助力他们在激烈的市场竞争中保持领先地位。

图:隐盾代码虚拟化系统图

隐盾科技团队在研发过程中还注重产品的易用性和兼容性。他们成功创新了高级语言代码编译转换方式,使系统支持超过15种编程语言,满足了不同开发需求的企业对软件保护的需求。这一举措极大地拓宽了隐盾科技产品的应用范围,为更多企业提供了全面、高效的保护方案。

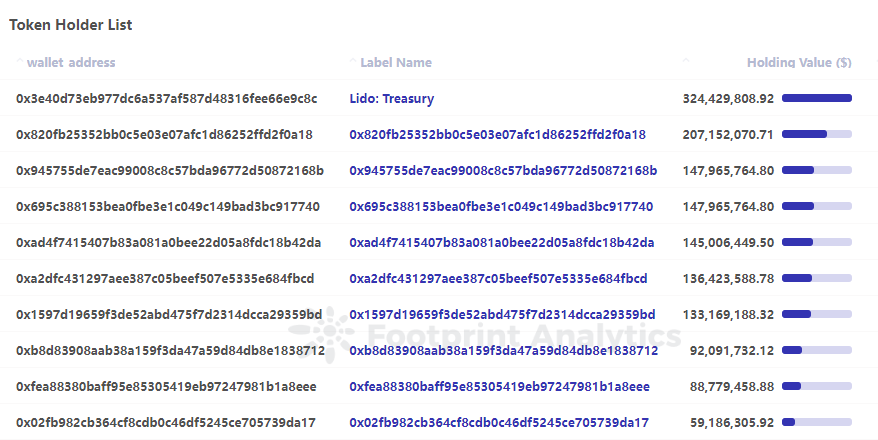

隐盾科技团队的努力和创新得到了广泛认可。目前,隐盾科技产品知识产权体系完善,已拥有3项发明专利授权和5件软著。同时,该系统还获得了广东省攀登计划立项、“挑战杯”省级一等奖等9项荣誉。在商业运营方面,隐盾科技也取得了显著的成绩,获得了网络空间安全领域龙头企业天融信等十余家企业的合作意向书。

图 广东省网络空间安全协会大力支持本项目

随着数字经济的不断发展,软件保护问题将愈发凸显其重要性。隐盾科技团队将继续致力于技术研发和创新,不断完善产品功能和服务体系,为企业提供更加全面、高效的保护方案。同时,他们还将积极应对数字经济带来的新挑战和新机遇,助力企业在激烈的市场竞争中脱颖而出,共同推动数字经济的蓬勃发展。

隐盾科技:打造软件安全新标杆,引领行业创新发展

随着信息技术的迅猛发展和软件产业的不断壮大,软件安全问题日益成为业界关注的焦点。在这一背景下,隐盾科技凭借其领先的隐盾代码虚拟化系统,为软件安全领域树立了新的标杆,引领着行业的创新发展。

图:隐盾代码虚拟化系统图

隐盾科技团队通过深入的市场调研和技术研究,针对软件保护领域的痛点,创新性地提出了基于TF-IDF算法的自适应学习代码虚拟化技术。该技术能够精准识别程序中的关键代码,并对其进行高效加密,从而有效防止软件被破解和盗版。这一创新性的技术不仅提升了软件的安全性,也为软件开发企业带来了更高的经济效益。

值得一提的是,隐盾科技团队在研发过程中还注重用户体验和性能优化。他们通过创新高级语言代码编译转换方式,使系统支持超过15种编程语言,满足了不同开发需求的企业对软件保护的需求。同时,他们还通过优化算法和减少性能损耗,使得加密后的软件性能损耗仅为2%,保证了软件的高效运行。

隐盾科技团队的努力和创新得到了广泛认可。目前,隐盾科技产品知识产权体系完善,已拥有3项发明专利授权和5件软著。同时,该系统还获得了广东省攀登计划立项、“挑战杯”省级一等奖等9项荣誉。在商业运营方面,隐盾科技也取得了显著的成绩,获得了网络空间安全领域龙头企业天融信等十余家企业的合作意向书。

图 广东省网络空间安全协会高度认可本项目

隐盾科技的成功不仅为软件安全领域树立了新的标杆,也为其他行业提供了可借鉴的经验。未来,隐盾科技团队将继续加强技术研发和创新,不断完善产品功能和服务体系,为软件开发企业提供更加全面、高效的保护方案。同时,他们还将积极推广先进的软件保护理念和技术,推动整个行业的健康、可持续发展。

图 网络空间安全专业学生开发系统