| 本文我将就以ASP+Access为基础构建的网站可能存在的各种安全问题进行汇总讲解,给大家一个宏观上的认识。 |

ASP+Access网站安全解决方案汇总

本文我将就以ASP+Access为基础构建的网站可能存在的各种安全问题进行汇总讲解,给大家一个宏观上的认识。 攻击方法 在黑客学习过程中,我们很容易发现,国内80%的网站几乎使用的都是ASP,而小站的数目远远多于大型网站。对于小站,若是动态网站,国内普遍采

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.luyixian.cn/news_show_716297.aspx

如若内容造成侵权/违法违规/事实不符,请联系dt猫网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

自己动手用麦咖啡(mcafee)打造自己的安全网站!安全系统(服务器)!

使用mcafee后,感觉它的监控真是没得说,的确不错的杀软,不过对于新手来说可能设置麻烦了点,但如果只用默认设置的话就安全性低了点,也许很多朋友都是导入现成的规则,本着DIY的想法,并且每个人都应…

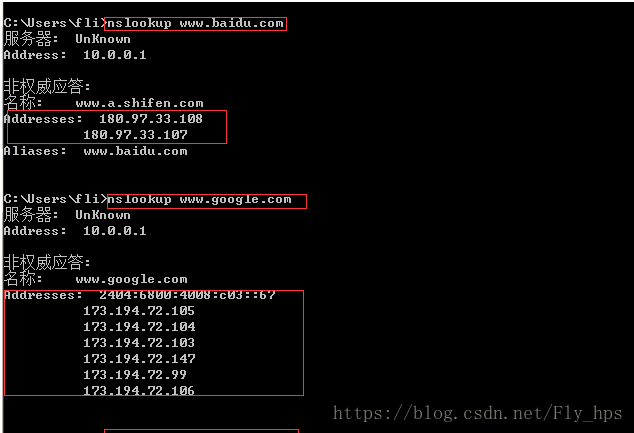

检测网站是否开启了CDN的方法

无意中发现了一个巨牛巨牛的人工智能教程,忍不住分享一下给大家。教程不仅是零基础,通俗易懂,小白也能学,而且非常风趣幽默,还时不时有内涵段子,像看小说一样,哈哈~我正在学习中&…

微软ASP.NET网站部署指南(9):部署数据库更新

1. 综述 无论什么时候,程序都有可能像代码更新一样更新数据库。本章节你将进行数据库改动,測试。然后部署到測试环境和生产环境。 提醒:假设依据本章节所做的操作出现错误信息或一些功能不正常的话,请务必check Troubleshooting页…

网络连接异常、网站服务器失去响应_[pc玩家]Windows10中打不开网站的问题怎么解决?...

当用户在浏览器中输入网站的域名时,此时将发送请求到DNS服务器以识别连接到该主机名的IP地址,只有正确解析了IP地址才会打开你想要访问的网站。但有时你会收到一个错误消息,告诉你DNS服务器没有响应。要解决这个问题,你可以尝试几…

此网站无法提供安全连接_怎么设置服务器才能更安全呢

作为网站的优化人员来说,网站的排名不稳定,其中有网站服务器不稳定的安全原因,所以在我们选择服务器的时候就要选择那些知名的主机商,同时在服务器的搭建上要进行有必要的设置,才能让服务器更安全。一、最精简的安装和…

收藏!这37个自学网站,一年让你省下十几万

一.综合类

1、学堂在线

学堂在线运行了包括包括清华大学、北京大学、复旦大学、斯坦福大学、麻省理工学院、加州大学伯克利分校等国内外几十所顶尖高校的优质课程。 2、MOOC网

中国大学MOOC(慕课)是爱课程网携手云课堂打造的在线学习平台,每一个有提升愿望的人,都可以在这里…

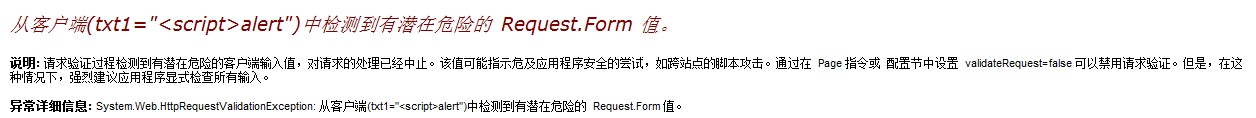

写给那些ASP.NET程序员:网站中的安全问题

在网络经常看到网站被挂马、主页被修改的新闻,其实这些问题可能是多方面的,服务器,网站程序等等。。。但是现在溢出已经被人们重视和服务器的不断完善,服务器系统漏洞也不是那么容易发掘,当然也要保证第三方的软件安全…

LogParser的IIS网站分析技巧

日志分析,特别是IIS日志,一般人都会想到LogParser工具,的确很强。但是命令行的操作界面令很多非专业的管理人员望而生畏,现在好了,有一个可视化的LogParser的UI工具可以使用了! Log Parser Lizard 1.1&…

来了,又一个新的SQL刷题网站!

大家好,我是小五????毋庸置疑,SQL是数据分析师需要掌握的一个基本的技能。之前我也分享过几个SQL在线学习网,比如SQLZOO、XUESQL、w3resourc等。当然,除了学习网站还有面试刷题的网站,比如Leetcode、牛客网等。今天…

网站站长必须知道的两种重定向方式

网站重定向技术是每个网站站长必须知道的,在网站改版,或网站搬家的时候一定会用得上网页重定向这个技术!现在我和大家分享网站站长必须知道的两种重定向方式! 下面我们首先来了解一下两种重定向方式的区别:1、什么时候我应该使用r…

网站运营,先分清web1.0与web2.0「社区运营入门系列①」

大概在八年前,和朋友聊天时提及Web2.0,这是我第一次听到这个名词。当时不记得他是怎么解释这个名词的,只留下了一个印象:这将是今后互联网的大趋势。回去后我立即就百度了一下,一看不要紧,顿时就晕菜了&…

租个服务器自己写自己的网站,自己写一个web服务器(1)

web服务器一个运行在物理服务器上的网络服务器,它等待客户端发送的请求。当它收到一个请求,它会生成一个回复并传回到客户端。一个客户端和服务器的通信可以通过HTTP协议实现。HelloWorld# coding: utf-8import socketHOST, PORT , 8888listen_socket …

移动虚拟服务器,移动网站需要什么样的虚拟主机空间

移动互联网现在发展的越来越快,随着智能手机的普及,几乎是所有的人都可以使用移动端搜索需要的内容。因此现在越来越多的企业开始注重移动端的网站。那么,我们如果要搭建移动网站需要怎样的虚拟主机空间呢?移动网站需要什么样的虚…

在 Web 服务器或网站上配置 SSL

可以在 Web 服务器或网站上配置安全套接字层 (SSL) 安全功能以检验内容完整性、用户标识和加密网络传输。 Important 只有本地计算机上 Administrators 组的成员才能执行以下过程。作为安全性最佳操作,请使用不属于 Administrators 组的帐户登录计算机,然…

越狱的 iPhone、iPad 通过网站实现一键安装 ipa 格式的 APP 应用

1、已经

越狱

的 iPhone、iPad 设备,当通过其自带的 safari 浏览器访问 ipa 应用下载网站时,利用 itms-services 协议,可以一键安装 ipa 文件的 iOS 应用,例如:<a href"itms-services://?actiondownload-mani…

如何更有效使用 Rational AppScan 扫描大型网站

http://www.ibm.com/developerworks/cn/rational/r-cn-appscanlargewebsite1/index.html Rational AppScan 工作原理 Rational AppScan(简称 AppScan)其实是一个产品家族,包括众多的应用安全扫描产品,从开发阶段的源代码扫描的 Ap…

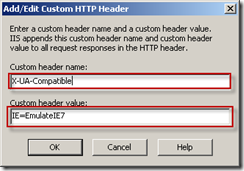

让你的网站在IE8的兼容模式下运行

众所周知,微软的Internet Explorer团队一直在致力于将IE8打造为最符合业内标准的浏览器,所不幸的是,当前并非所有的网站都认同这些标准。如果你担心你的网站在IE8的标准模式下不能正常工作的话,下面这些方法也许对你有所帮助&…

bootstrap4 网格布局实例_网站设计师的10个糟糕网页设计实例和常见错误

本文讨论了10个糟糕的网页设计示例和常见错误,以帮助网站设计人员更好地了解好的和坏的网页设计之间的区别。在我们开始之前,我有一个问题:设计网站时,你的首要任务是什么?是吸引人的外观?还是酷炫的效果&a…

![网络连接异常、网站服务器失去响应_[pc玩家]Windows10中打不开网站的问题怎么解决?...](https://img-blog.csdnimg.cn/img_convert/8fea86512a9178405e37b4e634317daf.png)