近年来,随着人工智能(AI)技术的快速发展,网络安全领域也开始逐渐引入生成式AI应用。根据最新的数据研究,生成式AI对网络安全和合规的影响最大,同时也包括了IT和云的运维、硬件和软件支持领域。通过AI和自动化技术实现安全运维已成为产业持续探索的方向。

根据IDC的数据研究,安全监管、数据安全和隐私管理、防火墙管理、事件检测和响应等环节都需要更高级别的自动化。业内已经积极探索了AI技术的应用,例如在早期的下一代防火墙上引入AIops,以及当前安全领域XDR等产品的发展方向。

AI不仅影响网络安全的攻防两端,而且在市场空间上也有广阔的发展前景。根据Precedence Research的数据,2022年全球基于AI的网络安全市场规模为174亿美元,预计到2032年将达到1027.8亿美元,复合年均增长率约为19.43%。然而,AI的发展也带来了一些安全问题,如模型本身的漏洞和数据泄露等。因此,传统的IT网络安全建设仍然是必不可少的,模型厂商需要加强自身的安全建设。

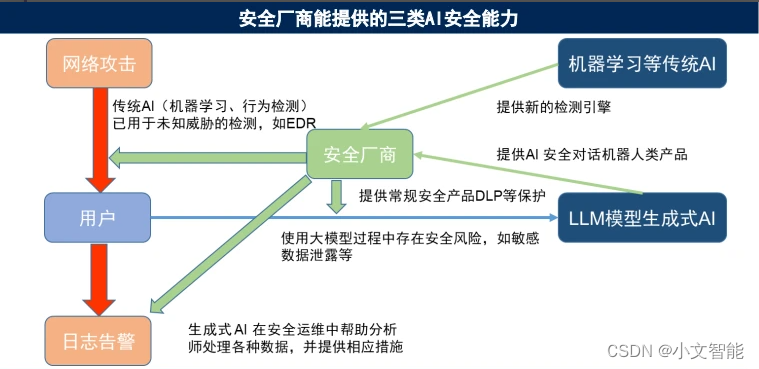

除了模型本身的安全问题外,AI应用还涉及到模型方和用户方的数据安全。模型方需要确保训练数据的脱敏和合规,与人类道德保持一致。而用户方则需要建立合规的使用场景,避免投喂敏感数据。这些问题需要依赖传统的安全建设和管理措施,如数据泄露防护和访问控制等。此外,AI也带来了诸如诈骗等安全问题。为了解决这些问题,严格的内容审核机制和监管措施是必要的。例如,可以通过水印等方式标注AI生成的内容,以及通过反生成式AI技术来鉴别是否由AI生成的产品。这些问题需要全社会多方角色共同治理。

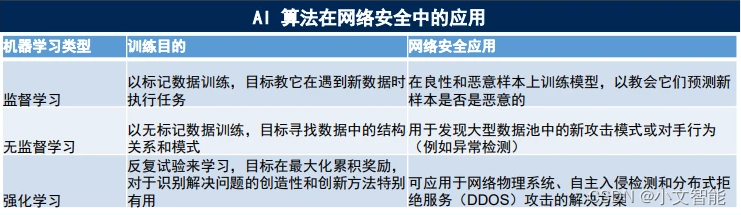

AI的发展也降低了网络攻击的成本,从而导致网络犯罪的增加。一方面,AI使得几乎没有编程经验的人也能编写可用于间谍、勒索软件和恶意垃圾邮件的软件。另一方面,黑客可以利用AI大模型进行训练,使其具备执行各种恶意任务的能力。这些趋势推动了防守方安全建设的投资加大。但是,AI也加强了传统防护技术,为网络安全提供了新的运维范式。AI技术已经多年应用于网络安全中的检测类应用,能够在特征被提取入库之前发现病毒或威胁的存在。在运维方面,大数据和AI分析帮助企业实现安全运维的自动化。因此,AI技术的引入是网络安全行业提升自身能力的新方法。

AI对网络安全的影响和挑战是一个复杂而广泛的话题。在网络安全领域,AI的应用不仅提升了安全检测能力,还推动了自动化智能运维的发展。安全厂商也可以提供用户在使用大模型过程中的数据安全能力。然而,AI的发展也带来了一系列的安全问题,需要各方共同努力加强安全建设和管理,以应对网络安全的挑战。