Akamai零信任介绍

Akamai是一家专注于分布式网络服务的公司,它提供了一系列的互联网内容和应用加速服务。关于Akamai的零信任,它指的是Akamai的安全架构中不存在任何一个环节是可以被单独的控制或影响的,因此可以提供更高的安全性。通过使用零信任的技术,Akamai可以为客户提供更好的数据保护、风险管理和合规性等方面的保障。

Akamai Zero Trust 是 Akamai Technologies 公司提出的一种安全架构模型,其中强调了绝不自动信任任何人或任何设备的原则。这种模型通过对网络上的所有流量和访问请求进行多层验证来确保安全,从而保护网络免受威胁。

在 Akamai Zero Trust 模型中,所有请求都是未知的,无论其来自内部网络还是外部网络。因此,所有请求都必须经过多重验证,才能获得访问权限,保护网络不受攻GJ击。

Akamai零信任所涉及产品

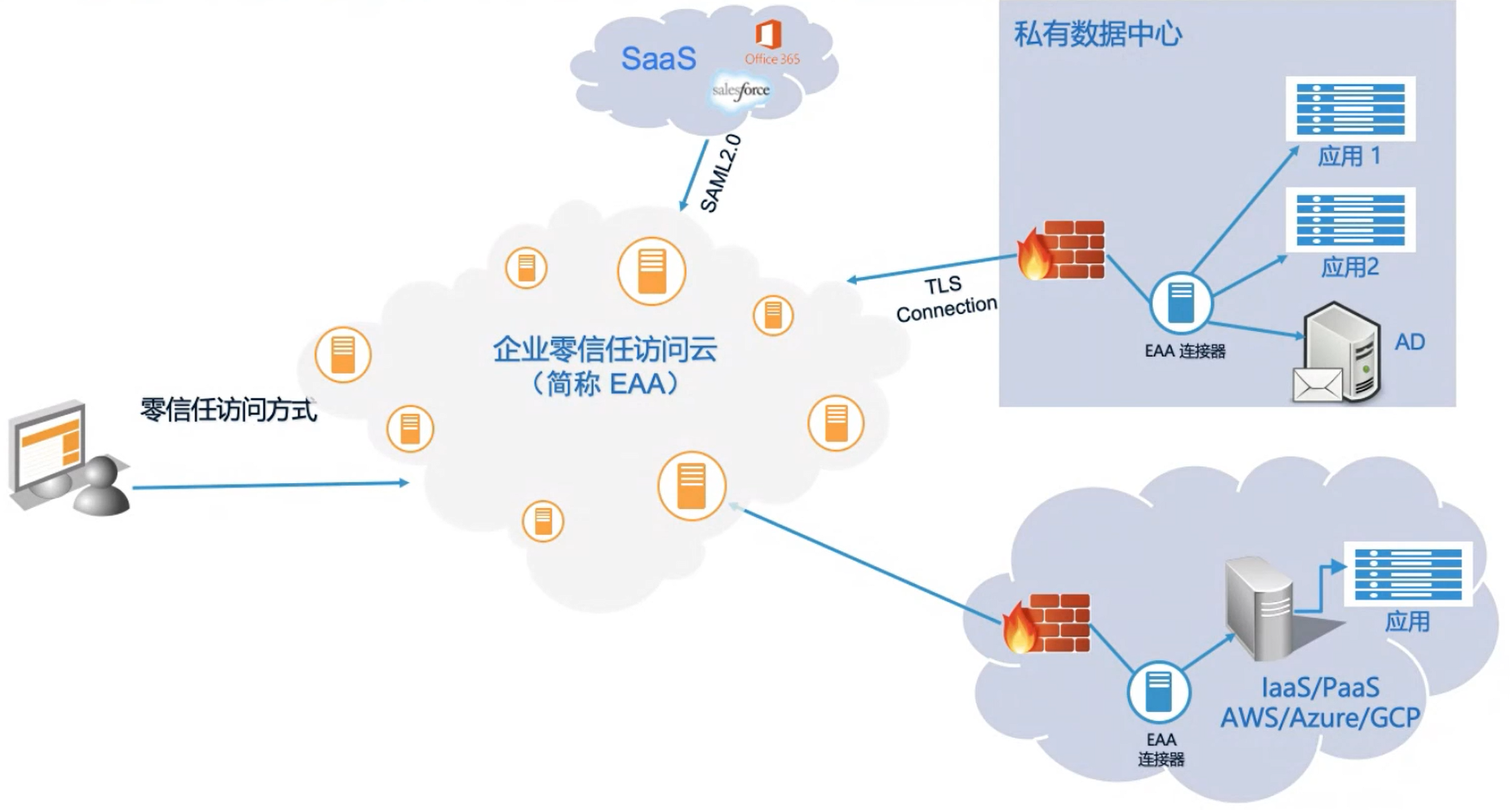

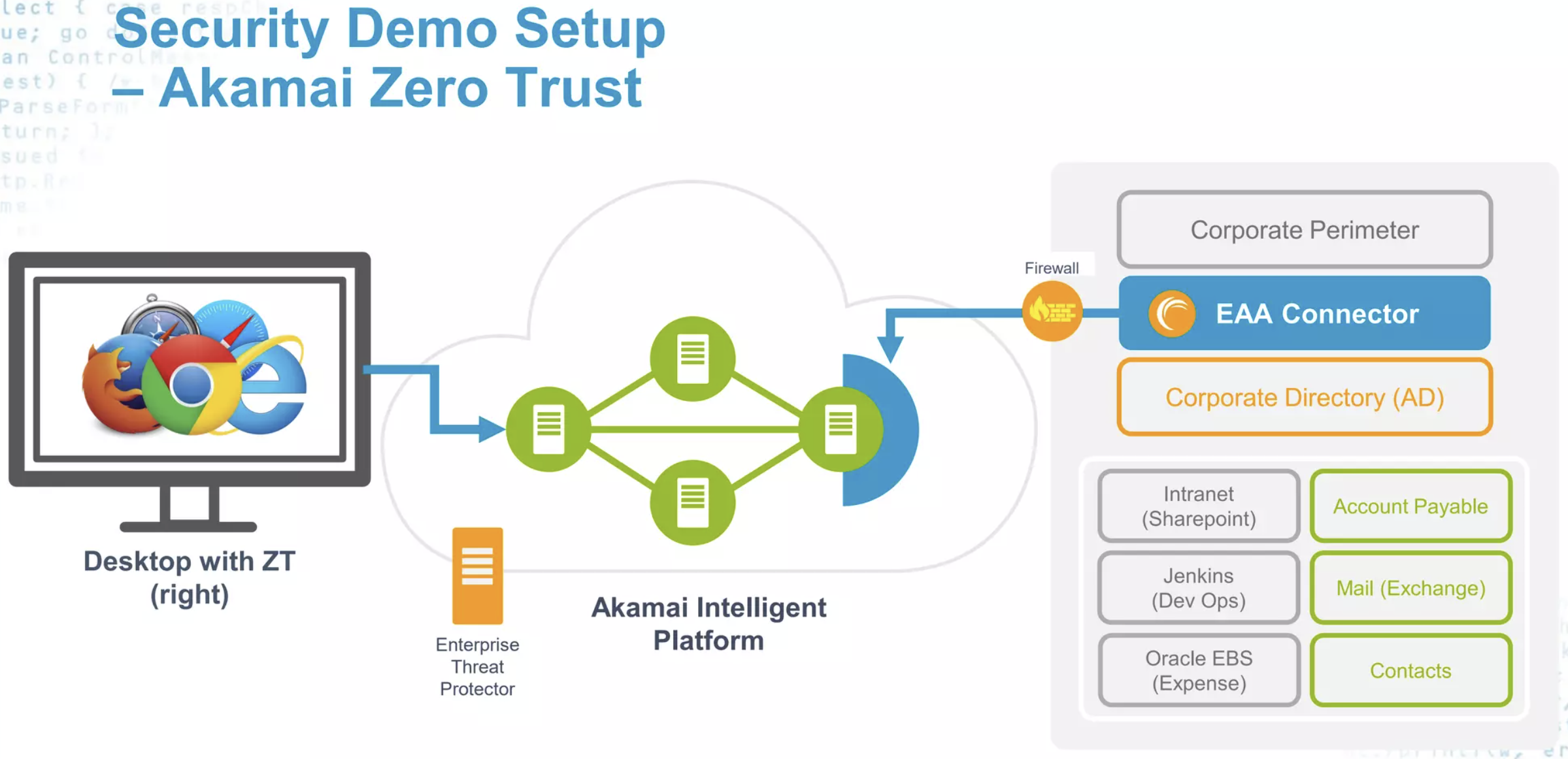

- Akamai EAA(Enterprise Application Access):该产品为企业提供一种简单、安全、高效的应用程序访问解决方案。该产品基于零信任原则,通过多重安全控制点来确保只有授权的用户和设备才能访问企业资源。

- Akamai Enterprise Defender:是一种综合的网络安全解决方案,主要作用是为企业提供全方位、多层次的网络安全防御,以保护其网络和应用程序免受各种网络攻GJ击和威胁的侵害。

- Akamai MFA(Multi-factor Authentication):该产品为企业提供多种身份验证方法,包括短信验证码、智能手机应用程序、生物识别等,以确保只有授权用户才能访问其网络和应用程序。

- Akamai Enterprise Application Access Adaptive Access:该产品为企业提供动态的、基于风险的访问控制,根据用户的身份、设备的安全状态、应用程序的敏感性等因素,为其提供适当的访问权限。

- Akamai Bot Manager Premier:该产品为企业提供高级的机器人检测和缓解功能,可以帮助防止自动化攻GJ击和网络爬虫,确保企业的网络和应用程序安全。

- Akamai Kona Site Defender:该产品为企业提供全面的网络安全防护,包括DDoS攻GJ击防御、Web应用程序防火墙等功能,保护企业免受各种网络安全威胁。

(文章中图片均来自网络,侵权即删)

Akamai EAA的特点包括:

- 简单易用:企业可以使用Akamai EAA的用户友好的控制面板轻松地管理和控制对应用程序的访问,而无需进行复杂的安装或配置。

- 安全性高:Akamai EAA基于零信任原则,所有访问都需要进行多重身份验证和授权,保护应用程序免受未经授权的访问和数据泄露。

- 灵活性强:Akamai EAA支持多种不同类型的应用程序,包括云应用、本地应用和Web应用程序。同时,它还可以与现有的安全基础设施和身份验证系统集成,提供灵活、可扩展的解决方案。

- 性能优异:由于Akamai EAA是基于云的解决方案,它可以快速、可靠地连接到企业应用程序,提供高速的访问和响应时间。

- 成本效益高:企业不需要购买和维护昂贵的硬件或软件,也不需要进行复杂的部署和维护,从而降低了成本并提高了效率。

总之,Akamai EAA是一种全面、灵活、易于使用且安全的应用程序访问解决方案,可以帮助企业加强对其应用程序的保护,提高工作效率和生产力。

Akamai EAA的优势:

- 简化访问管理:Akamai EAA可以帮助企业将所有应用程序集中在一个入口点,从而简化了用户的访问流程。同时,该产品还可以提供快速、可靠的连接和响应时间,以提高用户的工作效率。

- 强化访问控制:Akamai EAA基于多重安全控制点,通过多种身份验证方法和策略管理来控制对企业资源的访问,可以帮助企业防止未经授权的访问和数据泄露。

- 提高安全性:Akamai EAA基于零信任原则,可以帮助企业保护其应用程序免受各种网络安全威胁的侵害,防止未经授权的访问和数据泄露等。

Akamai Enterprise Defender的主要作用包括:

- DDoS攻GJ击防御:Akamai Enterprise Defender通过全球分布式网络和高性能的安全设备,提供强大的DDoS攻GJ击防御功能,可以帮助企业保护其网络免受各种DDoS攻GJ击的侵害。

- Web应用程序防火墙:Akamai Enterprise Defender提供基于云的Web应用程序防火墙(WAF)功能,可以检测和缓解各种Web应用程序攻GJ击,包括SQL注入、跨站点脚本(XSS)、跨站点请求伪造(CSRF)等。

- Bot管理:Akamai Enterprise Defender提供高级的机器人管理功能,可以帮助企业识别、分类和缓解自动化攻GJ击和网络爬虫,以保护其网络和应用程序的安全。

- 安全连接:Akamai Enterprise Defender提供安全连接功能,可以帮助企业将其应用程序和数据与云或边缘设备连接,从而提高数据传输的安全性和可靠性。

- 信息安全咨询:Akamai Enterprise Defender提供信息安全咨询服务,可以帮助企业评估其安全风险、制定安全策略、设计安全架构等。

总之,Akamai Enterprise Defender可以帮助企业提高其网络和应用程序的安全性,保护其免受各种网络攻GJ击和威胁的侵害。

Akamai Enterprise Defender的优势:

提供全面的安全保护:Akamai Enterprise Defender是一种综合的网络安全解决方案,可以为企业提供全方位、多层次的网络安全防御,包括DDoS攻GJ击防御、Web应用程序防火墙、机器人管理、安全连接等。

全球分布式网络:Akamai Enterprise Defender基于全球分布式网络,可以帮助企业在全球范围内实现网络安全防御和数据传输。

高性能安全设备:Akamai Enterprise Defender提供高性能的安全设备,可以帮助企业实现高效的网络安全防御和数据传输,提高数据传输的安全性和可靠性。

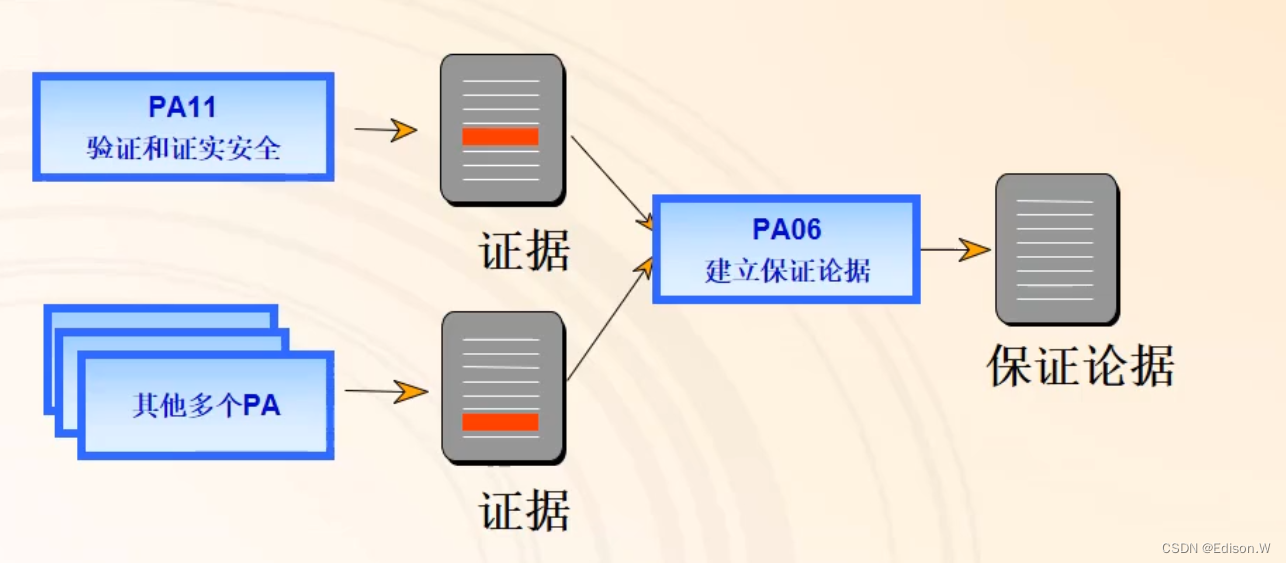

Akamai方案如何应对挑战

- 访问的安全性:

- 仅发布允许访问的应用

- 访问应用分组设置

- 应用的多因子认证

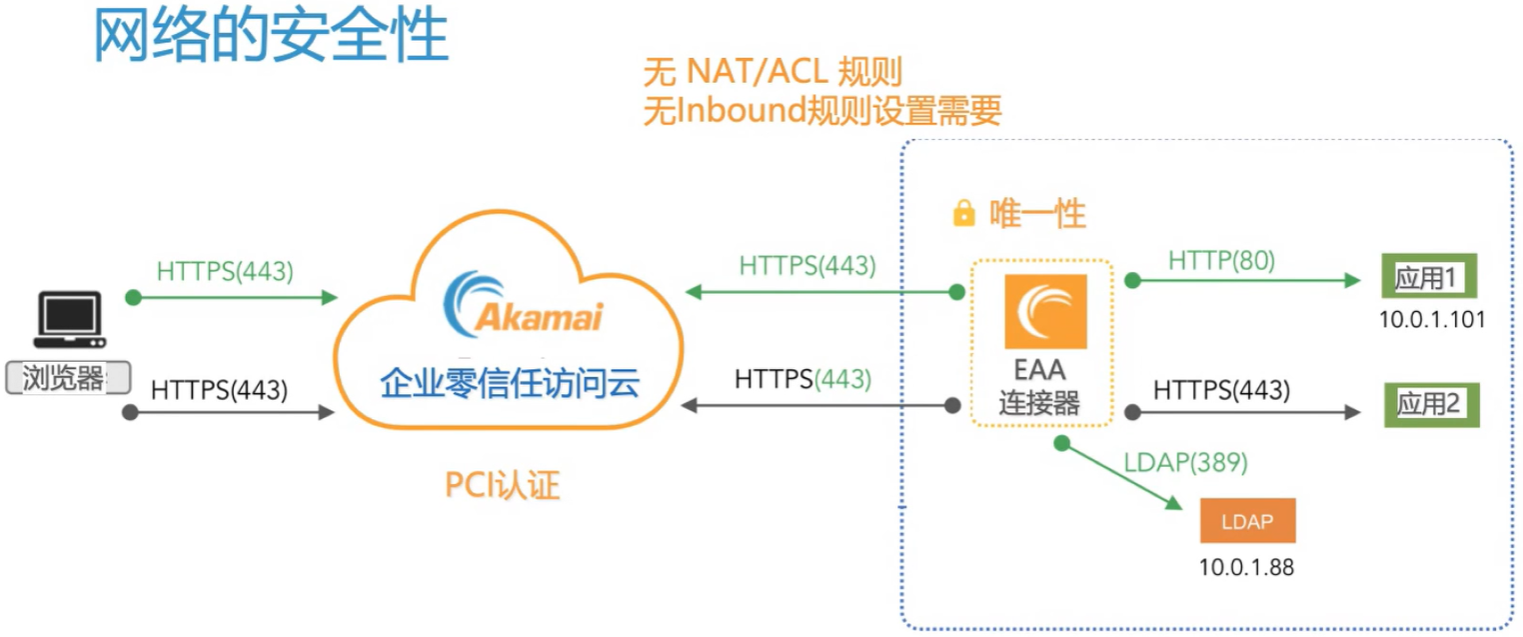

- 网络的安全性:

- 只发布所需端口,无NAT/ACL规则,无Inbound规则设置需要

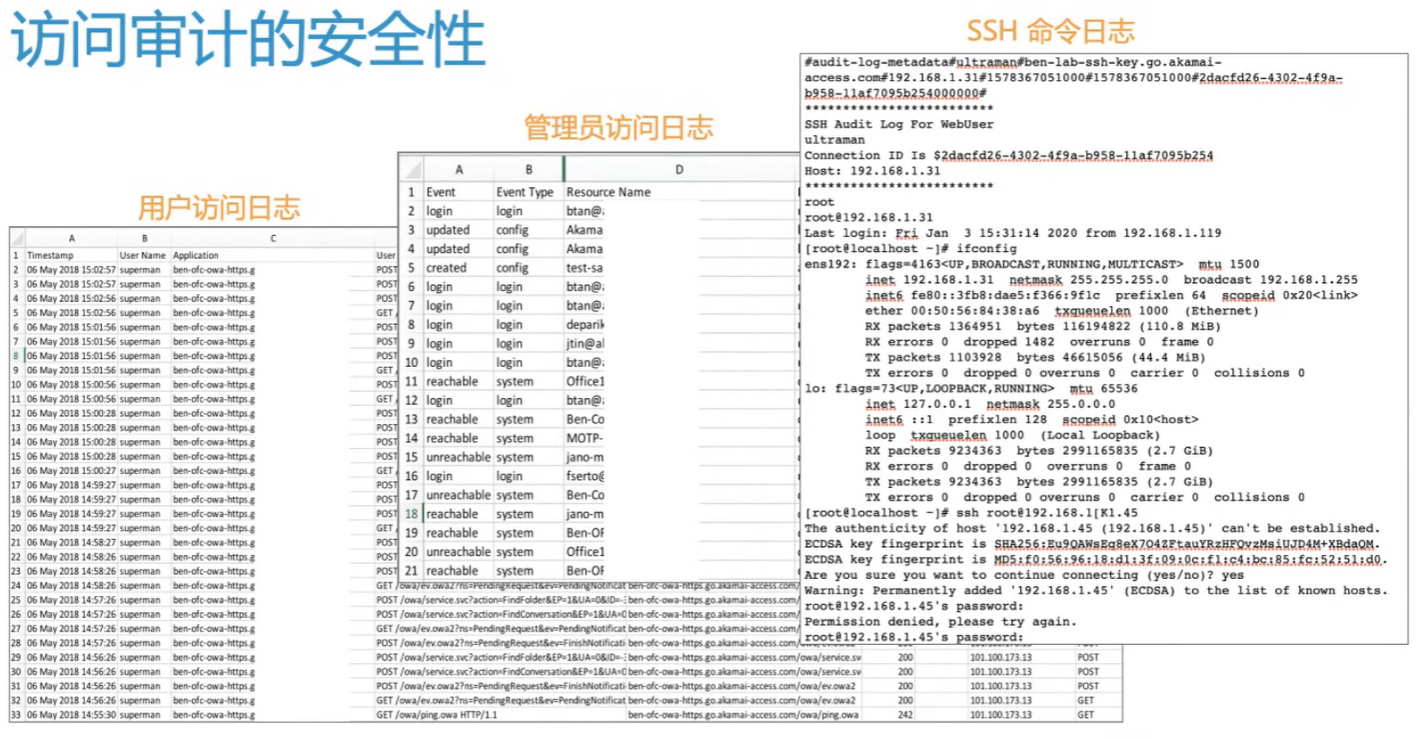

- 访问审计的安全性:

- 记录用户访问日志、管理员访问日志、SSH命令日志。

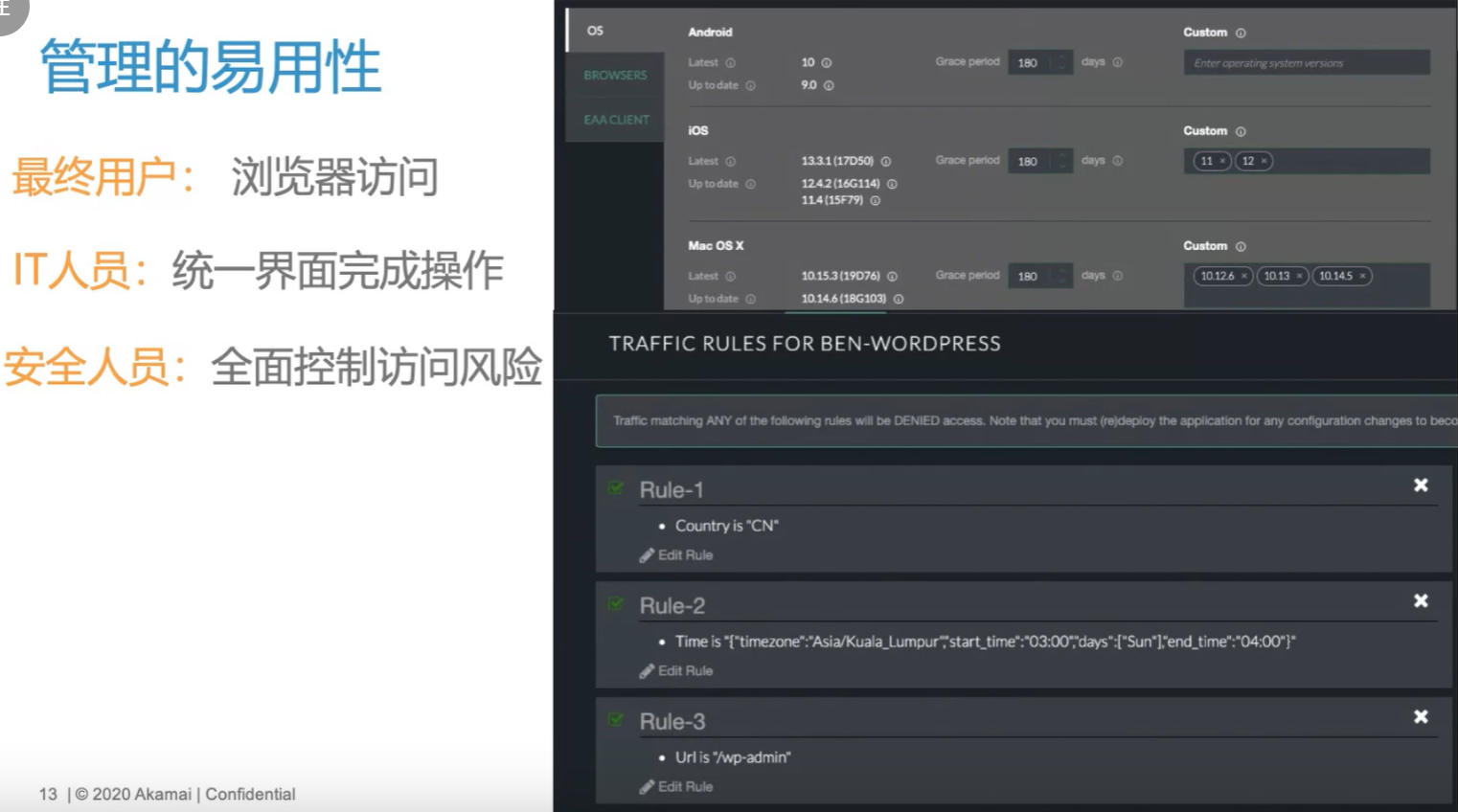

- 管理的易用性:

- 最终用户:浏览器访问

- IT人员:统一界面完成操作

- 安全人员:全面控制访问风险

- 运营成本的支出

Akamai零信任案例分享

安全访问内网应用

背景:某公司数据库需要开放接口给合作伙伴访问调用,由于疫情,合作伙伴开放工程师无法在用户现场办公只能在家通过互联网接入,无论是开放数据库接口到公网上,还是为这些外部人员提供专门的vpn接入内网,都存在安全风险。

Akamai零信任解决方案:

- 物理上将内网应用和外网分离确保应用安全

- MFA多因子认证确保权限

- 确认合作方使用的终端安全并且保留访问记录

消除传统VPN

背景:某公司临时需要远程办公接入内网应用,部署VPN需要硬件及人力成本,同时该公司在多个城市开展业务,需要紧急扩容,却面临着成本和时间的多重压力。该公司对于开放内网应用给外部访问十分慎重不同意临时开放权限。

Akamai零信任解决方案:

- 快速部署发布多地应用

- 节省VPN硬件成本,不必为扩容担心

- SSO单点登入

- 以角色为单位设置权限

安全审计

背景:某公司通过公网访问多个内网应用即使做了用户身份认证,却忽略访问设备的漏洞及安全性,比如使用已经被种植木MM马的设备访问使内网应用面临直接安全威胁。公司的管理员急需掌握及审计用户访问多种内网应用的使用记录和情况,进行及时的管控。

Akamai零信任解决方案:

- 验证用户端的安全设置,控制访问风险

- 记录应用访问日志,方便审计和管控

Akamai 零信任安全模型

- 以应用为单位进行授权和管理

- 用户分级别授权和管理

- 从不信任,始终验证

- 改善最终用户的体验不需要使用密码

- 消除传统VPN

- 无论处于内网或外网都能防范目标威胁

Akamai 零信任企业应用访问方案的优势

- 快速安装部署无需安装客户端

- 零信任确保应用安全

- 降低资本支出和运营成本

- 简化管理

Akamai零信任发展展望

零信任安全模型是一种新的安全模型,它将安全重心从传统的网络边界转移到了用户、设备和应用程序等实体层面,通过对这些实体的身份和行为进行动态验证和授权,从而保障企业网络的安全。Akamai在这方面的主要发展展望包括:

- 强化云安全:随着企业业务越来越多地向云端转移,Akamai将继续加强云安全的能力,提供基于云的零信任安全解决方案,为客户提供更加安全可靠的云服务。

- 加强应用程序安全:应用程序是企业数字化转型的核心,也是网络攻击的重点目标。Akamai将继续加强应用程序安全的能力,通过对应用程序的行为进行实时监控和防护,保障企业应用程序的安全性。

- 推进AI用于网络安全:人工智能技术在网络安全领域的应用已经成为趋势,Akamai也将继续推进AI技术的应用,通过机器学习、行为分析等技术手段,提高网络安全的自动化和智能化水平。

- 强化边缘安全:边缘计算是未来网络发展的趋势,Akamai将继续加强边缘安全的能力,将安全控制推向网络的边缘,为客户提供更加全面、高效、实时的安全保障。