零信任安全最早由著名研究机构Forrester的首席分析师约翰.金德维格在2010年提出。

零信任安全针对传统边界安全架构思想进行了重新评估和审视,并对安全架构思路给出了新的建议。

零信任模型是什么

零信任是一种基于严格身份验证的网络安全架构。、

在该架构下,只有经过验证与授权的用户和设备才能访问应用程序与数据。同时,它保护这类应用程序和用户远离复杂的互联网危险。

简言之,零信任的策略就是不相信任何人。除非网络明确知道接入者的身份,否则任谁都别想进入。什么IP地址、主机之类的,不知道用户身份或者不清楚授权途径的,统统不放进来。

其核心思想是,默认情况下不应该信任网络内部和外部的任何人/设备/系统,需要基于认证和授权重构访问控制的信任基础。诸如IP地址、主机、地理位置、所处网络等均不能作为可信的凭证。

零信任对访问控制进行了范式上的颠覆,引导安全体系架构从“网络中心化”走向“身份中心化”,其本质诉求是以身份为中心进行访问控制。

零信任的三大原则

零信任是一个集成的、端到端安全策略,基于三个核心原则:

永不信任,始终验证

始终基于所有可用数据点进行身份验证和授权,包括用户身份、位置、设备、数据源、服务或工作负载。持续验证意味着不存在可信区域、设备或用户。

假设有漏洞

通过假设防御系统已经被渗透,可以采取更强大的安全态势来应对潜在威胁,从而在发生漏洞时将影响降到最低。通过分段访问和减少攻击面、验证端到端加密,并实时监控网络,限制“爆炸半径”——由入侵引起的潜在损害的范围和范围。

应用最低权限访问

零信任遵循最低权限原则 (PoLP),该原则限制任何实体的访问权限,只允许执行其功能所需的最小特权。换句话说,PoLP 可以防止用户、帐户、计算进程等在整个网络中进行不必要的广泛访问。

零信任模型的基础

我们将零信任视为一种经过深思熟虑的概念,可用于构建网络安全生态系统。

因此,这能表明我们在实施这种方法后想要实现的最终目标。零信任安全模型的三大支柱:

消除攻击面以降低风险频率

由于零信任,用户只需连接到他们需要的应用程序和服务,无需连接到网络。允许一对一连接,减小横向移动的可能性,并防止受感染设备盯上其他网络资源。

值得注意的是,由零信任保护的人和应用程序在互联网上不可见,因此无法被跟踪或定位。

使用细粒度策略的数据保护

零信任使用用户标识和设备状态来智能验证访问权限。它还因基于环境(比如设备、用户、请求的应用程序和内容类型)采用特定的业务法规而受到认可。

当环境发生变化(比如用户的设备或位置)时,由于策略是可调整的,因此用户的访问能力也会受到定期检查。

关闭所有连接

防火墙等许多系统采用传输策略,数据在接受审核时被传输到接收方。

在此情况下,如果发现恶意文件,则会发出通知,但通常为时已晚。

零信任的用处在于,它会关闭所有连接,让系统可以在不熟悉的文件到达目的地之前对文件加以保存和分析。代理架构负责以线速检查所有流量,这包括加密流量,深度数据和威胁分析予以进一步的支持。

零信任对企业的优势

管控风险

企业面临诸多风险,如政治、法律、品牌、财务、运营等,零信任战略与实施可以帮助企业降低运营风险。

运营风险来源于企业所拥有的数字资产的潜在损失,零信任模式恰恰强化数字资产的发现,要求对企业的任何应用与服务等数字资产都进行识别并给予身份。

有效控制

说到迁移到云和使用云,安全专家最担心的是失去可见性和访问管理。

尽管云服务提供商(CSP)近年来在安全方面取得了显著进步,但工作负载安全这个问题仍然是 CSP 和使用云的公司的共同责任。

实施零信任架构时,安全策略基于所识别的通信工作负载,并直接与工作负载相关联。

因此,安全措施会尽可能贴近需要保护的资产,不受 IP 地址和协议等网络结构的影响。

保护机制不仅能够适应试图传输的工作负载,而且环境变化后,依然能够保持一致。

改善管理

对于那些在数字化转型过程中依赖软件与应用的组织机构,零信任不仅通过可视可控使各部门的负载与应用便于被管理,而且还由于零信任能很好地支持DevOps模式,使应用部署能更好地适配业务的优先级,并减少各组织部门之间的工作摩擦。

降低成本

零信任模式将保护资源的目标聚焦到负载与数据,通过策略与控制排除不需要访问资源的用户、设备与应用,使得恶意行为受到限制,缩小被攻击面,大大降低了安全事件的数量,使得企业能够节约时间与人力资源来迅速恢复少数的安全事件。

支撑数字化的下一代企业软件是什么样子的?

凡泰极客认为“小程序化”、“安全沙箱化”应该是其中一个基石。逻辑如下:

- 企业的一切业务内容,表现方式就是软件化代码化。企业的数字内容资产,就是软件

- 软件形态和过去不一样了,它已经彻底脱离PC时代的“单机”,它天然是网络化的、连接型的、传播式的,企业需要掌握软件的出版权、分发权、流动权、使用权

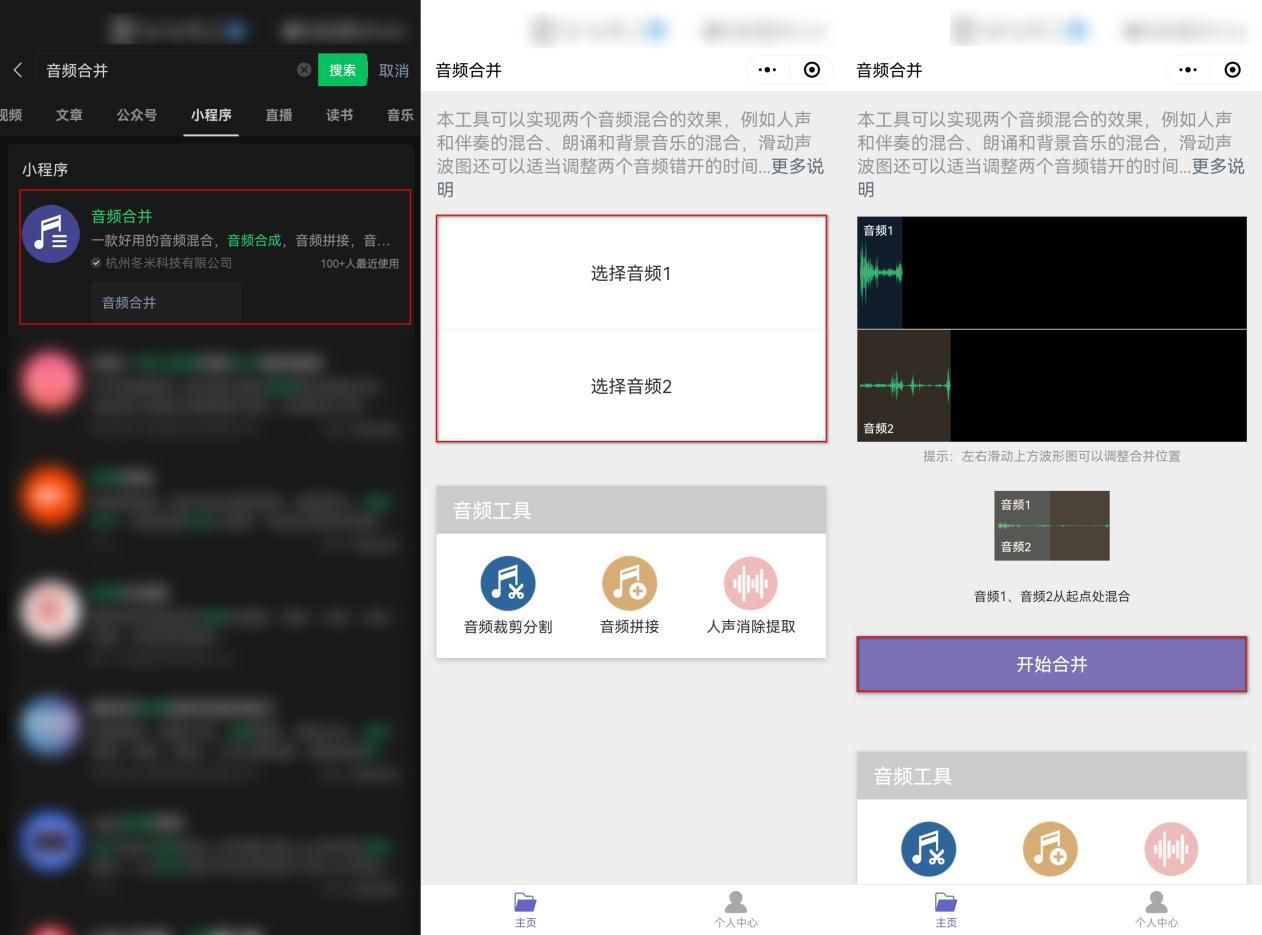

- 随需随用、用完即走的“轻应用”软件形态,最符合上述要求。其中“小程序”又是轻应用类型技术中最有广泛基础、最贴近Web因此最有生命力的技术

- 用户甚至不再需要去主动意识到“软件”这个概念的强存在,代码都是自动下载、看到就用到的,不再有传统观念下的安装、升级,一切都是透明的

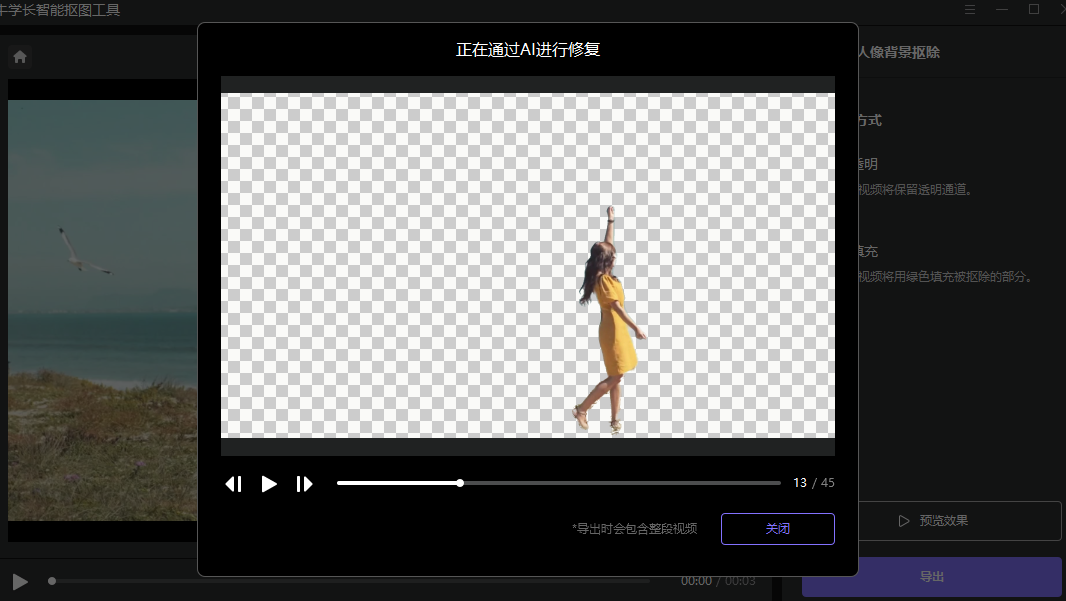

- 通过网络分发传播而下载运行的代码,永远不可信赖,它只能被关在安全沙箱这样的隔离环境里面跑,没有其他选择

- 传统企业之间的资源交换与整合,它的数字化形态就是交换自己的“数字内容资产”,也就是我的平台让你的软件放进来跑一跑服务我的客户,我的软件投放到你的环境里触达一下你的客户。“你中有我,我中有你”,可是我们俩彼此在技术层面没有任何信任基础,只认技术安全,“零信任”。所以你的代码我只能放在沙箱里跑,我投放到你那边的代码,也用沙箱隔离着你的环境

- 在所谓企业“内网”里,运行的一切软件,也不能保证安全,谁知道代码里面用了什么开源组件、供应链是不是已经被污染、是否随着员工随身设备“肉身翻墙”进入了防火墙内部?都得被安全沙箱关着才能运行

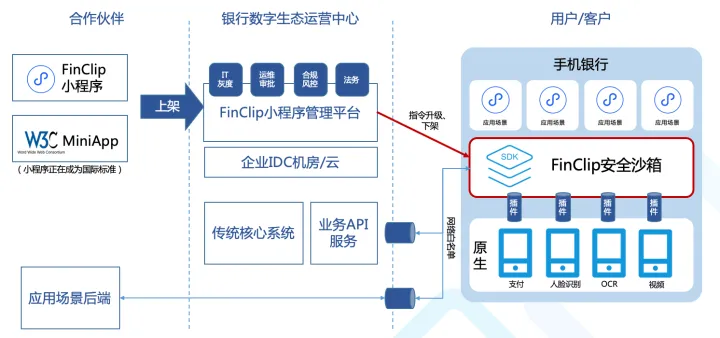

凡泰极客的FinClip技术,是一种云端可控的设备端(包括IoT)安全沙箱技术,它以可分发、可流通的小程序代码格式为软件形态,充当下一代企业应用软件的技术底座。

作为Web前端技术的“超集”,基于令牌(non-forgeable token)的安全模型,和当前“零信任架构”下的其他基础技术在最贴近用户、应用的地方能建立良好的配合。

同时,FinClip它有一个比较有趣的逻辑:企业的软件供应链在数字化时代可能是需要被重新定义的 - 有可能你的合作伙伴的代码运行在你这里、也有可能你的代码借道合作伙伴的平台去触达对方的客户。

FinClip的核心是一个可嵌入任何iOS/Android App、Windows/MacOS/Linux Desktop Software、Android/Linux操作系统、IoT/车载系统的多终端安全运行沙箱。

零信任,不是没有信任,而是基于数字身份更安全地访问需要被防护的数字资源。

无论用户和设备位于何处,零信任为企业需要保护的数字资源保驾护航。