抢票失败、小程序崩溃、平台遭恶意灌水……这些我们日常都可能遇到过的问题的背后很有可能是BOT攻击在兴风作浪。对于企业用户来说,据相关调研显示,近八成企业都曾因BOT攻击而受到经济损失,而面对越来越复杂的BOT攻击,大多数企业表示“很无奈”而选择“躺平”。

一、认识BOT攻击

说起BOT攻击,首先要了解BOT流量。BOT是指网络机器人,而BOT流量就是自动化执行的网络流量,而这当中又分为正常BOT行为和恶意BOT攻击,例如搜索引擎用的爬虫是正常的,而刷单和爬隐私数据所用的自动化工具就是恶意的。那么,什么是BOT攻击呢?简单来说,BOT攻击就是利用机器人程序(BOT)模拟人类用户行为,对目标网站进行恶意攻击,从而达到窃取数据、破坏系统等目的。

网络当中BOT流量的占比越来越高,BOT攻击就成为了占用接口资源、服务资源从而导致业务异常和数据损失的一大元凶。安全专家提出了各种技术方案来应对BOT攻击,但BOT攻击也演变得越来越复杂、越来越隐蔽,更加难以发现和防御。

据《BOT管理白皮书》统计数据显示,2022年上半年BOT流量约占整体互联网流量的60%,平均每月达到110亿+;在而其中具备恶意攻击性的BOT流量占比则高达46%,恶意BOT流量的危害亟须重视。

二、BOT攻击的类型

从等级来分,BOT可以分为如下几种类型:

①出“新手村”的BOT:普通的自动化脚本,能执行扫描和爬虫

②在“打怪练级”的BOT:能模拟一些真实的工具,但拟人程度有限

③混“竞技场”的BOT:能模拟一些真实的行为,能通过部分验证

拿家喻户晓的小明来举个栗子。小明经营了一家网店,最近火了。他发现自己的商品信息和价格经常出现在一家第三方网站上被分析,这是碰到了新手村的“机器”;被针对以后,评论区总是有不同的ID刷着同样内容的差评,这是碰到了打怪期的“机器人”;小明为了转变颓势,别出心裁地搞了促销活动,结果当天很多人挤进来下单,可下单了又不买,网站还给卡死了,这是碰到了竞技场的“人形机器”。

三、BOT攻击如何防护

BOT流量需要多维度治理:从数据维度来看,需保护核心资产数据信息不受BOT侵害;从业务维度来看,需防护BOT对平台业务稳定性造成影响;从安全维度来看,需保护基础设置不受扫描器侵害。依托客户端风险识别、安全情报、智能分析,可帮助构筑多层次体系化检测响应防线。

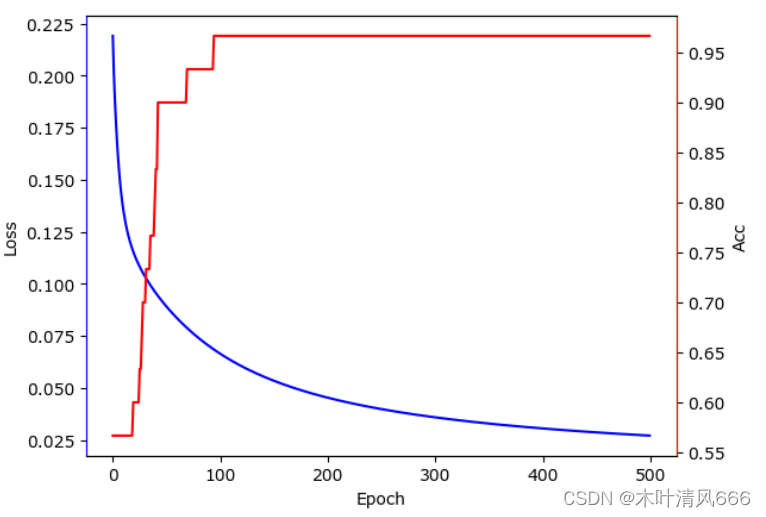

同时,白皮书梳理了包括爬虫机器人、抓取机器人、垃圾邮件机器人、社交媒体机器人等9种BOT常见类型,以及BOT主要对抗手段和对抗方案。譬如,基于规则情报+客户端风险识别+机器学习+AI的Anti-BOT方案,通过规则情报将存在异常的IP(代理、扫描器、威胁情报)、BOT访问特征进行快速过滤,随后通过客户端风险识别中的检测是否真人真机、最后通过后端的机器学习+AI方案分析得出异常的访问行为,并进行处置。

为什么说WAF防火墙成为应用安全防护的最关键手段之一

面对云上网络攻击的不断演进及BOT流量的激增,WAF安全解决方案的探索和创新已成为全球安全厂商新的发力赛道。与此同时,伴随着容器化、微服务和开发运维(DevOps)等技术的成熟,WAF产品正向云原生WAF演进,并能更好地适配云计算环境对网络安全更细粒度、更敏捷、更弹性的要求。

当前应用安全态势严峻、安全能力亟待升级,从数量上来看,安全事件频发,仅2021年我国境内网站篡改、仿冒、植入后门三类安全事件就高达20万起,且云上应用是主要目标;从类型上来看,攻击手段呈新趋势,2021年电子商务网站遭受的所有攻击中就有57%由BOT发起。

而WAF防火墙作为实现应用安全防护最关键的手段之一,不断适应安全需求变化,继承硬件WAF、软件WAF核心功能的云WAF,依托基础Web防护、CC恶意攻击防护、爬虫防护、漏洞虚拟补丁、敏感信息防泄漏、网页防篡改六大核心能力可快速形成应对新型漏洞的安全策略并全网更新,鉴于BOT的攻击手段在不断发展,未来需在BOT防护上不断进阶,进而护航运营安全。

除此之外,防范不同级别的BOT所需要的手段也不同:简单的脚本可能加个验证机制或做个限速就能控制;能模拟真实浏览器的工具则需要借助一些人机识别的手段;而已经修炼出“人形”的高级BOT则需要借助威胁情报等画像分析手段来进行综合的防范。

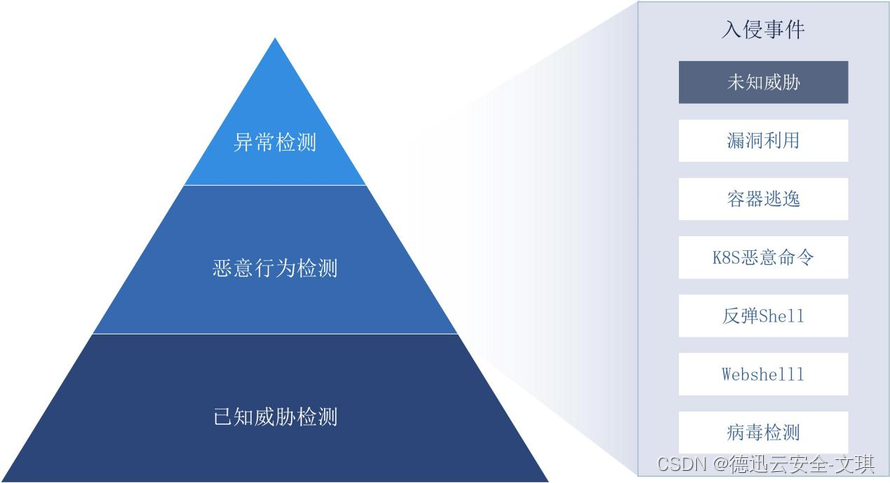

传统的安全防护技术能够识别具备明显特征的攻击请求,但对于隐藏很深的BOT攻击往往束手无策,其主要原因在于难以识别和分辨异常的行为,不易进行检测并且容易造成误报。

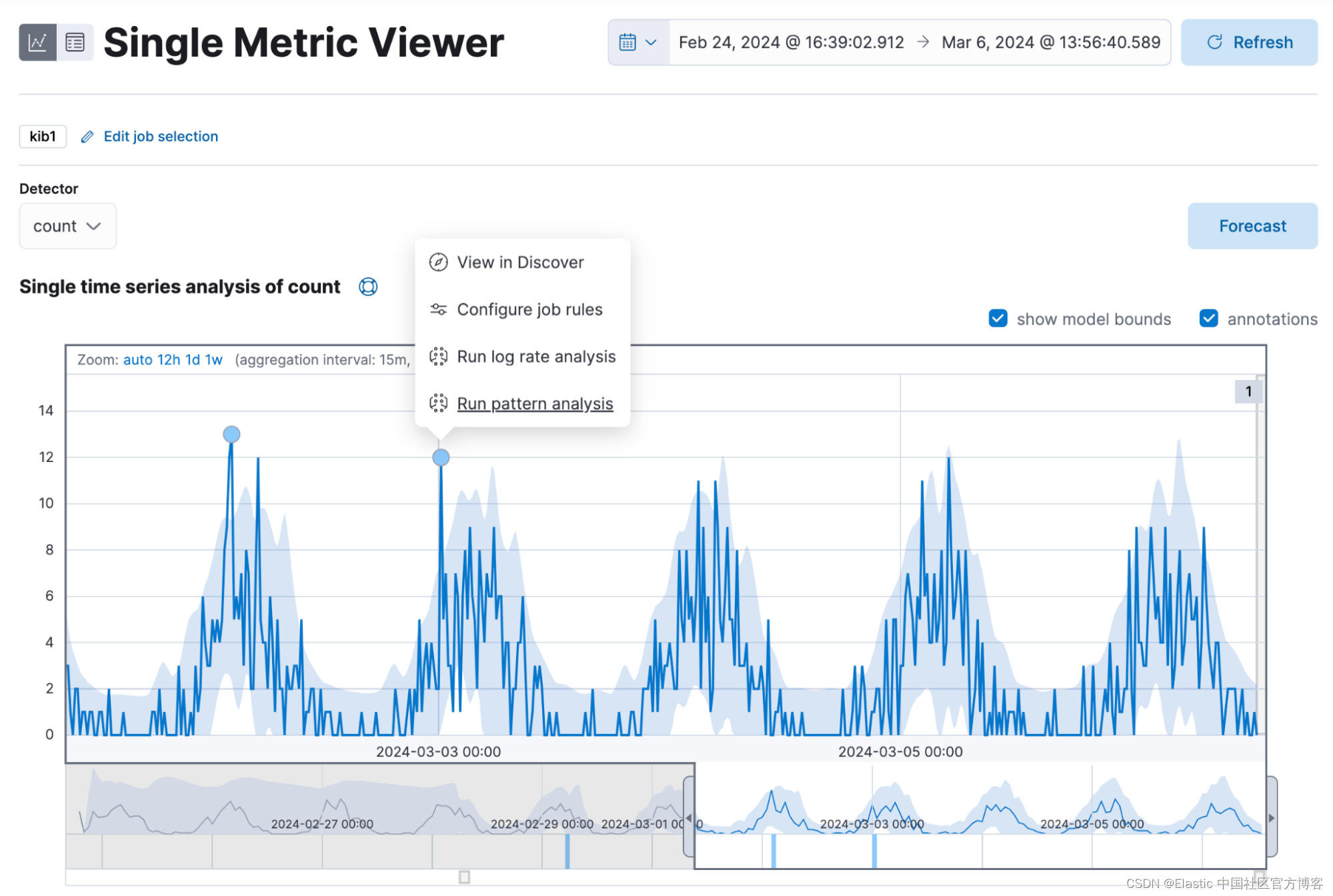

德迅云图(威胁检测与分析)依赖云端强大的基础数据收集系统 ,结合自主研发的多款、累计数十种提取方法的核心情报提取系统 ,快速且自动化的生产高覆盖度、高准确度、上下文丰富的情报数据。为各种不同类型的业务提供独特的价值。可以对BOT攻击进行递进式的有效防护。

1.威胁发现和失陷检测

精准发现内网的被控主机,包括挖矿、勒索、后门、APT等,并提供佐证失陷的样本取证信息、处置建议等,促进企业快速响应处置风险

2.SOC/SIEM等系统威胁检测能力增强

将日志中的域名/IP提取出来通过分析,发现可疑时间,并结合人工分析通过内部工单系统进行日常运营,增强威胁发现和检测能力

3.外放访问IP的风险识别

精准发现相关IP是否属于扫描、撞库、漏洞利用、僵尸网络等风险,同时进一步提供该IP的基础信息,如代理、网关出口、CDN、移动基站等

4.企业资产发现

通过高级查询,快速发现企业的域名、子域名、IP等资产的信息变动情况,管控资产暴露产生的数据泄露、服务暴露等相关风险

5.关联拓线及溯源追踪

对内外部安全事件中的域名/IP/Hash进行关联分析,通过域名的PassiveDNS以及Whois等数据,发现背后攻击者的姓名、邮箱、手机号码等真实或者虚拟身份

随着业务形态升级和网络应用环境越来越复杂,企业需要应对的BOT攻击也将更加多样化和复杂化,从而令企业面临更大的安全风险与挑战。为了有效封堵薅羊毛、信息爬取等互联网中存在的大量恶意BOT攻击,德迅云图(威胁检测与分析)持续升级人机识别算法,并结合安全情报建立精准画像,有效封堵恶意BOT攻击,帮助用户构建积极主动的安全防御体系,进一步提升Web应用防护水平。