目录

一、数据传输时的安全特性

二、对称加密算法:

三、非对称加密算法

四、对称加密和非对称加密 — 融合算法:

五、CA数字证书:

一、数据传输时的安全特性

——————————————————————————————————————————————————————

——————————————————————————————————————————————————————

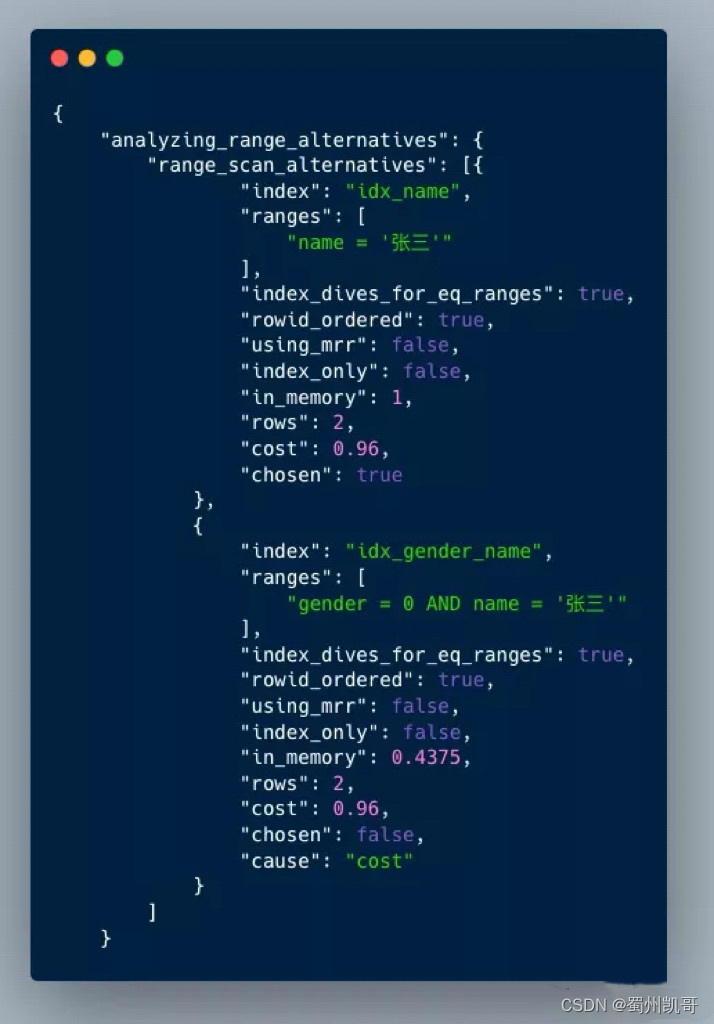

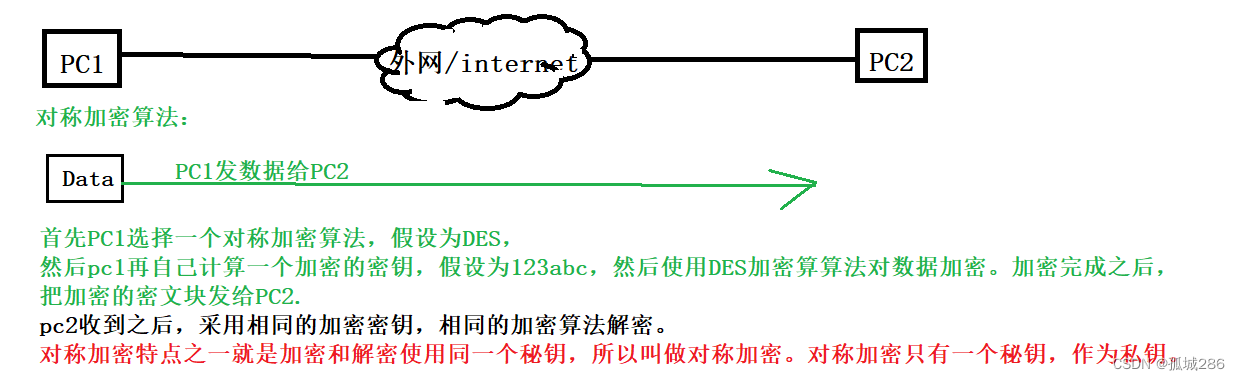

二、对称加密算法:

- 特点:相同的Key加解密

- 优点:算法安全,速度快,量小(加密出来的数据和原始数据大小相差不了多少)

- 缺点①:密钥容易遭受黑客暴力破解(猜)(所以密码复杂度和长度必须有一定要求。)

- 缺点②:加密的密钥分发存在严重问题(无法把密钥安全告诉对方),这是自身算法不能解决的。

——————————————————————————————————————————————————————

三、非对称加密算法

加密和解密使用不同的秘钥,一把作为公开的公钥,另一把作为私钥。公钥加密的信息,只有私钥才能解密。私钥加密的信息,只有公钥才能解密

- ①使用自己的公钥加密,只能使用的私钥解密。 ——数据加解密过程

- ②使用自己的私钥加密,只能使用自己的公钥解密。 ——数字签名过程

- ③已知公钥推导不出私钥

- 完美的解决了对称加密中密钥分发问题

- 缺陷:速度较慢,加密出来的量比较大。

——————————————————————————————————————————————————————

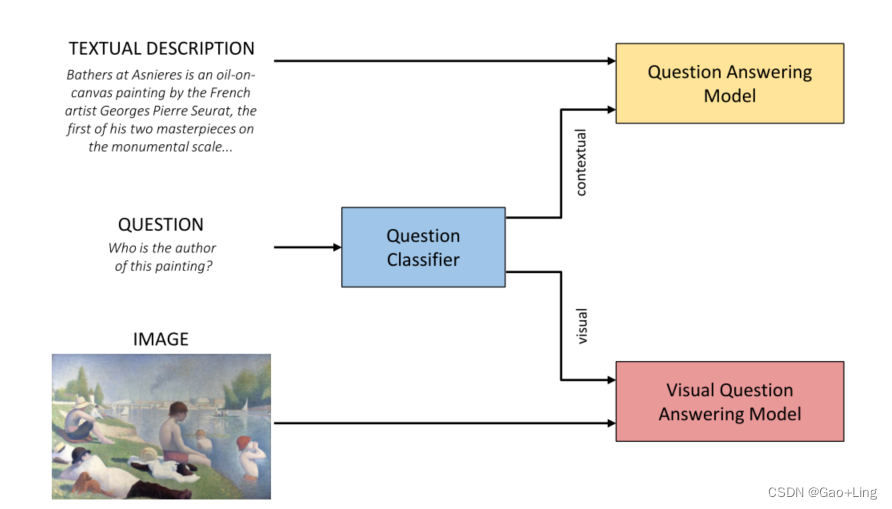

四、对称加密和非对称加密 — 融合算法:

- 两者融合很好的解决了对方的缺点

- 主要应用HTTPS,而web-VPN(SSL-VPN)都是基于HTTPS的。

- 当你访问某个HTTPS网站时,弹出窗口安全警告,是否继续。当你点击继续的时候你会拿到一个网站服务器的一个证书,而这个证书里面就包含了服务器的公钥。(其中信任这个网站其中信任的就是这个公钥),你自己的浏览器会随机产生一个对称密钥,然后信任公钥把对称密钥加密传给服务器,服务器用自己的私钥解密。

- 当接收方知道了对称算法的密钥和发送方的私钥和公钥,以后数据再发就可以进行加密和解密了。

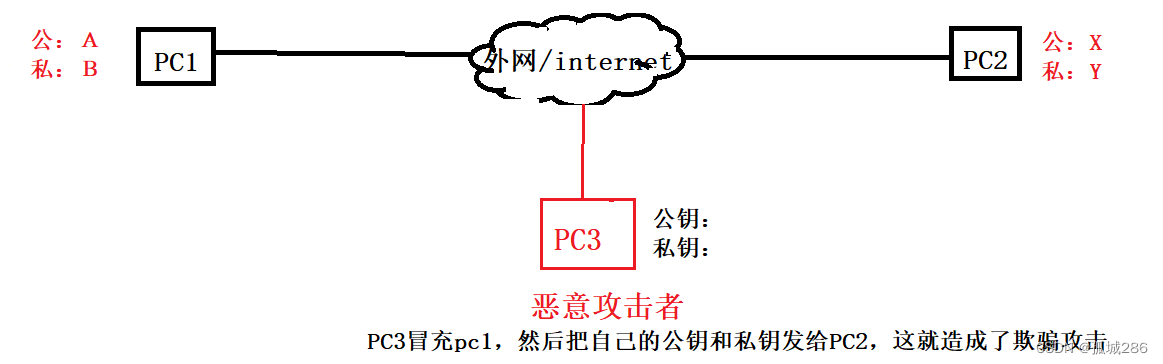

- 存在安全隐患-欺骗攻击(解决-CA数字证书)

——————————————————————————————————————————————————————

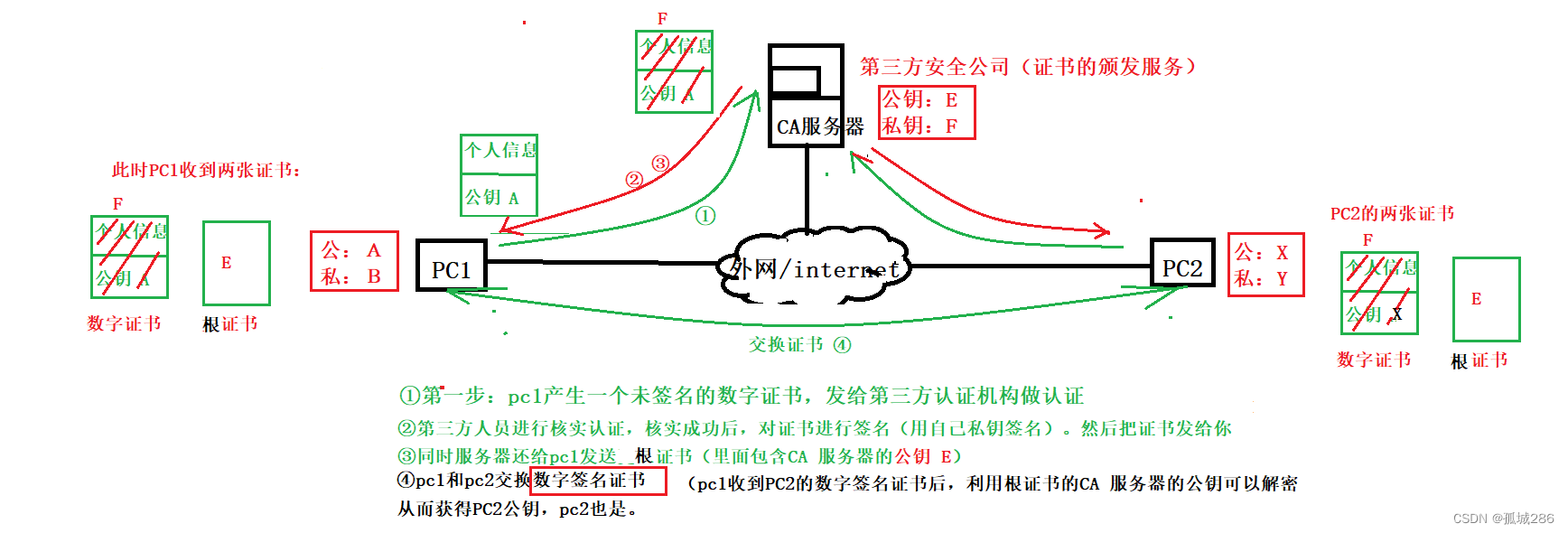

五、CA数字证书:

- 当交换数字签名证书以后,后面就按照四的过程同通信了。

- 由于代价昂贵,成本高,所以很多情况下CA服务器直接搭建在自己总公司。(在防火墙的DMZ区域部署)

- CA:CA是Certificate Authority的缩写,也叫证书授权中心,是负责管理和签发证书的第三方机构,作用是检查证书持有者身份的合法性,并签发证书,以防止证书被伪造或篡改。一般来说,CA必须是所有行业和所有公众都信任的、认可的、具有一定的权威性。所以CA实际上是一种机构,负责证书的签发,就像颁发身份证的公安局、发放驾驶证的车管所一样。

- 数字证书:数字证书是由CA颁发的证书,也叫CA证书,通常包含证书拥有者的身份信息、CA机构的签名、公钥和私钥。其中身份信息用于验证证书持有者的身份,CA签名用于保证身份的真实性,公钥和私钥用于通信过程中的加解密,保证通信的安全。所以数字证书可以保证数字证书中的公钥确实是这个证书的所有者持有的,或者是可以用来确认对方身份的。

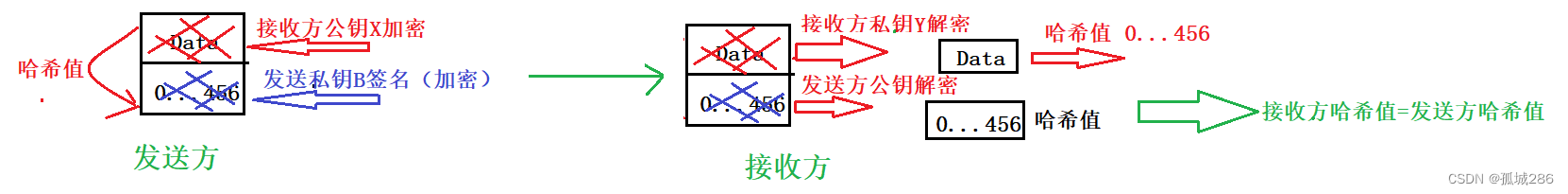

- 摘要:摘要也叫做指纹,可以唯一的标识一段数据。通过摘要算法对数据处理后得到的一串哈希值就是摘要。这个过程是不可逆的,也就是说无法通过哈希值得到原来的数据内容,且保证不同的内容一定会得到不同的哈希值;其中信息是任意长度的,摘要是固定长度的。所以只要内容一旦被修改,根据信息得到的摘要也会发生变化。

- 常见的摘要算法:MD5、SHA

- 数字签名:对摘要加密后得到的值被称为数字签名。数字签名是非对称加密和摘要算法的一种应用,确保信息在发布后不会被篡改(摘要算法特性),保证数据的完整性和可信性;同时也防止数据被他人伪造(非对称加密算法特性)。即在对信息的内容通过摘要算法得到摘要后,为防止信息和摘要同时被黑客修改,导致信息有误,一般都会对摘要进行加密,然后再和信息一起发送。

- 以上部分摘自(73条消息) https数字证书基础概念(一)_小呆娃的博客-CSDN博客

![Prometheus系列第五篇一核心一ClientLib[java]系统架构](https://img-blog.csdnimg.cn/5aaf61c114af460fa355a2f4c6f6773d.png)