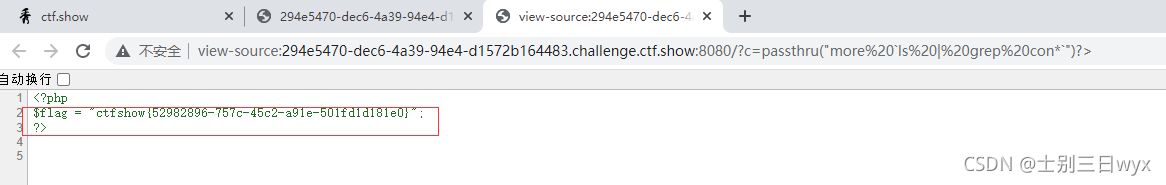

快速入门文档将帮助您快速开始使用全站加速服务。流程如下:

步骤一:开通服务

操作步骤

- 在阿里云官网 全站加速产品详情页 快速了解产品,点击立即开通。

-

在云产品开通页 选择合适的计费方式,且阅读并同意《全站加速服务协议》,点击立即开通。(计费规则请看 全站加速计费规则详情)。 - 服务开通后,进入 全站加速控制台,进行加速域名的添加和配置。具体操作请参见下一步 添加加速域名。

步骤二:添加加速域名

操作步骤

- 登录

登录全站加速控制台,选择域名管理,点击添加域名。

- 填写基本信息

输入加速域名、源站。点击下一步,完成域名的添加。

加速域名说明:- 支持泛域名加速,不支持中文域名加速。说明

泛域名填写规则,如:

*.example.com。详细规则请了解泛域名加速规则。 -

加速域名不允许重复添加,如发现域名已添加问题,请提交工单处理。

-

每个账户下最多支持50个加速域名。

源站类型 说明 IP 支持多个服务器外网 IP,可设置多个源站的优先级。 源站域名 支持多个源站域名。 说明 源站地址不能与加速域名相同

例如您的加速域名为example.yourdomain.com,建议将资源源站设置为src.yourdomain.com,否则会无法正确回源。OSS源站 输入 OSS Bucket 的外网域名如: xxx.oss-cn-example.aliyun.com,也可直接选择同账号下已创建的 OSS Bucket。 - 支持泛域名加速,不支持中文域名加速。说明

- 加速域名审核通过后,可在域名管理 的域名列表中查看。状态为正常运行即添加成功。

说明 添加加速域名后,还需要配置CNAME,全站加速服务才会生效。请参考 配置CNAME。

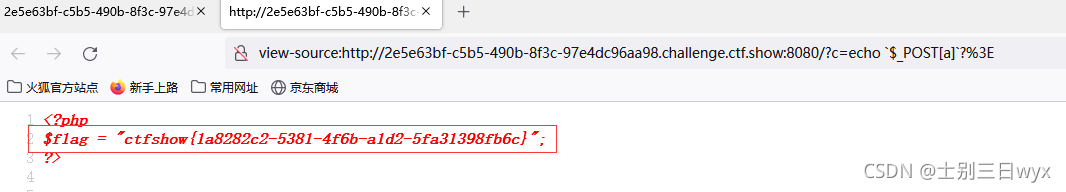

步骤三:配置CNAME

背景信息

使用全站加速服务,需要通过添加CNAME记录,将您的加速域名指向阿里云提供的CNAME地址,这样访问加速域名的请求才能转发到CDN节点上,达到加速效果。

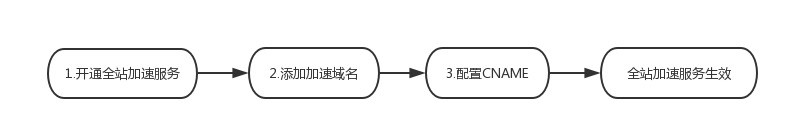

配置CNAME需前往你的域名解析服务商(如阿里云解析、DNSPod、新网等),本文档以域名在阿里云解析 为例:

操作步骤

- 获取加速域名的CNAME值

在全站加速控制台域名管理的域名列表中复制加速域名对应的CNAME值:

- 获取加速域名的CNAME值

步骤一:在阿里云解析 域名解析控制台, 进入对应域名的解析页。选择添加解析:

步骤二:请按如下参数设置:

-

记录类型:

CNAME。 -

主机记录:加速域名的前缀。(例如要添加的加速域名是

test.example.com,则前缀为test); -

记录值:步骤1复制的

CNAME值。 -

解析线路和TTL:默认值。

步骤三:点击确认,配置CNAME完毕。全站加速服务将在CNAME配置生效后立即生效。

说明 - 新增CNAME记录会实时生效,而修改CNAME记录可能需要最多72小时的生效时间。

-

如遇添加冲突,可考虑换一个加速域名,或参考 解析记录互斥规则自行调整冲突的记录。

-

全站加速默认使用纯动态加速,静态资源也不会缓存,全部回源获取。需通过配置 动静态资源规则指定静态文件的类型,实现动、静态资源分别使用动、静态加速,达到最好的加速效果。

-

- 生效验证

配置CNAME后,不同的DNS服务商的CNAME生效的时间也不同。

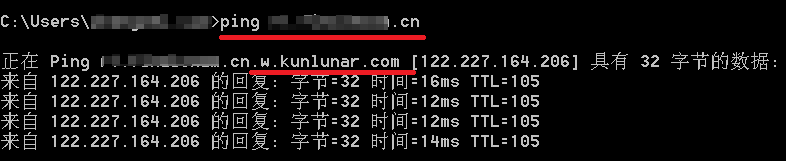

您可以

ping或dig您所添加的加速域名。如果被转向*.*kunlun*.com,即表示CNAME配置已经生效,全站加速服务也已生效:

![[转]网站嵌入天气预报](https://www.cnblogs.com/Images/OutliningIndicators/None.gif)