目录

一、思考

二、实验

1、实验拓扑

2、配置过程(网页端配置)

三、总结

1. 什么是恶意软件?

2. 恶意软件有哪些特征?

3. 恶意软件的可分为那几类?

4. 恶意软件的免杀技术有哪些?

5. 反病毒技术有哪些?

6. 反病毒网关的工作原理是什么?

7. 反病毒网关的工作过程是什么?

8. 反病毒网关的配置流程是什么?

一、思考

1. 什么是恶意软件?

2. 恶意软件有哪些特征?

3. 恶意软件的可分为那几类?

4. 恶意软件的免杀技术有哪些?

5. 反病毒技术有哪些?

6. 反病毒网关的工作原理是什么?

7. 反病毒网关的工作过程是什么?

8. 反病毒网关的配置流程是什么?

二、实验

1、实验拓扑

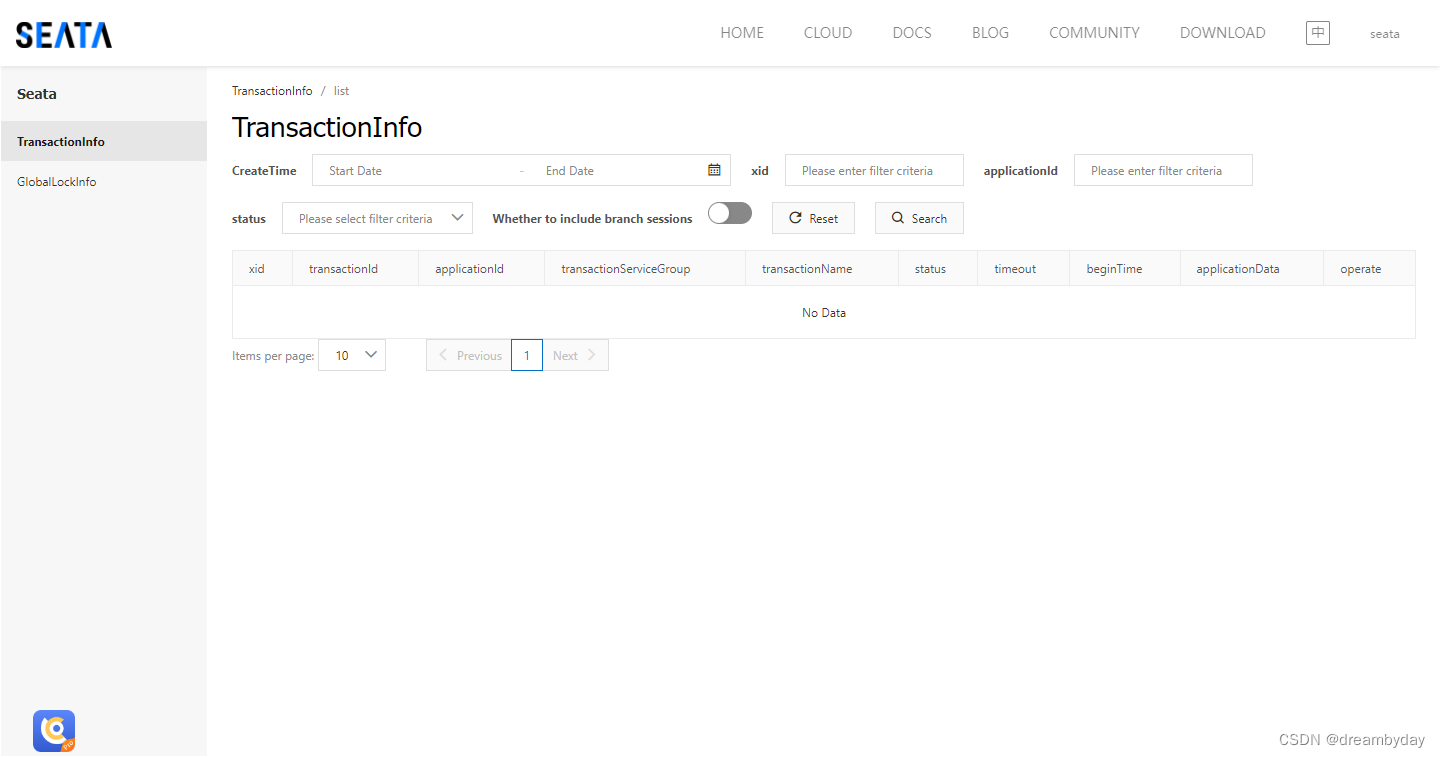

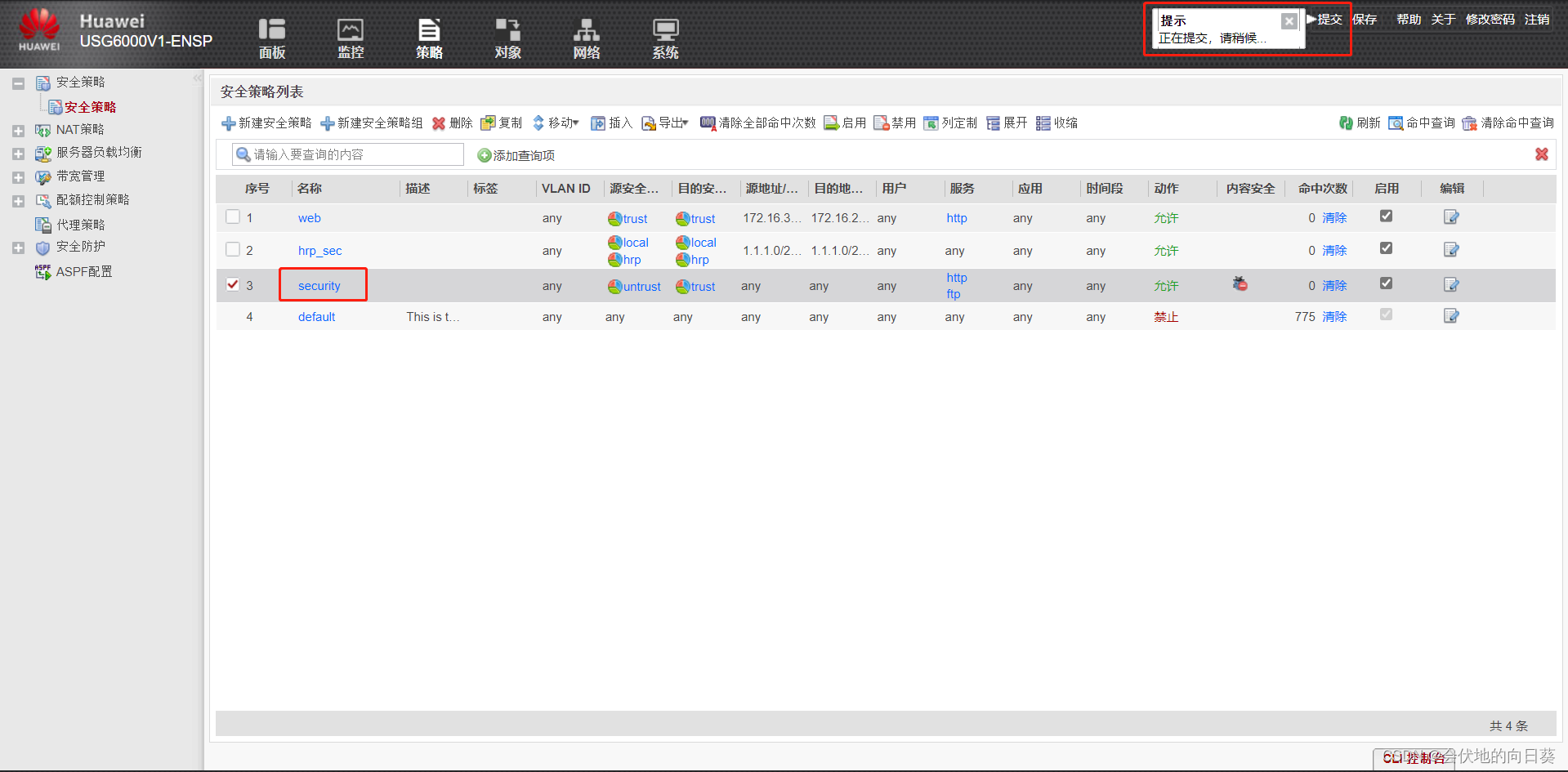

2、配置过程(网页端配置)

三、总结

1. 什么是恶意软件?

定义:指有破坏目的的恶意行为的软件,可以指代例如病毒、蠕虫、特洛伊木马、勒索软件、间谍软件、广告软件和其他类型的有害软件,恶意软件的主要区别就是它符合“故意而为之”,任何无恶意破坏目的的软件均不属于恶意软件;

目的:恶意软件的总体目标是破坏设备的正常运行,例如未经许可在设备上显示广告,或者获得计算机 root 访问权限。恶意软件可能试图向用户进行自我掩饰,从而暗自收集信息,或者可能锁定系统和截留数据以进行勒索;

2. 恶意软件有哪些特征?

特征

(1)强制安装:指未明确提示用户或未经用户许可,在用户计算机或其他终端上安装软件的行为。

(2)卸载困难:指未提供通用的卸载方式,或在不受其他软件影响、人为破坏的情况下,卸载后仍然有活动程序的行为。

(3)浏览器劫持:指未经用户许可,修改用户浏览器或其他相关设置,迫使用户访问特定网站或导致用户无法正常上网的行为。

(4)广告弹出:指未明确提示用户或未经用户许可,利用安装在用户计算机或其他终端上的软件弹出广告的行为。

(5)恶意收集用户信息:指未明确提示用户或未经用户许可,恶意收集用户信息的行为。

(6)恶意卸载:指未明确提示用户、未经用户许可,或误导、欺骗用户卸载其他软件的行为。

(7)恶意捆绑:指在软件中捆绑已被认定为恶意软件的行为。

(8)其他侵害用户软件安装、使用和卸载知情权、选择权的恶意行为。

3. 恶意软件的可分为那几类?

类型

(1)病毒:病毒是一种可以嵌入到操作系统或软件中的恶意程序;受害者需要运行操作系统或打开受感染的文件才能受到影响;(属于被动类型)

(2)蠕虫:蠕虫病毒与普通病毒的区别在于蠕虫会自我复制并通过网络进行传播,因此用户无需运行任何软件就能成为受害者,只要连接到受感染的网络就会中招;(属于主动类型)

(3)特洛伊木马:隐藏在一些有用的软件中,诱使用户安装(比如盗版的免付费软件中感染概率很大)

(4)间谍软件:间谍软件用于窥探用户的行为。间谍软件可用于监视用户的 Web 浏览活动,向用户显示不想要的广告。一些间谍软件使用所谓的“键盘记录器”来记录用户的击键,从而使攻击者能够访问包括用户名和密码在内的敏感信息;

(5)勒索软件:这种软件可以对文件乃至计算机或网络上的整个操作系统进行加密,并让它们保持加密状态,直到向攻击者支付了赎金为止。随着比特币和其他加密货币的兴起,勒索软件攻击泛滥成灾,因为攻击者可以匿名接受货币并且最大程度地降低被逮捕的风险;

(6)rootkit:Rootkit是一种特殊的恶意软件,它的功能是在安装目标上隐藏自身及指定的文件、进程和网络链接等信息,比较多见到的是Rootkit一般都和木马、后门等其他恶意程序结合使用;

4. 恶意软件的免杀技术有哪些?

查杀技术原理

(1)检测特征码

杀毒软件都有着一套特征库,依靠检索程序代码是否和库中特征码是否吻合来判断某段代码是否属于病毒。

(2)启发式恶意软件检测

程序的特征和行为与病毒程序类似,其匹配程度达到一定值就可以认为该程序是病毒程序。

(3)基于行为检测

与启发式检测类似,只是单纯依靠监测程序行为来作为标准。通过监视恶意代码运行过程,如利用系统监视工具观察恶意代码运行过程时系统环境的变化,或通过跟踪恶意代码执行过程使用的系统函数和指令特征分析恶意代码功能,如出现恶意行为,则属于恶意代码。

免杀的含义

免杀就是避免查杀,又叫免杀毒技术,是反病毒,反间谍的对立面,是一种能使得恶意软件不被杀毒软件查杀,使之共存的软件;

免杀技术

<1>文件免杀

(1)改变特征码:在不影响程序功能的情况下,依靠分片等方法尝试找出特征码区域,并对该区域代码进行编码(直接修改特征码的十六进制法、修改字符串大小写法、等价替换法、指令顺序调换法、通用跳转法);

(2)加花:加入一些花里胡哨(混乱)的指令来迷惑杀软,让杀软检测不到特征码,但是一些厉害的杀软还可以进行识别查杀的;

(3)加壳:给含有恶意软件特征的程序添加包装的保护壳,使其无法进行逆向比对病毒库中的特征码。但运行时需要载入内存,在载入内存之时,需要先自我脱壳才能运行,因此也能被查杀;

<2>内存免杀

<3>行为免杀---云查杀(预测、感知、查杀恶意行为)

5. 反病毒技术有哪些?

(1)单机反病毒

单机反病毒可以通过安装杀毒软件实现也可通过专业的防病毒工具实现

防毒工具:TCP View 、Regmon、Filemon、Process Explorer、Process Monitor等

杀毒软件:瑞星、金山毒霸、360安全软件、卡巴斯基、赛门铁克Symantec、Mcafee等

(2)网关反病毒

通过在防火墙配置反病毒功能来确保正常交互的执行,并识别包含病毒的文件后采取阻断或告警等方法进行干预

通常在下面的情况下需要使用网关反病毒技术:

- 内网用户可以访问外网,且经常需要从外网下载文件

- 内网部署的服务器经常接收外网用户上传的文件

6. 反病毒网关的工作原理是什么?

首包检测技术

- 通过提取PE(Portable Execute;Windows系统下可移植的执行体,包括exe、dll、“sys等文件类型)文件头部特征判断文件是否是病毒文件。提取PE文件头部数据,这些数据通常带有某些特殊操作,并且采用hash算法生成文件头部签名,与反病毒首包规则签名进行比较,若能匹配,则判定为病毒

启发式检测技术

- 启发式检测是指对传输文件进行反病毒检测时,发现该文件的程序存在潜在风险,极有可能是病毒文件。比如说文件加壳(比如加密来改变自身特征码数据来躲避查杀),当这些与正常文件不一致的行为达到一定的阀值,则认为该文件是病毒

- 启发式依靠的是"自我学习的能力",像程序员一样运用经验判断拥有某种反常行为的文件为病毒文件

- 启发式检测的响应动作与对应协议的病毒检测的响应动作相同。启发式检测可以提升网络环境的安全性,消除安全隐患,但该功能会降低病毒检测的性能,且存在误报风险,因此系统默认情况下关闭该功能。启动病毒启发式检测功能∶heuristic-detect enable

文件信誉检测技术

- 文件信誉检测是计算全文MD5,通过MD5值与文件信誉特征库匹配来进行检测。文件信誉特征库里包含了大量的知名的病毒文件的MD5值。华为在文件信誉检测技术方面主要依赖于文件信誉库静态升级更新以及与沙箱联动自学习到的动态缓存

- 文件信誉检测依赖沙箱联动或文件信誉库

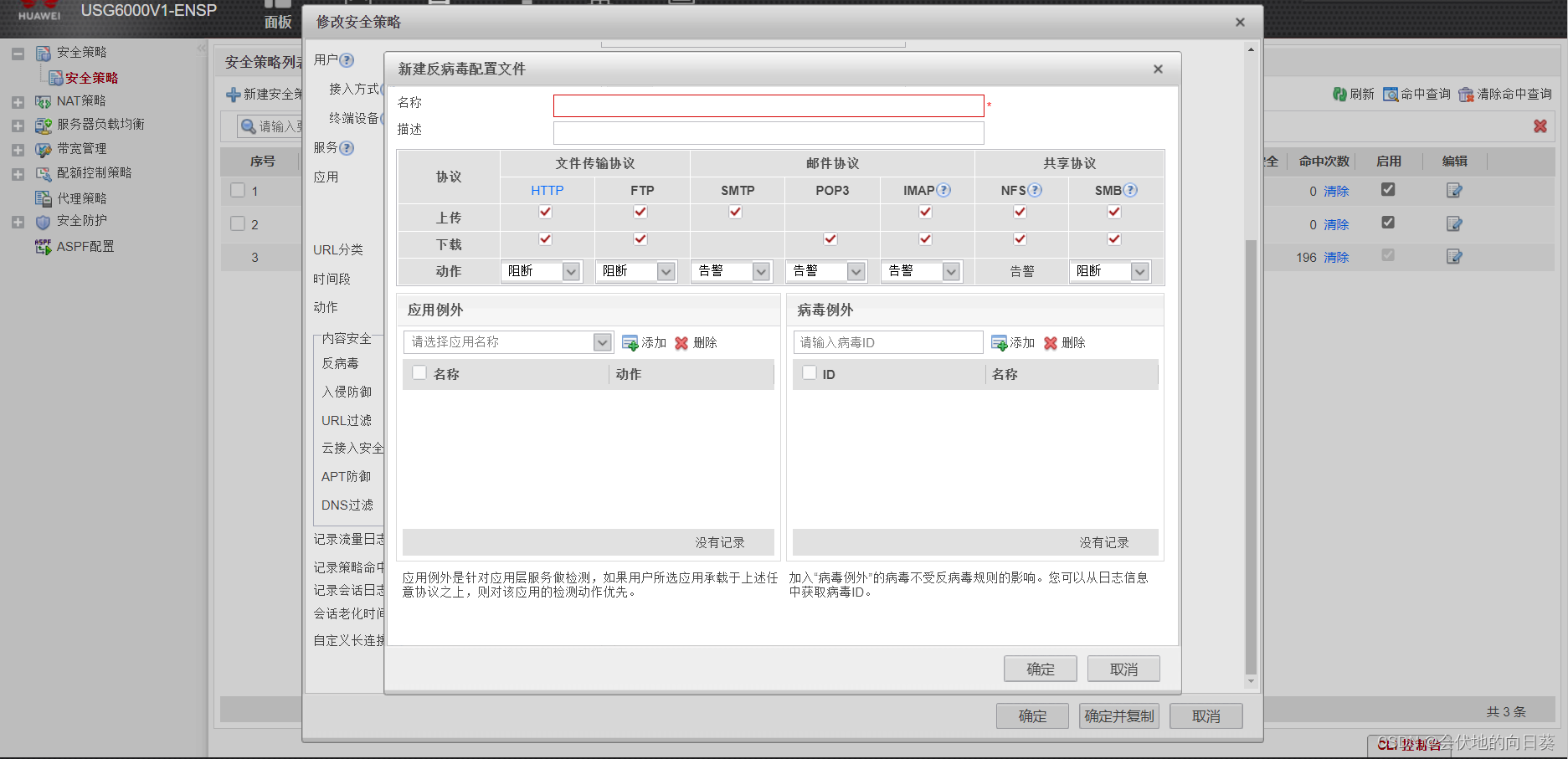

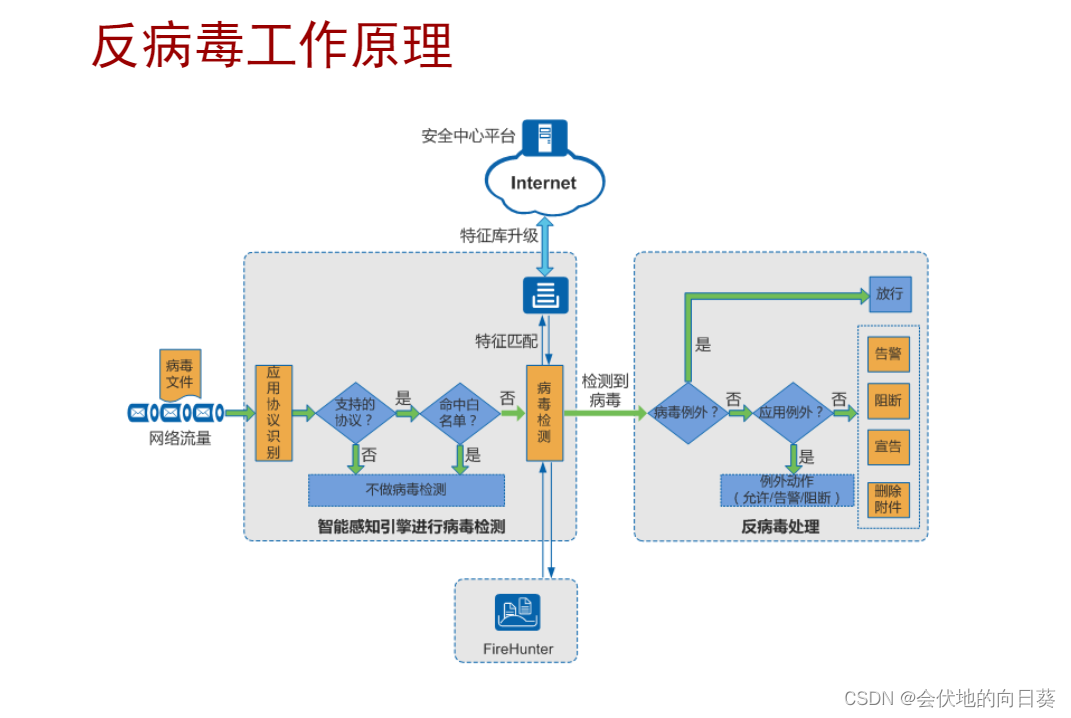

7. 反病毒网关的工作过程是什么?

(1)网络流量进入智能感知引擎后,首先智能感知引擎对流量进行深层分析,识别出流量对应的协议类型和文件传输的方向。

(2)判断文件传输所使用的协议和文件传输的方向是否支持病毒检测。

- NGFW支持对使用以下协议传输的文件进行病毒检测。

- FTP(File Transfer Protocol):文件传输协议

- HTTP(Hypertext Transfer Protocol):超文本传输协议

- POP3(Post Office Protocol - Version 3):邮局协议的第3个版本

- SMTP(Simple Mail Transfer Protocol):简单邮件传输协议

- IMAP(Internet Message Access Protocol):因特网信息访问协议

- NFS(Network File System):网络文件系统

- SMB(Server Message Block):文件共享服务器

- NGFW支持对不同传输方向上的文件进行病毒检测。

- 上传:指客户端向服务器发送文件。

- 下载:指服务器向客户端发送文件。

(3)判断是否命中白名单。命中白名单后,FW将不对文件做病毒检测。

- 白名单由白名单规则组成,管理员可以为信任的域名、URL、IP地址或IP地址段配置白名单规则,以此提高反病毒的检测效率。白名单规则的生效范围仅限于所在的反病毒配置文件,每个反病毒配置文件都拥有自己的白名单。

(4)针对域名和URL,白名单规则有以下4种匹配方式:

- 前缀匹配:host-text或url-text配置为“example”的形式,即只要域名或URL的前缀是 “example”就命中白名单规则。

- 后缀匹配:host-text或url-text配置为“example”的形式,即只要域名或URL的后缀是 “example”就命中白名单规则。

- 关键字匹配:host-text或url-text配置为“example”的形式,即只要域名或URL中包含 “example”就命中白名单规则。

- 精确匹配:域名或URL必须与host-text或url-text完全一致,才能命中白名单规则。

(5)病毒检测:

- 智能感知引擎对符合病毒检测的文件进行特征提取,提取后的特征与病毒特征库中的特征进行匹配。如果匹配,则认为该文件为病毒文件,并按照配置文件中的响应动作进行处理。如果不匹配,则允许该文件通过。当开启联动检测功能时,对于未命中病毒特征库的文件还可以上送沙箱进行深度检测。如果沙箱检测到恶意文件,则将恶意文件的文件特征发送给FW,FW将此恶意文件的特征保存到联动检测缓存。下次再检测到该恶意文件时,则按照配置文件中的响应动作进行处理。

- 病毒特征库是由华为公司通过分析各种常见病毒特征而形成的。该特征库对各种常见的病毒特征进行了定义,同时为每种病毒特征都分配了一个唯一的病毒ID。当设备加载病毒特征库后,即可识别出特征库里已经定义过的病毒。同时,为了能够及时识别出最新的病毒,设备上的病毒特征库需要不断地从安全中心平台(sec.huawei.com)进行升级。

(6)当NGFW检测出传输文件为病毒文件时,需要进行如下处理:

- 判断该病毒文件是否命中病毒例外,如果是病毒例外,则允许该文件通过

- 病毒例外,即病毒白名单。为了避免由于系统误报等原因造成文件传输失败等情况的发生,当用户认为已检测到的某个病毒为误报时,可以将该对应的病毒ID添加到病毒例外,使该病毒

- 规则失效,如果检测结果命中了病毒例外,则对该文件的响应动作即为放行

- 如果不是病毒例外,则判断该病毒文件是否命中应用例外,如果是应用例外,则按照应用例外的响应动作(放行、告警和阻断)进行处理

- 应用例外可以为应用配置不同于协议的响应动作,应用承载于协议之上,同一协议上可以承载多种应用

- 由于应用和协议之间存在着这样的关系,在配置响应动作时也有如下规定:

- 如果只配置协议的响应动作,则协议上承载的所有应用都继承协议的响应动作。

- 如果协议和应用都配置了响应动作,则以应用的响应动作为准。

- 如果病毒文件既没命中病毒例外,也没命中应用例外,则按照配置文件中配置的协议和传输方向对应的响应动作进行处理

8. 反病毒网关的配置流程是什么?

详见实验过程