文章目录

- 1.前置环境搭建

- 2.测试SNI生效条件(时间)

- 3. 证书对SNI的影响

- 3.1 双方使用同一个证书:

- 3.2 双方使用不同的证书与私钥

- 4. 端口号区分测试

- 4.1 端口号区分,证书区分:

- 4.2 端口号区分,证书不区分:

- 5.总结SNI运行机制

- 6. SNI机制绕过host头探究

- 6.1 端口相同的SSL虚拟主机

- 6.2 端口不同的SSL虚拟主机

- 6.3 小结

在先前的文章中,我们通过一些列分析,在一个LNMP架构下的站群系统中挖掘出了基于host字段进行注入的SQL注入漏洞。在解决HOST绕过问题时,我们给出了三种解决方案。冒号分割、双写host字段、利用SNI机制。

经过测试,冒号分割是可行的,双写host字段被高版本的nginx返回了400,无法使用。最后一个则是SNI机制。

SNI(Server Name Indication)定义在RFC 4366,是一项用于改善SSL/TLS的技术,在SSLv3/TLSv1中被启用。它允许客户端在发起SSL握手请求时(具体说来,是客户端发出SSL请求中的ClientHello阶段),就提交请求的Host信息,使得服务器能够切换到正确的域并返回相应的证书。

我们知道证书机制是为了加密通信流量,防止第三方窃听而存在的。而同一台主机配置多个网站时,会用到虚拟主机技术,每一个网站对应的证书也是不一样的。那么在用户与服务器第一次建立连接时,将使用哪一个证书进行通信呢?最初就是用的默认证书,而之后为了适应这样的需求,RFC推出了SNI机制,在TLS协议初期,即客户端发送自己的client hello报文时,就将host字段加入进去,以供服务器区分目的网站。选到对应的证书。

随后,证书就为客户端和服务器加密了通信内容,也就是说。后续的通信一旦发现是用某一个证书解密的。不需要再做判断,可以直接将数据报文交给对应的网站即可。也就是在建立了稳定的https通信之后,服务器中间件将不需要对host头进行解析,直接通过证书实现定向解析。

那么,我们会产生一系列思考。

第一:SNI机制会一直触发吗? 单https虚拟主机 —>多https虚拟主机

第二:控制证书为变量,测试证书对于流量解析的影响?—>证明是用证书私钥做流量区分的

第三:控制端口号为变量,测试端口号对于流量解析的影响?

1.前置环境搭建

既然如此我们就需要准备两套完整的nginx解析https虚拟主机进行测试。以及个服务器证书与私钥。

#1.双证书准备

#1.创建证书目录

[root@blackstone nginx]# mkdir certificate

[root@blackstone nginx]# cd certificate/#2.生成私钥 - 要求你输入这个key文件的密码。给nginx使用。每次reload nginx配置时候都要验证这个PAM密码。

openssl genrsa -des3 -out ssl.key 4096

openssl genrsa -des3 -out sslb.key 4096

#3.生成CA证书文件 -- 此处为了区分证书,我们只好开两份CA证书相当于两个机构的认证

openssl req -new -key ssl.key -out aaa.csr

openssl req -new -key sslb.key -out bbb.csr#4.利用CA证书签名生成服务器身份证书 - 证书签发有效期365天

openssl x509 -req -days 365 -in aaa.csr -signkey ssl.key -out aaa.crt

openssl x509 -req -days 365 -in bbb.csr -signkey sslb.key -out bbb.crt

#5.检查生成情况 - 此时包含我们自己的私钥,自己的证书.crt文件,以及csrCA证书

[root@blackstone certificate]# ll

total 32

-rw-r--r-- 1 root root 1895 Feb 10 23:34 aaa.crt

-rw-r--r-- 1 root root 1724 Feb 10 23:32 aaa.csr

-rw-r--r-- 1 root root 1907 Feb 11 00:52 bbb.crt

-rw-r--r-- 1 root root 1728 Feb 11 00:51 bbb.csr

-rw-r--r-- 1 root root 3311 Feb 11 00:50 sslb.key

-rw-r--r-- 1 root root 3311 Jan 11 21:24 ssl.key

网页部署

[root@blackstone www]# mkdir -p /var/www/aaa

[root@blackstone www]# mkdir -p /var/www/bbb

[root@blackstone www]# echo 'this is aaa.com' > /var/www/aaa/index.html

[root@blackstone www]# echo 'this is bbb.com' > /var/www/bbb/index.html

记得修改本机的host文件:C:\Windows\System32\drivers\etc

192.168.2.169 www.bbb.com

192.168.2.169 www.aaa.com

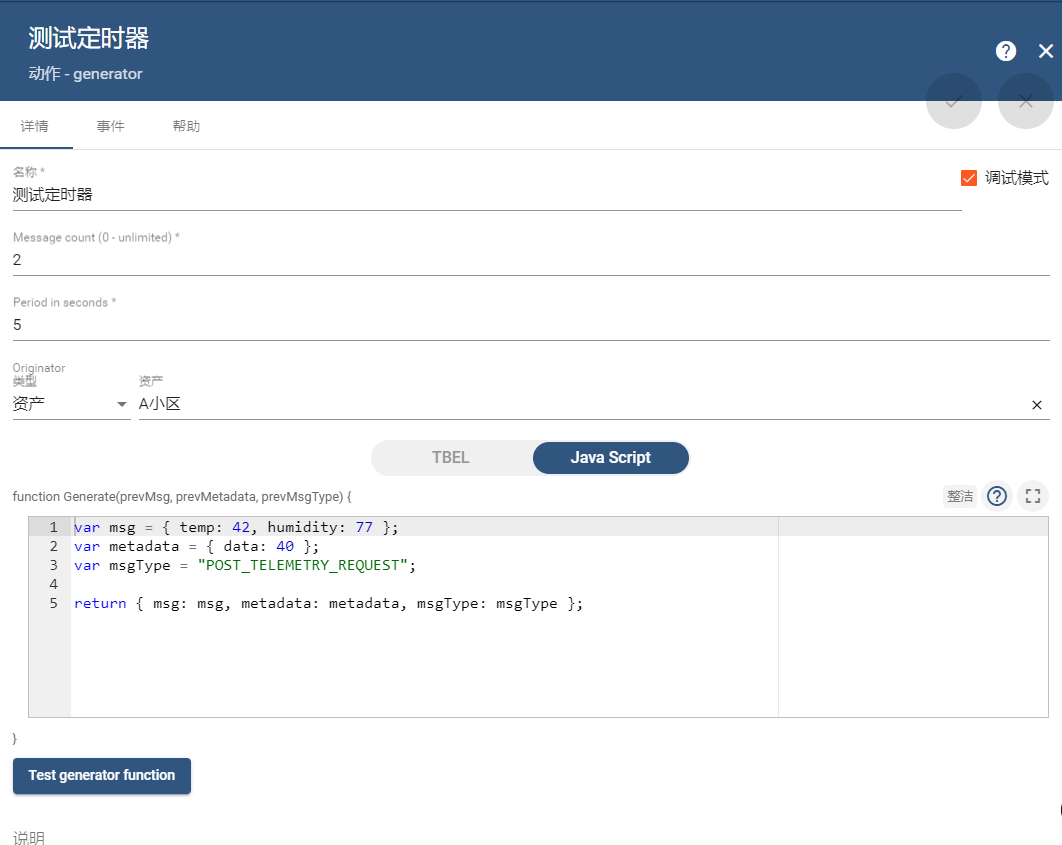

2.测试SNI生效条件(时间)

1.单个https虚拟主机

server {listen 443 ssl;server_name www.aaa.com;ssl_certificate /usr/local/nginx/certificate/aaa.crt;ssl_certificate_key /usr/local/nginx/certificate/ssl.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/aaa;index index.html index.htm;}}

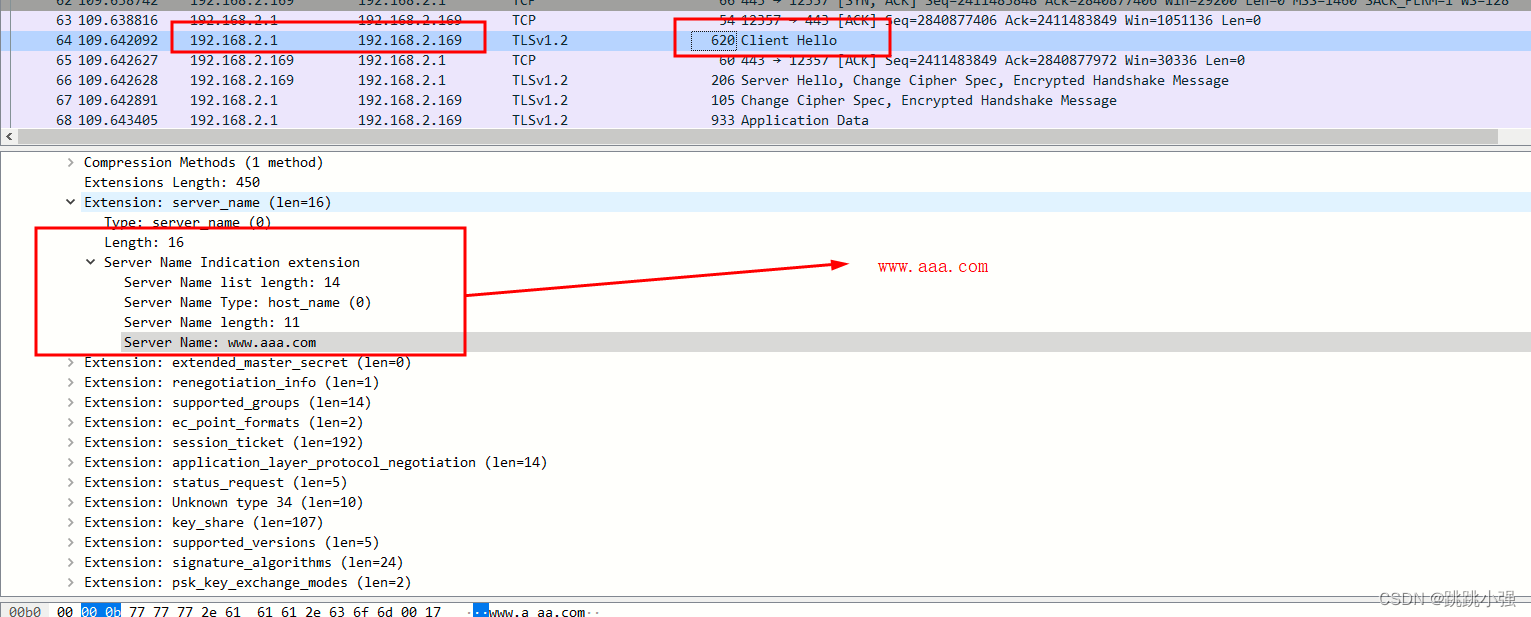

重启nginx,使用浏览器访问,进行抓包分析。

#后面的所有重启都建议直接把nginx关闭,彻底重启

[root@blackstone www]# /usr/local/nginx/sbin/nginx -s quit

Enter PEM pass phrase:

[root@blackstone www]# /usr/local/nginx/sbin/nginx

Enter PEM pass phrase:

可以看到,确实在client hello报文内部,有这个主机名被发送给服务器了。

故,发送主机名是高版本浏览器的自发行为,不需要任何激发条件。浏览器会主动发送server name 以支持SNI机制。即SNI机制无需配置,只要服务器支持,就可以使用。

3. 证书对SNI的影响

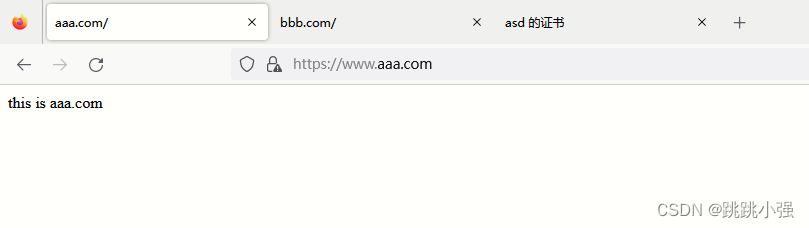

3.1 双方使用同一个证书:

server {listen 443 ssl;server_name www.aaa.com;ssl_certificate /usr/local/nginx/certificate/aaa.crt;ssl_certificate_key /usr/local/nginx/certificate/ssl.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/aaa;index index.html index.htm;}}server {listen 443 ssl;server_name www.bbb.com;ssl_certificate /usr/local/nginx/certificate/aaa.crt;ssl_certificate_key /usr/local/nginx/certificate/ssl.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/bbb;index index.html index.htm;}}测试访问情况:

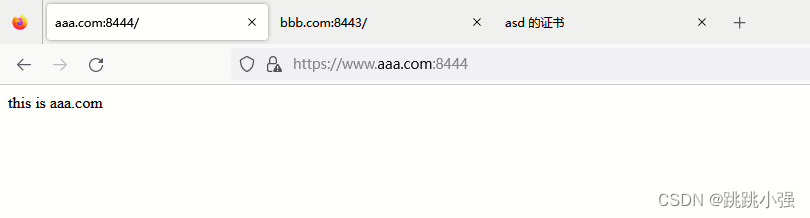

可以实现分流。

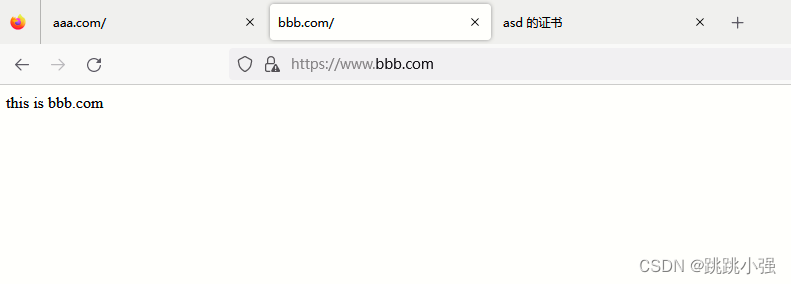

3.2 双方使用不同的证书与私钥

这时,我们尝试进行证书与私钥的区分配置:

server {listen 443 ssl;server_name www.aaa.com;ssl_certificate /usr/local/nginx/certificate/aaa.crt;ssl_certificate_key /usr/local/nginx/certificate/ssl.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/aaa;index index.html index.htm;}}server {listen 443 ssl;server_name www.bbb.com;ssl_certificate /usr/local/nginx/certificate/bbb.crt;ssl_certificate_key /usr/local/nginx/certificate/sslb.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/bbb;index index.html index.htm;}}

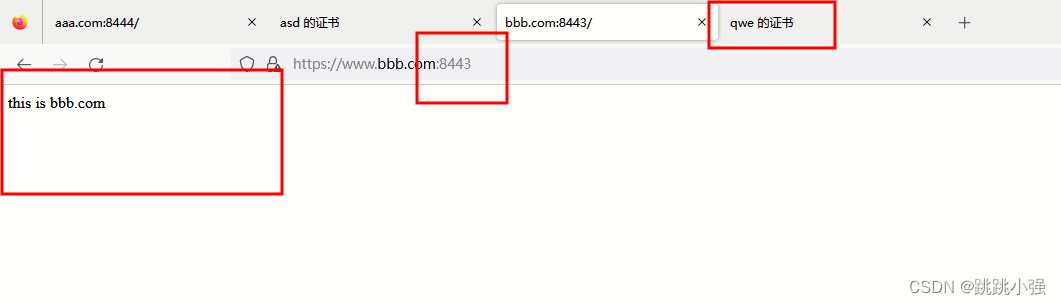

再次测试访问效果:

[root@blackstone certificate]# /usr/local/nginx/sbin/nginx -s reload

Enter PEM pass phrase:

Enter PEM pass phrase:

各自可以收到各自的证书,建立各自的通信。

4. 端口号区分测试

4.1 端口号区分,证书区分:

server {listen 8443 ssl;server_name www.bbb.com;ssl_certificate /usr/local/nginx/certificate/bbb.crt;ssl_certificate_key /usr/local/nginx/certificate/sslb.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/bbb;index index.html index.htm;}}server {listen 8444 ssl;server_name www.aaa.com;ssl_certificate /usr/local/nginx/certificate/aaa.crt;ssl_certificate_key /usr/local/nginx/certificate/ssl.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/aaa;index index.html index.htm;}测试效果:

[root@blackstone certificate]# vim ../conf/nginx.conf

[root@blackstone certificate]# /usr/local/nginx/sbin/nginx -s reload

Enter PEM pass phrase:

Enter PEM pass phrase:

可以看到,证书已经分别发送给了两个虚拟主机客户端。实现流量区分

4.2 端口号区分,证书不区分:

server {listen 8443 ssl;server_name www.bbb.com;ssl_certificate /usr/local/nginx/certificate/aaa.crt;ssl_certificate_key /usr/local/nginx/certificate/ssl.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/bbb;index index.html index.htm;}}server {listen 8444 ssl;server_name www.aaa.com;ssl_certificate /usr/local/nginx/certificate/aaa.crt;ssl_certificate_key /usr/local/nginx/certificate/ssl.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/aaa;index index.html index.htm;}

中途效果不明显大家可以重启nginx服务,因为服务一直开着可能会有缓存文件。

[root@blackstone nginx]# /usr/local/nginx/sbin/nginx -s quit

Enter PEM pass phrase:

Enter PEM pass phrase:

[root@blackstone nginx]# /usr/local/nginx/sbin/nginx

Enter PEM pass phrase:

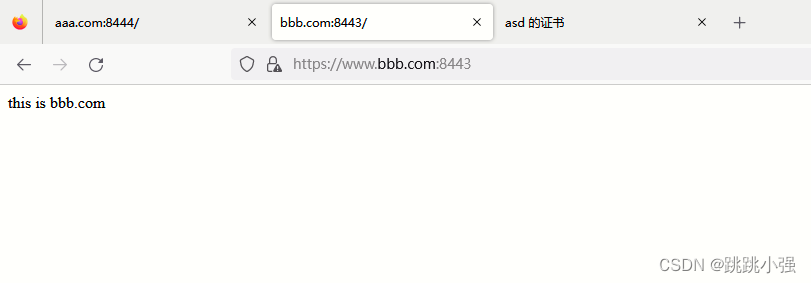

Enter PEM pass phrase:再次测试查看效果:

服务端两次传递同一个证书,实现通信。实现完整的虚拟主机分流访问。

5.总结SNI运行机制

通过以上种种测试,我们发现,无论使相同端口号,证书不同。达到证书区分传递的效果。还是证书不同,端口号也不同实现测试环境下的虚拟主机配置。SNI始终都可以准确的找到目标主机,即使是在我们的证书相同的情况下。

其实这一点也不费解,我们回顾一下之前学过的TSL通信过程:

第一次握手:客户端发送协议版本号,随机数,支持套件

第二次握手:服务端发送随机数,版本号,确认支持套件。同时发送服务端证书表明自己的身份(相当于发了个身份证过去)。

第三次握手:客户端收到证书,进行身份验证,验证完毕后利用从证书内部取出的公钥加密传输一串新的随机数pre_master给服务端。此时,客户端,服务端都共享了三个随机数,客户端随机数、服务端随机数、pre_master。于是根据三个随机数双方可以计算出共同的加密对称密钥进行通信。生成完会话密钥后,客户端发一个「Change Cipher Spec」,告诉服务端开始使用加密方式发送消息。再发一个「Encrypted Handshake Message(Finishd)」消息,把之前所有发送的数据做个摘要,再用会话密钥(master secret)加密一下,让服务器做个验证,验证加密通信是否可用和之前握手信息是否有被中途篡改过。

第四次握手:服务器也是同样的操作,发「Change Cipher Spec」和「Encrypted Handshake Message」消息,如果双方都验证加密和解密没问题,那么握手正式完成。

最后就是用会话密钥进行双方的通信

也就是说,客户端服务器通信过程中的密钥是新协商出来的。具有唯一标识性的这样一个密钥。那么通过SNI机制在第一次客户端发送client hello包时就发送的server name 确定到底访问的哪一个虚拟主机。后面的通信,自然可以通过解密密钥寻找到对应的虚拟主机。以此完成完整的SNI机制。

实现了可以为不同的虚拟主机配置这个不同的服务器证书。

6. SNI机制绕过host头探究

这样一个绕过出现的环境就很明显了,必须是配置了SSL的nginx服务器。

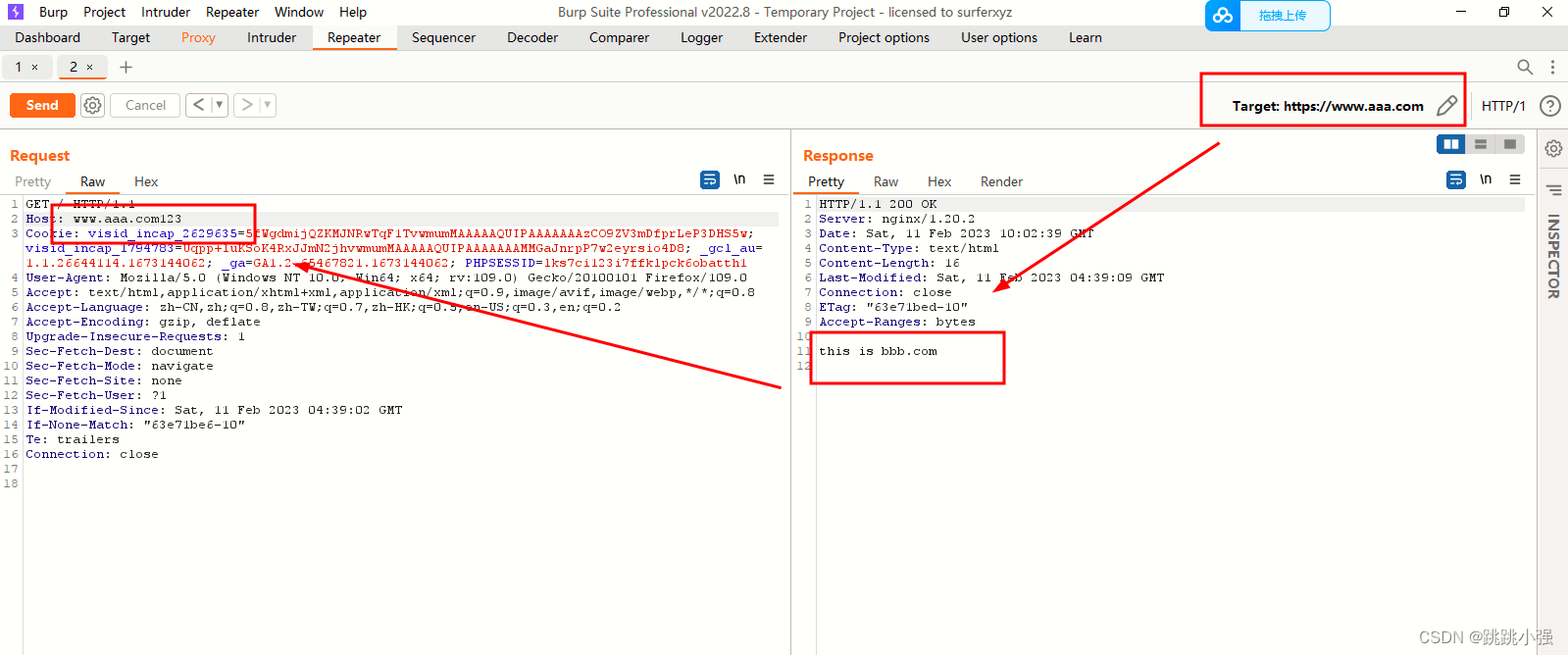

之前有同学提出过疑问,认为仅仅配置一个443端口的虚拟SSL主机。难以区分到底是由于我们的请求被转移到了默认的443端口处理虚拟主机上,还是说我们成功绕过了这样一个检测机制呢?接着3.2的环境,我们对其进行进一步的测试:

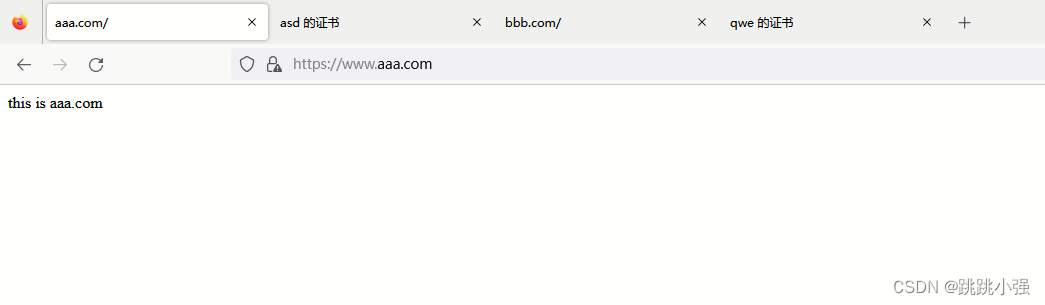

6.1 端口相同的SSL虚拟主机

#注意那个server在上面,在配置文件里就默认的是默认虚拟主机server {listen 443 ssl;server_name www.bbb.com;ssl_certificate /usr/local/nginx/certificate/aaa.crt;ssl_certificate_key /usr/local/nginx/certificate/ssl.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/bbb;index index.html index.htm;}}server {listen 443 ssl;server_name www.aaa.com;ssl_certificate /usr/local/nginx/certificate/aaa.crt;ssl_certificate_key /usr/local/nginx/certificate/ssl.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/aaa;index index.html index.htm;}}

相同端口号,不同的证书条件下,修改了host文件后跳转到了默认的bbb.com虚拟主机上。绕过失效

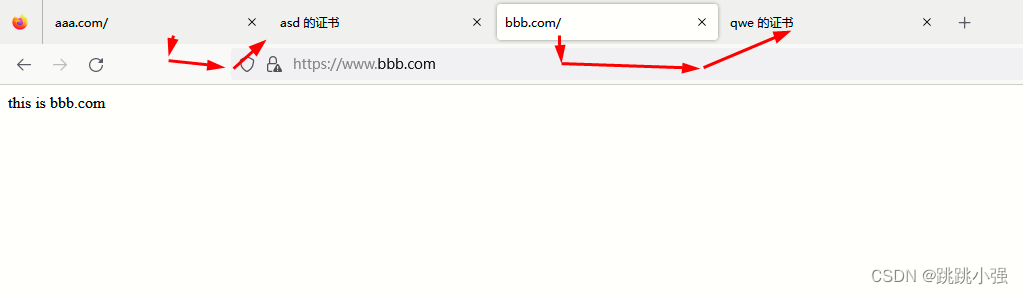

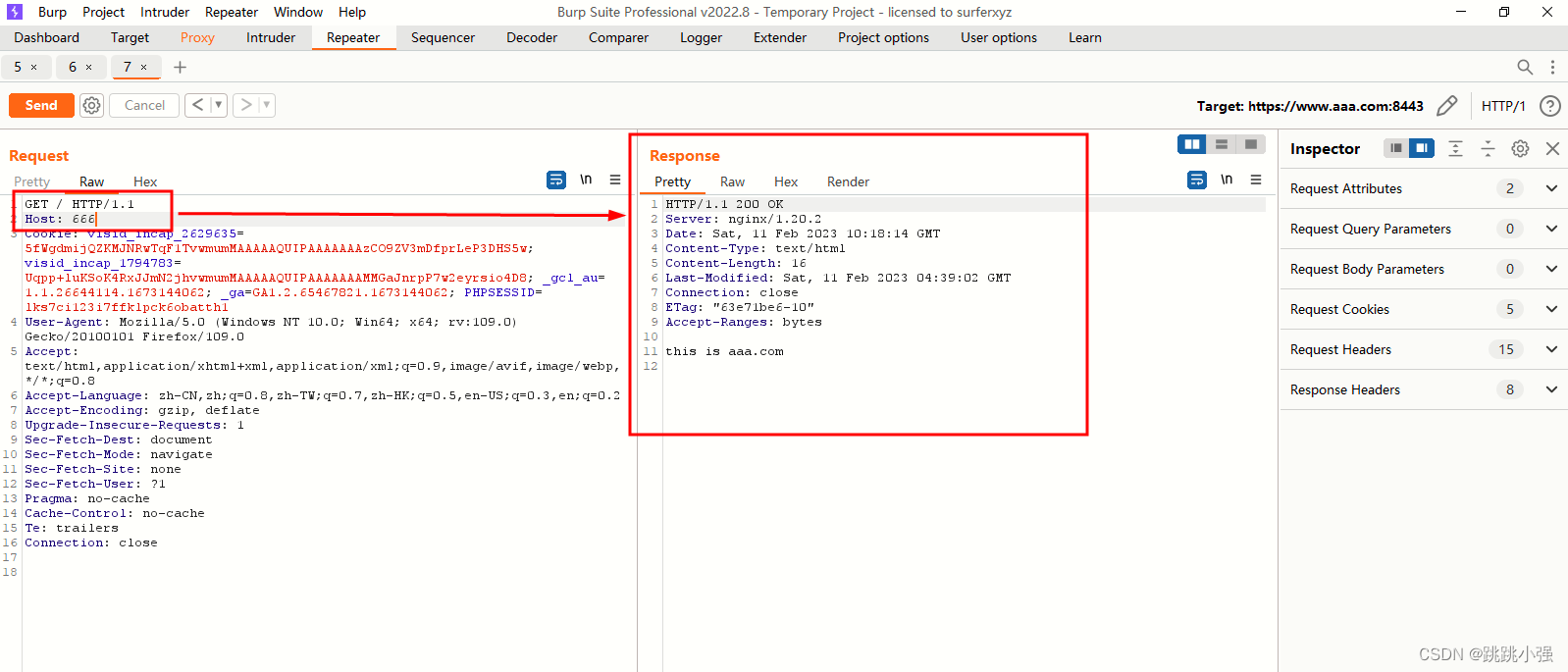

6.2 端口不同的SSL虚拟主机

server {listen 443 ssl;server_name www.bbb.com;ssl_certificate /usr/local/nginx/certificate/bbb.crt;ssl_certificate_key /usr/local/nginx/certificate/sslb.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/bbb;index index.html index.htm;}}server {listen 8443 ssl;server_name www.aaa.com;ssl_certificate /usr/local/nginx/certificate/aaa.crt;ssl_certificate_key /usr/local/nginx/certificate/ssl.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;location / {root /var/www/aaa;index index.html index.htm;}}

访问效果:

再次进行测试:

这次没有在跳默认了,说明可行。

6.3 小结

SNI绕过host生效的条件其实就是单一端口下仅仅绑定一台SSL虚拟主机。因为我们在6.1中看到,端口相同时同一服务器绑定多台SSL主机时,所有的请求会交给默认页面。如果漏洞点在默认页面就好说,如果不在。就无法使用SNI进行绕过了。

但同时,如果服务器是单一的配置了一个443端口的ssl虚拟主机,那么将可以进行SNI机制的HOST头绕过。