攻击类型分析

2018 年,主要的攻击类型 1 为 SYN Flood,UDP Flood,ACK Flood,HTTP Flood,HTTPS Flood, 这五大类攻击占了总攻击次数的 96%,反射类攻击不足 3%。和 2017 年相比,反射类型的攻击次数大 幅度减少了 80%,而非反射类攻击增加了 73%,之所以如此,是相关部门对反射源进行了有效的治理。

从攻击流量来看,ACK Flood占了全部流量的 42.6%。因为某些行业(如游戏),用户量大,会话数多, 长连接,容易受到 ACK攻击,并且 AC

1 此处对混合攻击进行了拆解

图 5.13 攻击类型的攻击次数分布

攻击次数占比 攻击流量占比

SYN Flood 依然是 DDoS的主要攻击手法。攻击者利用 TCP 协议缺陷,发送大量的 TCP 连接请求, 从而使得被攻击方资源耗尽的攻击方法。ACK Flood 很少单独使用,经常与 SYN Flood 一起使用,使主 机和防火墙

费大量的精力来计算 ACK报文是否合法以致不堪重负,既消耗了目标的资源,又进行了流量攻击。

UDP Flood 是长期活跃的流量型 DDoS 攻击。常见的情况是利用大量 UDP小包冲击 DNS 服务器

或 Radius 认证服务器、流媒体视频服务器。UDP Flood 无需建立连接,协议简单,容易打出大流量攻击报文, 因此深受攻击者的青睐。HTTP Flood/HTTPS Flood 是针对 Web 服务在应用层发起的攻击,攻击者通过模拟正常用户对网站 执行网页访问行为。这类攻击会引起严重的连锁反应,当客户端不断请求而且附带大量的数据库

操作时, 不仅直接导致被攻击的 Web 前端响应缓慢,还间接攻击到后端服务器程序,严重的情况下可造成数据 库等后端服务卡死,崩溃,甚至对相关的主机,例如日志存储服务器和图片服务器都带来影响。从 DDoS攻击事件来看,有 13% 的攻击事件使用了多种攻击手法。攻击者根据目标系统的具体环境 灵动组合,发动多种攻击手段,既具备了海量的流量,又利用了协议、系统的缺陷,尽其所能地展开攻

势。对于被攻击目标来说,需要面对不同协议、不同资源的分布式的攻击,分析、响应和处理的成本就 会大大增加。

图 5.14 混合攻击分布

3种类型 1.4%

4种类型 单一类型

混合攻击 2种类型 0.3%

混合攻击 2种类型 0.3%

5种及以上

2018 年,虽然反射类型的攻击次数大幅减少,仅占全部攻击的 10%,由于反射攻击对流量的放大作用,其危害仍不可忽视。

从攻击次数来看,NTP 反射攻击独占鳌头,在全部反射攻击中占比 SSDP 反射攻击占了全部反射攻击流量的 42%。

3%,但攻击流量却占了全部流量的

60%;从产生的流量来看,

图 5.15 各类反射攻击次数与流量占比

攻击次数 攻击流量

从活跃反射源数量来看,2018 年下降了 60%,其中 SSDP 反射源有显著的减少,而 DNS反射源有 一定程度的增加。由此可见,相关部门对攻击源的治理,特别是 SSDP 反射源,是卓有成效的。

图 5.16 活跃反射源数量变化

|

Q1 Q2 Q3 Q4

2017 年

|Q1 Q2 Q3 Q4

2018 年

|恶意软件观察

在 2018 年的活跃恶意软件中,活动程度从高到低依次是后门、挖矿、蠕虫、木马、僵尸肉鸡 [^1]。后 png)门程序隐蔽性高不易被发现,依旧保持着极高的活跃度。虽然,随着虚拟货币市场的持续缩水,挖矿活 动也有所减少,但其活动频繁程度仍仅次于后门程序排名第二。

图 6.1 恶意软件类型分布

后门 67.7% 挖矿 15.9%

蠕虫

木马 1.6%

僵尸肉鸡

勒索 0.1%

其它 4.5%

后门

在信息安全领域,后门是指绕过安全控制而获取程序或系统访问权的方法。后门的最主要目的就是 方便以后再次秘密进入或者控制系统。攻击者往往通过一些欺骗手段,诱使用户主动进行一些操作,比 如下载或打开装有恶意代码的文件,用户在毫不知情的状况下在算机上创建了一个后门。或者,攻击者 在利用其它攻击方式攻陷一台主机后,在该主机上创建后门,这样既可以保证轻而易举的随时入侵又有 很好隐蔽性,难以被发现。

图 6.2 后门程序活动抽样统计

后门程序在 1月至 3月底期间,活动次数较少,起伏不大。4月至 10 月底都属于活跃期,中间波动较大, 4 月、5 月是全年活跃度的高峰时期。11 月开始活动次数逐渐减少,并在一个较低值趋于稳定。

早在 2014 年,国内电子厂商生产的 NetCore 系列路由器等设备被披露存在高权限后门。NetCore 漏洞的存在,使得攻击者可以通过此漏洞获取路由器 Root 权限,可完全控制受影响的产品。目前,很 多互联网上还存在有该后门的路由器设备,而这些设备被国外物联网僵尸网络 Gafgyt 家族再次利用。 由 18 年全年的数据监测情况可知,该后门利用相关的活动十分活跃。

挖矿

2017 年加密货币的价格持续飙升,在利益驱使下,传统勒索软件操纵者中很大一部分转向加密货 币的挖掘。比特币、门罗币、以太坊等多种加密货币交易一度十分活跃。据不完全统计,目前全球有超 过 1600 种加密货币,总市值超过 3400 亿美元。18 年虽然加密货币的价格已大幅缩水,但项目开发并 未停滞,市场活动依然活跃,挖矿依旧是攻击者变现的重要手段,短时间内并不会出现颓败现象。

图 6.3 挖矿程序活动抽样统计

2018 年挖矿类恶意程序活跃度震荡起伏,但总体呈现上升趋势。我们监测到上半年从 4 月份开始, 挖矿活动渐有起色,五月中旬到达上半年的一个小高峰。相较于上半年的活动情况,下半年活跃度明显 波动较大。8 月、9 月进入相对低迷的时期,10 月迅速回温,随后波动经历了一段时间的低谷。这种现 象并没有持续很久,12 月突飞猛进一跃达到了全年的峰值。

值得一提的是,在所有挖矿病毒中,WannaMine 最为活跃,传播过程利用了永恒之蓝漏洞。永恒 之蓝是美国国家安全局 NSA旗下的黑客组织 Equation Group 开发的网络攻击工具,利用 Windows 系 统的 SMB漏洞可以获取系统最高权限。

2017 年 WannaCry 席卷全球,五个小时内,包括英国、俄罗斯、整个欧洲以及中国国内多地中招, 最终影响国家高达 150 多个,经济损失极其严重。同样是永恒之蓝漏洞,2018 年,WannaMine 家族成 为挖矿大军中的主力,上半年在所有检测到的挖矿活动中,占比超过了 70%,传播速度令人咂舌。在攻 击武器的选择上,永恒之蓝漏洞攻击被多数挖矿病毒家族所青睐。虽然从 17 年 5 月份曝光至今已超过 一年半的时间,但利用永恒之蓝漏洞的攻击仍屡试不爽,这应当引起各行业从业者的重视。

在 18 年的挖矿活动中,我们监测到更多的矿工选择了门罗币而非比特币。门罗币就比特币而言具 有更好的匿名性,在交易过程中不会涉及到钱包地址,更加注重交易者的隐私。此外,门罗币降低了挖 矿的门槛,任何的 CPU 或 GPU都可以参与进来,这种对普通用户的开放性也为黑客提供了更多牟利的 机会。

蠕虫

在《2018 上半年网络安全观察》 中我们指出,大部分蠕虫病毒最早发现时间距今都有 5 年以上, 可见这些蠕虫病毒繁衍、进化的能力以及在网络中彻底清除的难度。从全年的监测数据来看,这一现象 仍然存在。2018 年全年监测到的最为活跃的蠕虫病毒种类共计 39 个,其中从发现至今超过 5 年的病毒 占比 60% 以上。

图 6.4 蠕虫活动抽样统计

前 3 个月蠕虫活动较少,4、5 月份活动量急速上升,到达全年的峰值,下半年活跃度稍有起伏, 不过总体呈下降趋势,并趋于稳定。结合全年数据来看,活跃度最高的两个蠕虫病毒分别为:

W32.Faedevour 今年上半年中该病毒的表现就尤为突出,综合全年数据来看活跃度仍高居首位,其 活动次数远超排名前 5 的其他病毒。它在受感染的计算机中打开一个后门,窃取信息,接受远程攻击者 的命令执行截图、下载文件、发送文件给攻击者等一系列操作,该蠕虫试图通网络驱动器和共享文件夹 进行传播。

SQL Slammer 该蠕虫病毒利用 SQL Server 弱点采取阻断服务攻击 1434 端口并在内存中感染 SQL Server,通过被感染的 SQL Server 再大量的散播阻断服务攻击与感染,造成 SQL Server 无法正常作业 或宕机,使内部网络拥塞。

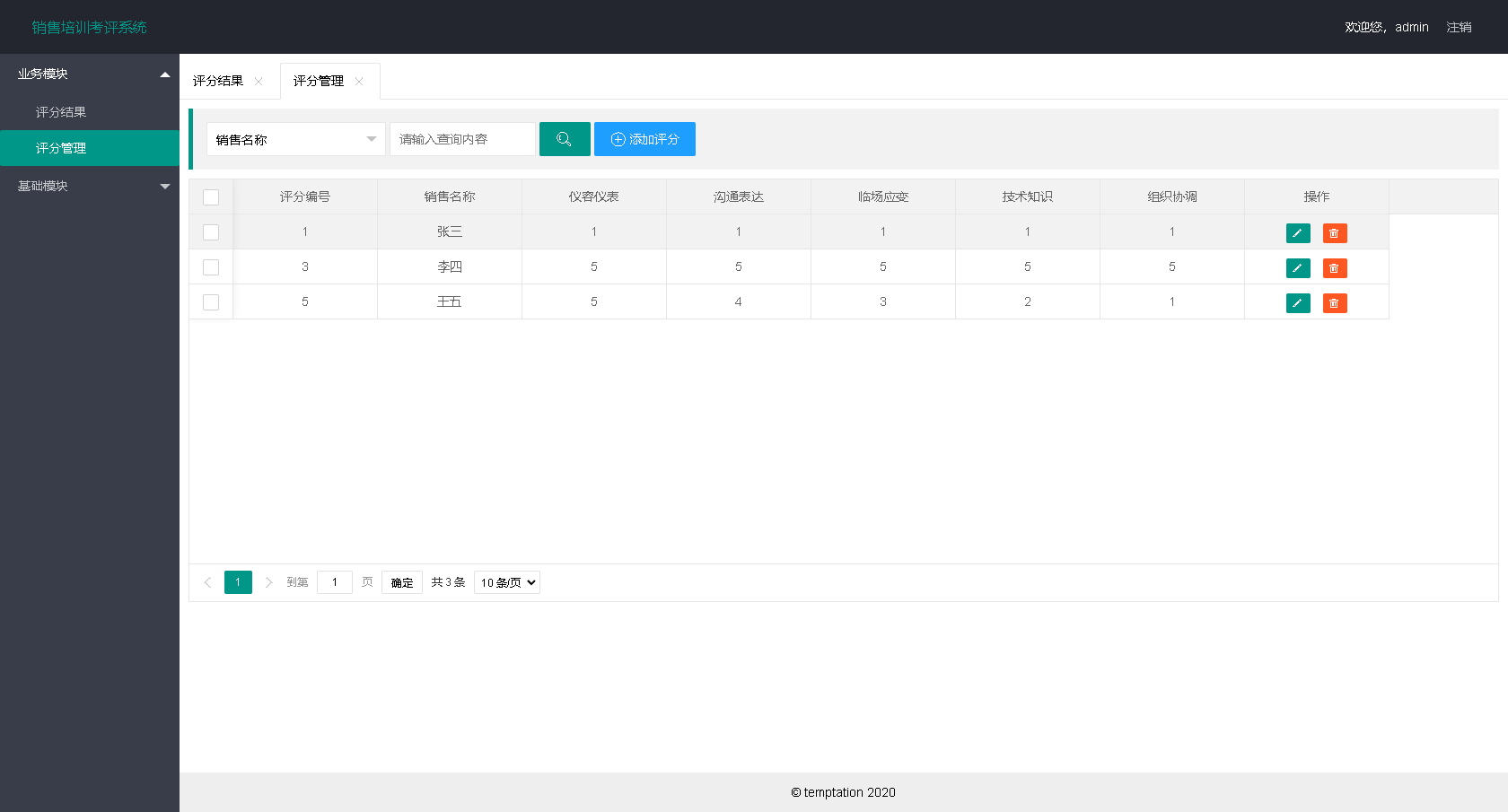

木马远控

木马的核心功能为信息窃取与其他复杂的远程控制。与一般的病毒不同,它不会自我繁殖,也并不“刻 意”地去感染其他文件,它通过将自身伪装吸引用户下载执行,向施种木马者提供打开被种主机的门户, 使施种者可以任意毁坏、窃取被种者的文件,甚至远程操控被种主机。而现实中病毒的分类往往没有统 一的标准,木马病毒也可以拥有蠕虫特征。在此,我们以木马的核心功能作为简单的划分。

今年是信息泄露尤为严重的一年,从 Facebook 到 A站再到圆通、华住、万豪等数以亿计的个人信 息遭到窃取,与此同时,登录凭证、敏感文件、银行和支付信息等仍是黑客攻击的目标。

图 6.5 木马活动抽样统计

2018 年上半年木马程序相当活跃,4 月初到 5 月底是爆发期,下半年则相对低迷,波动不大。木 马活跃度整体虽略有下降但暗云系列仍层出不穷,活动依旧频繁。从 2015 年至今,暗云木马已感染数 以百万的计算机,并经过了几次的更新迭代,各变种也层出不穷,查而未绝。其中 Bootkit 木马是迄今 为止最复杂的木马之一,其触角已发展到了黑色产业的方方面面。

此外,在我们监测到的通信中,XCodeGhost 木马通信仅次于暗云系列。2015 年 XcodeGhos 首次 被发现便引起了安全圈的广泛关注。Xcode 作为苹果 APP 开发工具被不法分子利用将恶意代码植入到 Xcode 安装包中并发布到网上。由于部分开发者没有从正规途径下载 Xcode,而是使用含有恶意代码的 工具编译 APP,从而影响到大量 APP 用户。控制者可以收集用户设备上的诸多信息,甚至直接控制用 户设备进行其他攻击。这提醒我们各开发者和组织也要敲响警钟,注重安全性审核。

僵尸肉鸡

Botnet 一直以来都是互联网环境中不可忽的危害。作为一种常见的恶意程序,它具有较强的隐蔽 性,兼具 蠕虫、木马的特征。Botnet 程序能够通过漏洞或者其他脆弱性获取目标主机的控制权,可以 窃取目标主机中的信息或者操纵目标进行网络攻击。Botnet 可构成网络攻击的重要媒介,通过控制大 量肉鸡发起多种攻击,甚至是结合新的攻击类型发动未知攻击,常见的攻击行为包括 DDoS 攻击,发送 垃圾邮件,加密勒索,资源滥用等。

Botnet 目前已有相当成熟的商业运作,在 BaaS”(Botnet as a Service,僵尸网络即服务 ) 的模式下, 平台化日趋成熟,普通用户亦可通过简单的操作来发起大规模的僵尸网络攻击事件,极大的降低了攻击 者门槛。

图 6.6 僵尸程序活动抽样统计

对僵尸网络全年的监控可以发现,5 月份是活动的爆发期,其他月份攻击次数相对较低,存在小范 围的波动。在《2018 上半年网络安全观察》中我们提到,BillGates 僵尸网络和 Artemis 僵尸网络家族 非常活跃。综合 2018 全年数据来看,BillGates 首屈一指,远超其他家族。

BillGates 首次披露于 2014 年,是多平台家族,主要运行在类 *nix平台。在诞生后的 4 年时间内, BillGates 家族不断发展,陆续产生了运行 Windows 平台下的 Webtoos 变种与专门用于感染 arm 等嵌 入式设备的 BillGates.lite 系列变种等。由于其提供了 UI界面使得攻击者使用起来更加便利,因此颇受

黑产组织的欢迎。2018 第一季度,BillGates 家族进入全面活跃期,短时间内进行了大量的攻击并迅速 转入静默状态。此次攻击事件持续时间长,攻击范围广泛,具有很高的分析与追溯价值 。

Gafgyt 在 IoT 领域十分活跃,我们于 2017 年开始对这一家族进行了长期的跟踪。在《2018 Botnet 趋势报告》中我们指出,Gafgyt 家族 Botnet 已经实现了由传统的出售攻击流量的获利方式,转变为通 过云平台提供僵尸主机租赁服务。在这样的销售模式下,Botnet 的使用门槛被进一步降低,其攻击势 必会波及更多的领域。因此,如此类模式成为主流,Botnet 也将整体进入更高的威胁等级。

物联网威胁观察

参考资料

绿盟 2018年网络安全观察报告

友情链接

GB-T 20273-2019 信息安全技术 数据库管理系统安全技术要求

![[附源码]计算机毕业设计基于人脸识别的社区防疫管理系统Springboot程序](https://img-blog.csdnimg.cn/c0d349988c734addbac9e643657b1bda.png)