环境准备

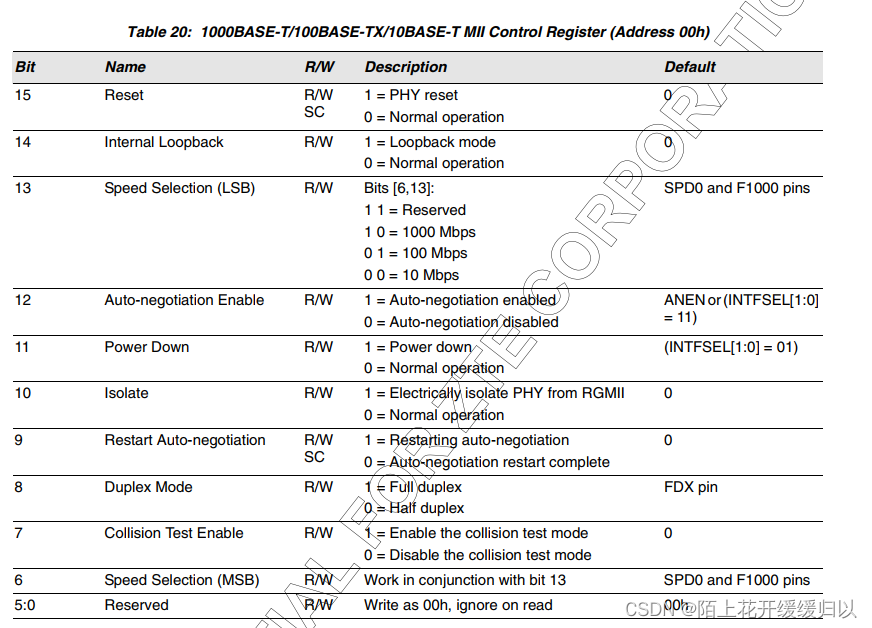

ADB

DDMS

ALLsafe app

part 1 不安全的日志记录

挑战

在不反编译的情况下从日志中获取输入的密钥。

方法一

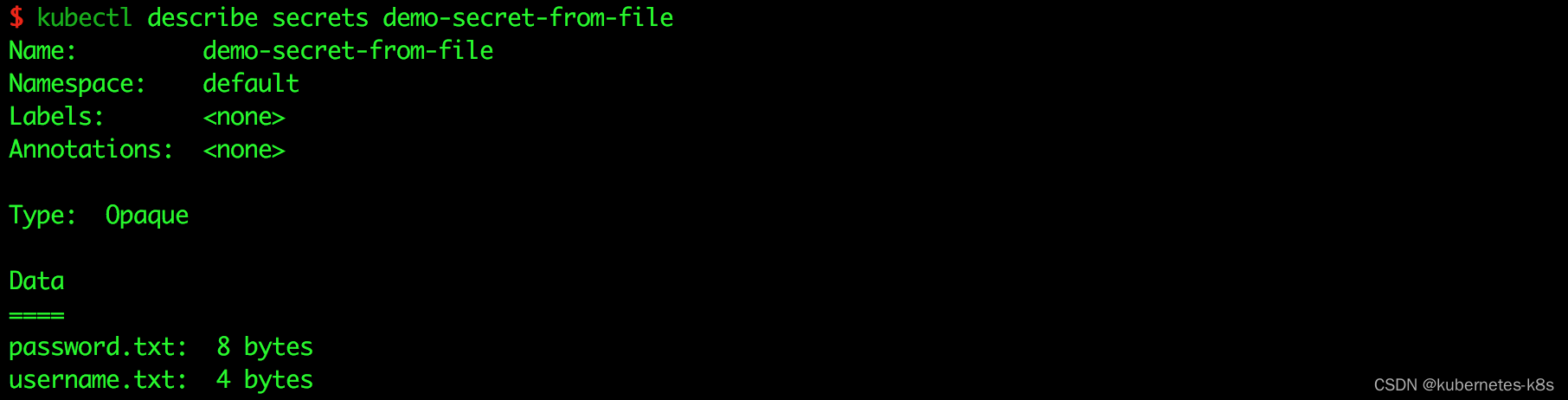

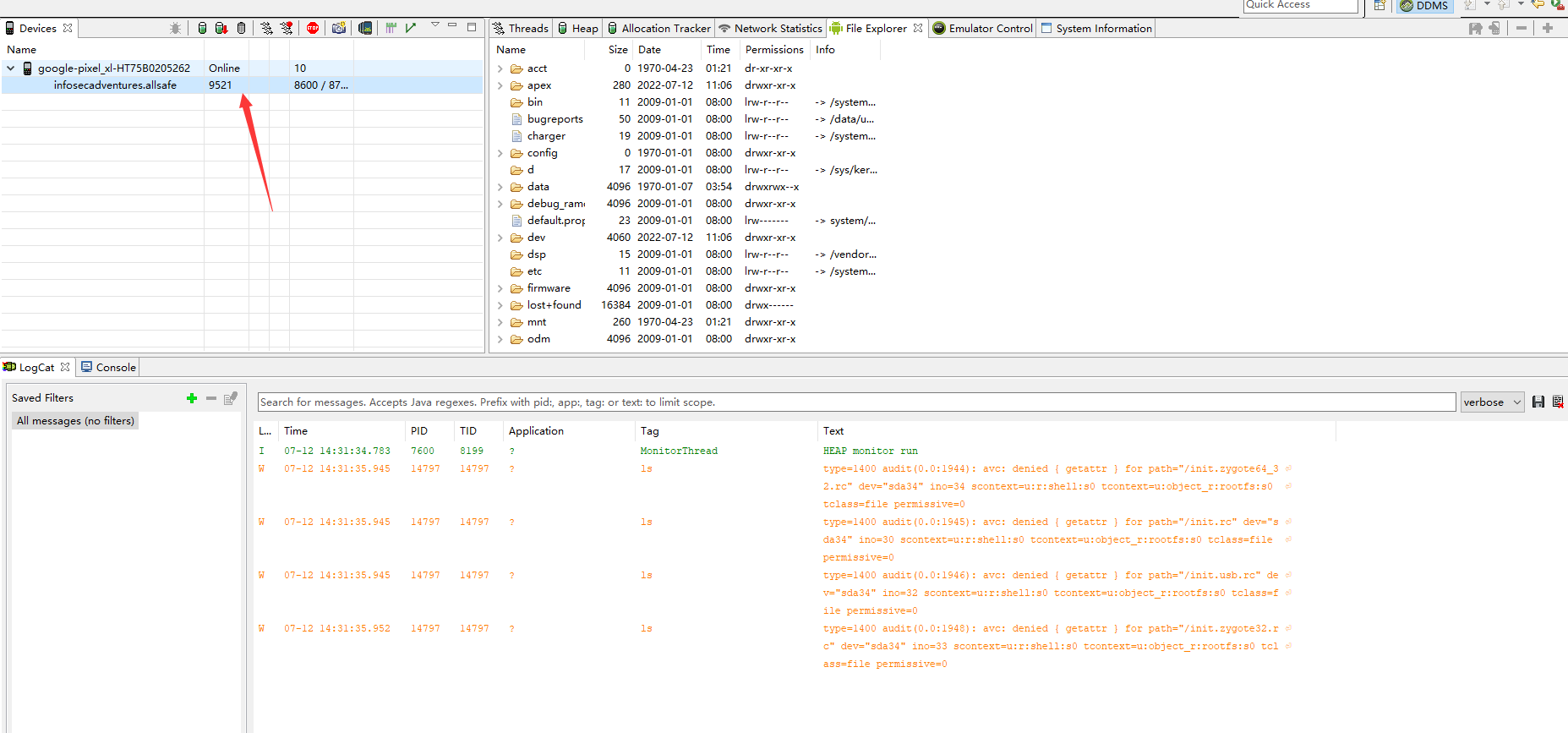

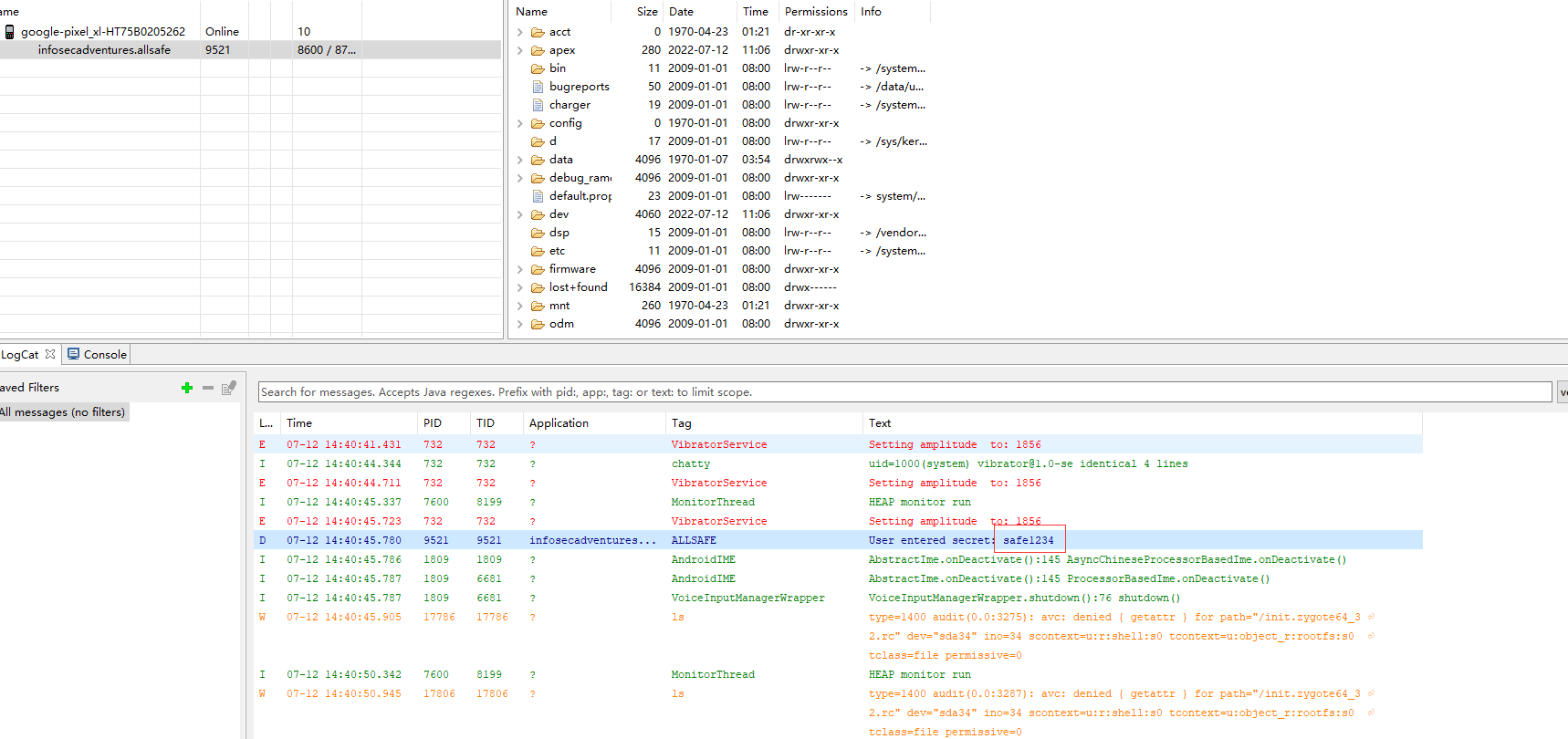

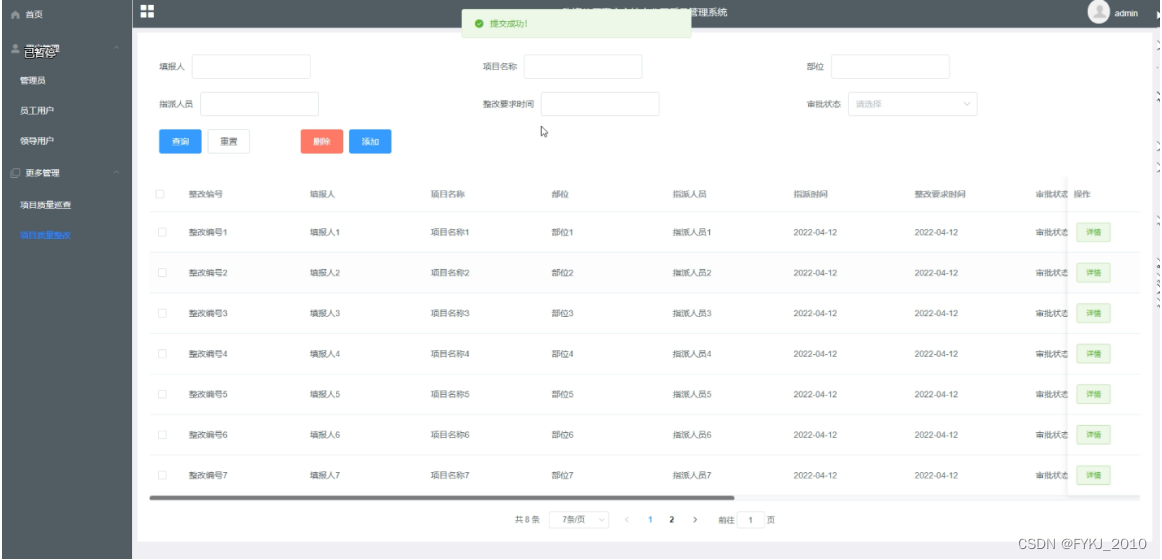

使用DDMS监控日志记录,工具在SDK/tools目录下的monitor.bat,需要java8的环境支持,java11会报错。

使用adb连接 测试机,出现以上进程即为成功,下半部就是日志输出页面。

在app中输入密钥,再从日志中筛选记录,发现输入的密钥。

方法二

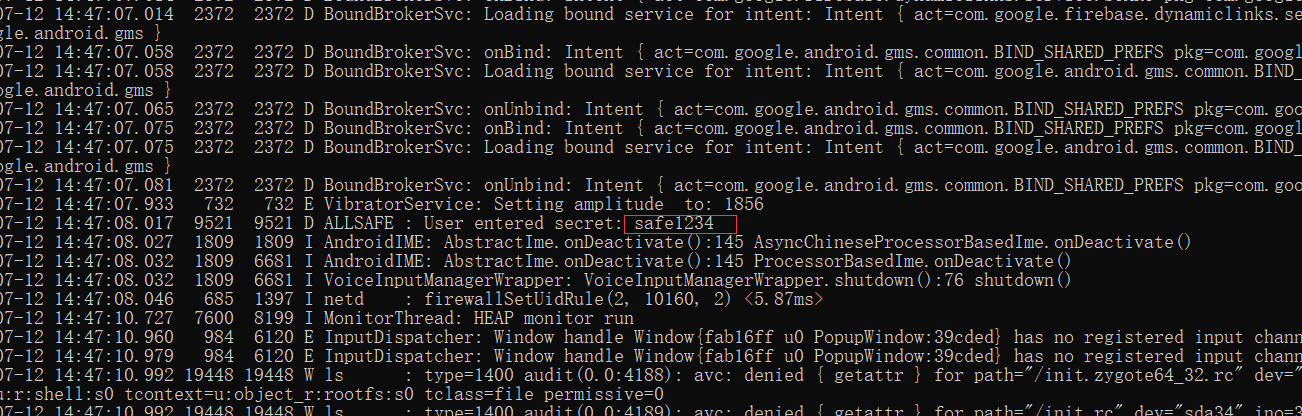

使用adb logcat监控日志记录。

使用adb连接测试机后在电脑端开启监听,命令:adb logcat。成功发现泄漏的密钥。

part 2 硬编码凭证

挑战

对app进行逆向,找到硬编码的账号密码。

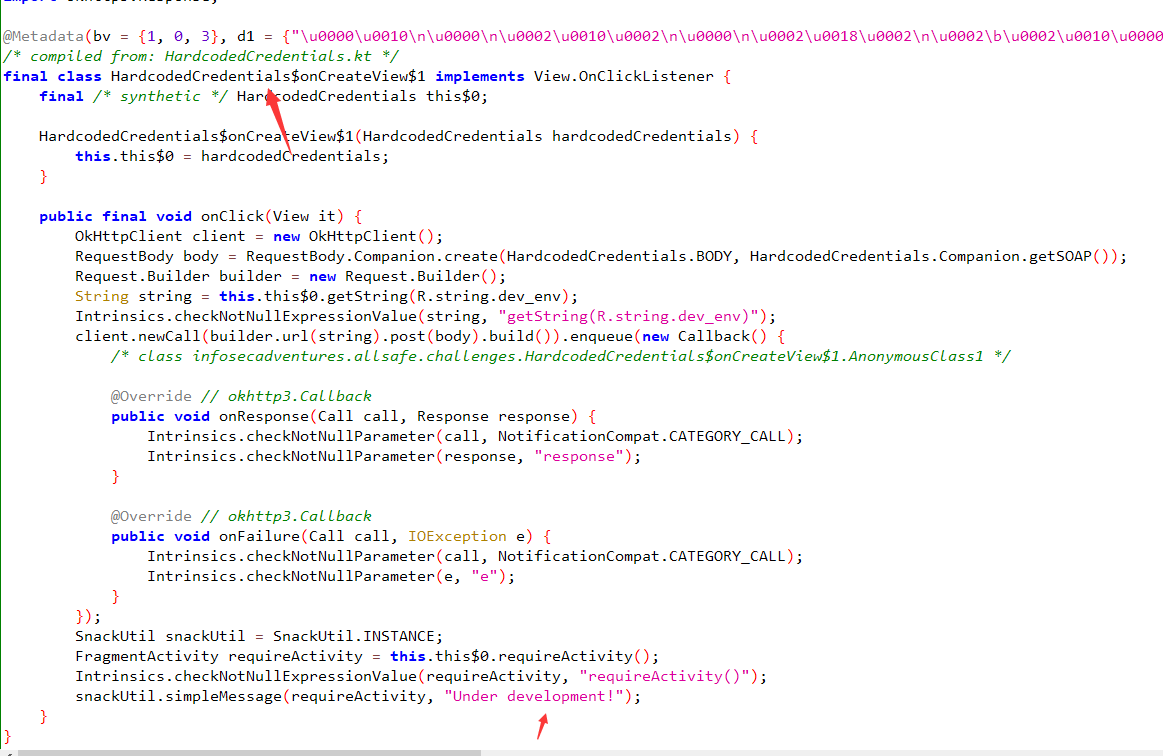

在app中启动登陆请求,返回消息:“Under development!”,在jadx-gui中查找关键字,定位到利用类:

infosecadventures.allsafe.challenges.HardcodedCredentials$onCreateView$1,但 类中没有发现账号密码,查找调用该关键字所在类的用例。

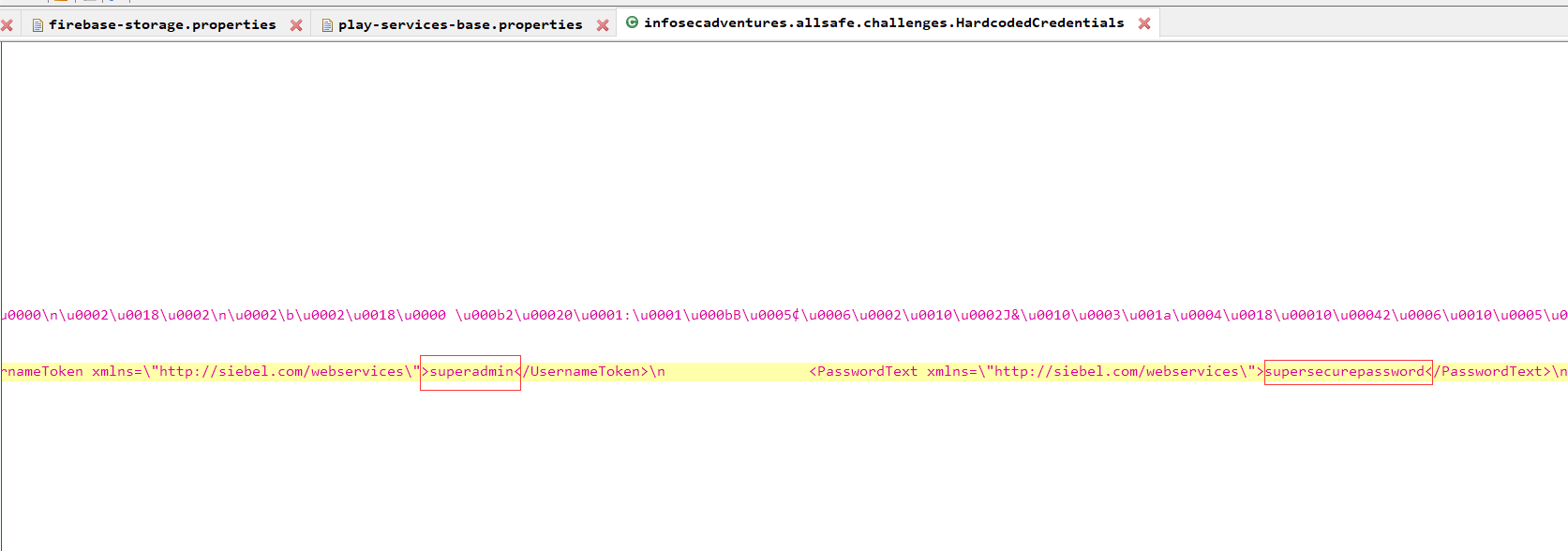

定位到只有 infosecadventures.allsafe.challenges.HardcodedCredentials 类调用了上一个类,

并在BODY字段中发现了硬编码的账号和密码:superadmin、supersecurepassword (好家伙藏的好不起眼)。

part 3 PIN绕过

挑战

使用Frida进行hook或者爆破绕过4位数验证码登陆。

方法一

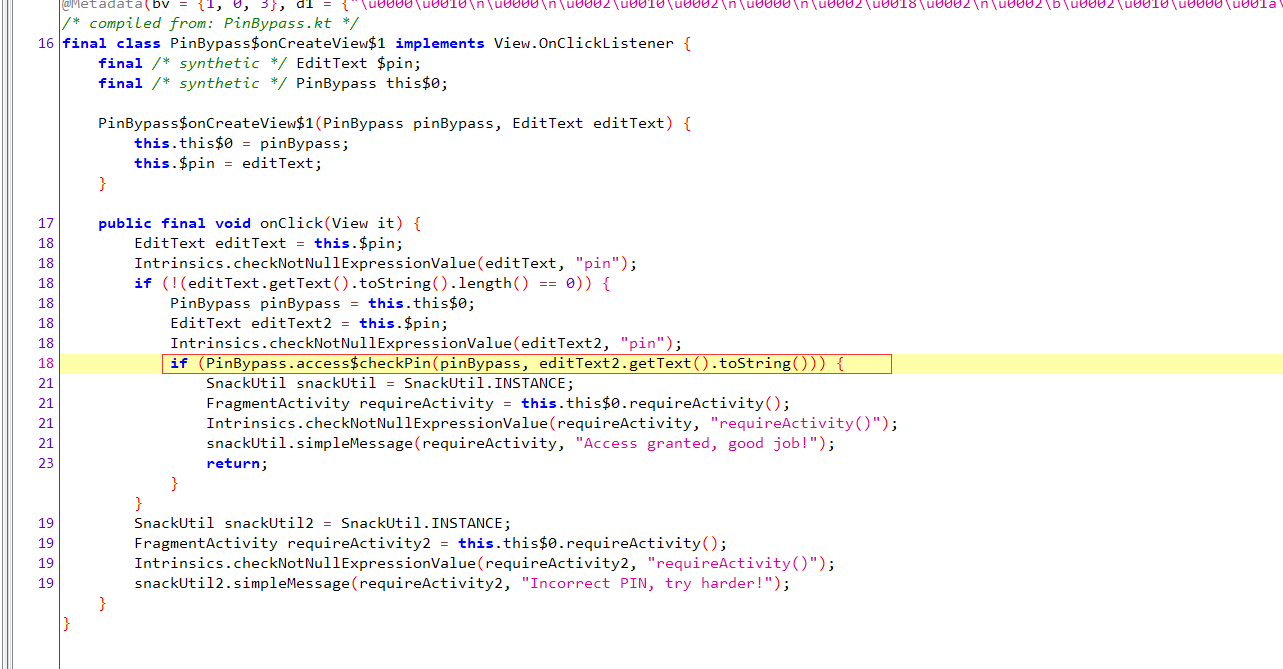

在jadx-gui中定位点击事件输出的提示消息,发现逻辑处理在 infosecadventures.allsafe.challenges.PinBypass$onCreateView$1类中,主要判断方法是 PinBypass类中的checkPin 方法。

继续跟进,方法主要是拿用户输入的PIN值和Base64编码后得到的值(NDg2Mw==)进行比对,若比对成功则输出

“Access granted, good job!”,所以我们只要解密 NDg2Mw==就可得到需要的PIN值,解密后得到 4863 即为正确的PIN值。

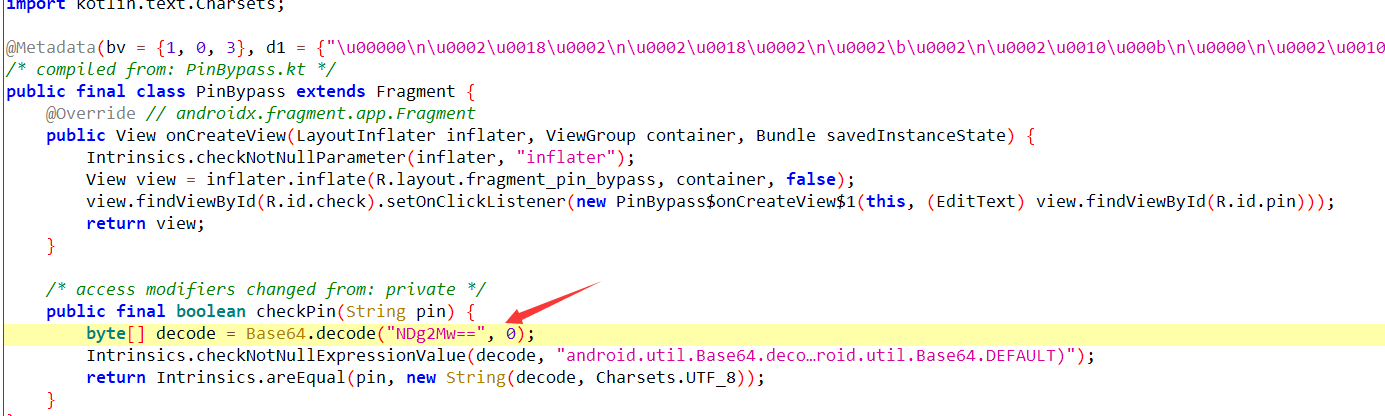

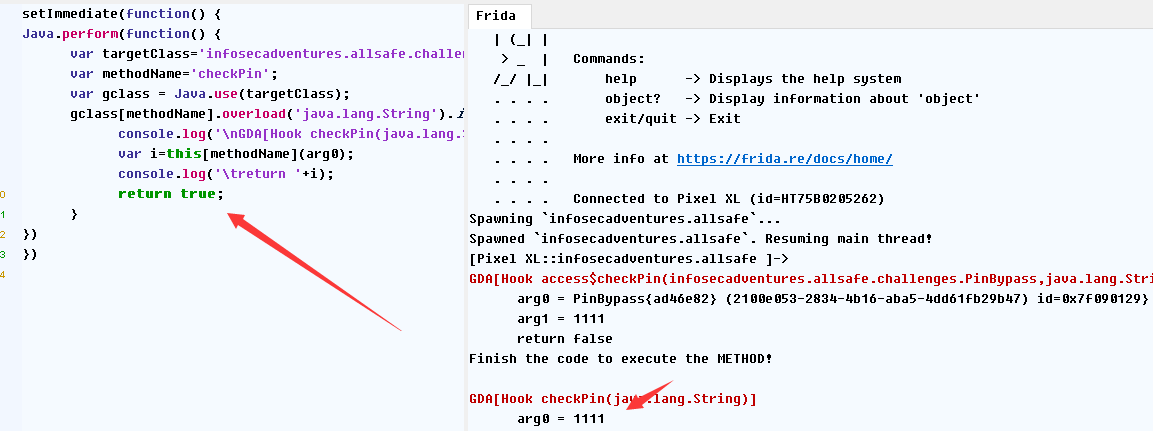

方法二

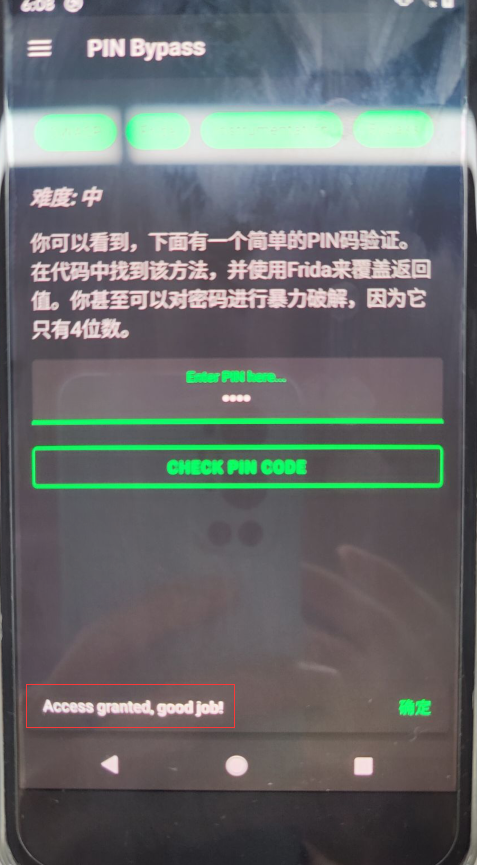

使用frida hook PinBypass类和checkPin方法的返回值使其为true便可以绕过PIN比对输出成功的提示消息。

随便输入字符,如1111便可绕过。

part 4 Root检测绕过

挑战

使用frida绕过root检测(测试机已root)。

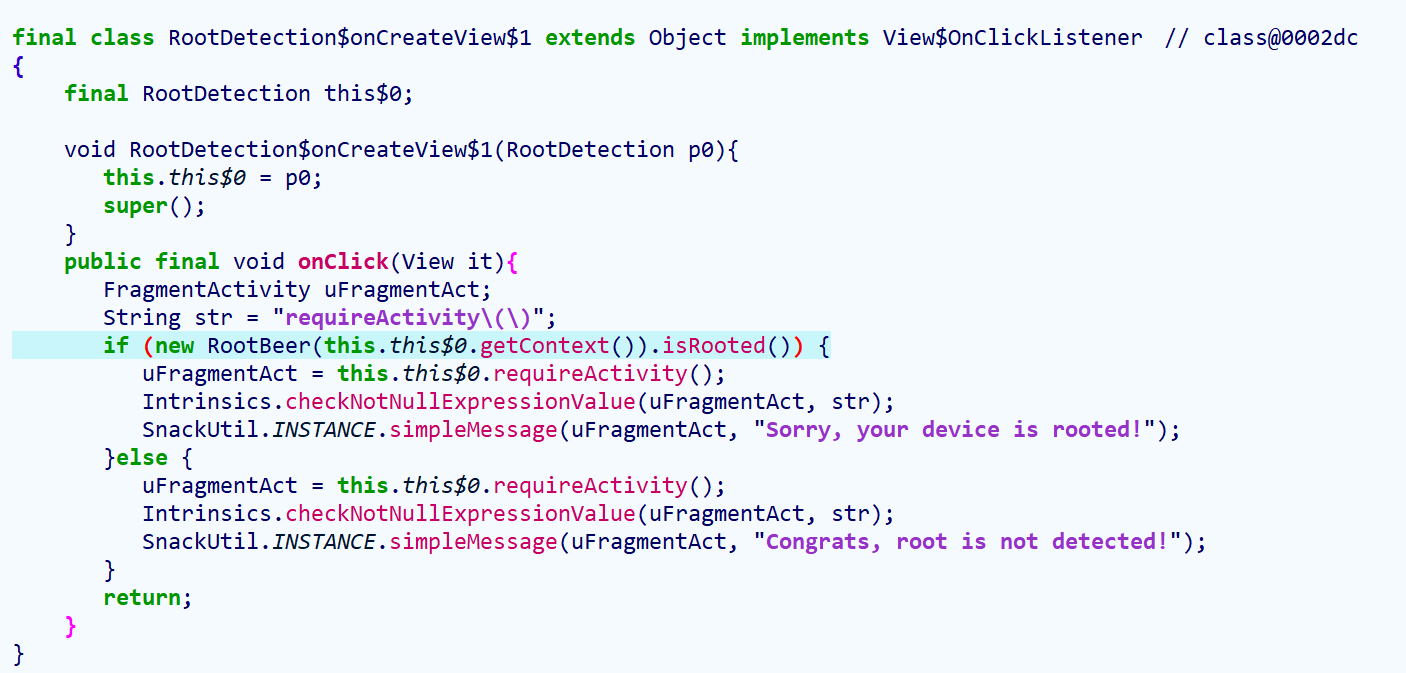

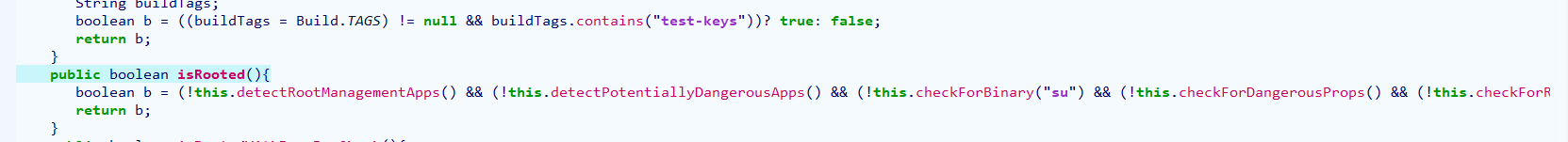

跟进点击事件提示消息定位到 infosecadventures.allsafe.challenges.RootDetection$onCreateView$1类中,查看逻辑处理主要是利用isRooted()方法检测是否root,也是布尔类型方法,hook返回值即可绕过,true为已经root,false为未root,我们需要hook达到输出未root的提示消息。

修改isRooted()方法的返回值为false。

setImmediate(function() {

Java.perform(function() {var targetClass='com.scottyab.rootbeer.RootBeer';var methodName='isRooted';var gclass = Java.use(targetClass);gclass[methodName].overload().implementation = function() {console.log('\nGDA[Hook isRooted()]'+'');var i=this[methodName]();console.log('\treturn '+i);return false;}

})

})

part 5 Secure Flag Bypass

挑战

使用frida绕过截屏限制拿到密码。

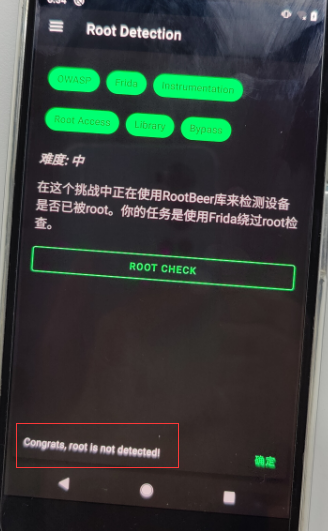

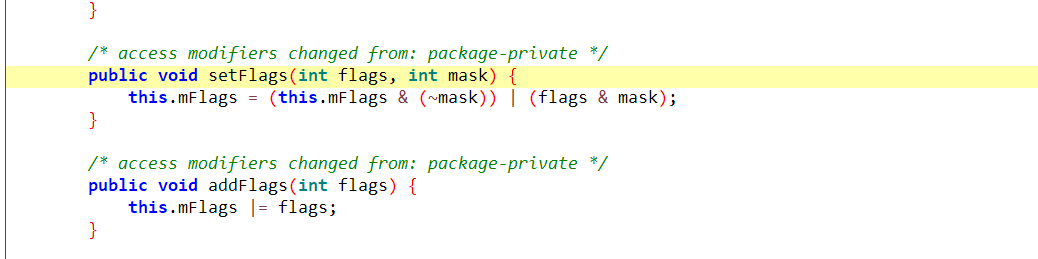

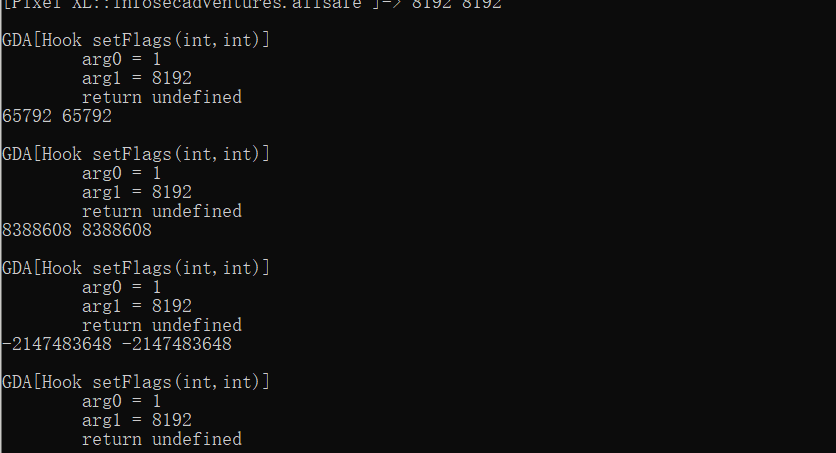

这一题鼓捣了好久都没找到入口点,导师点了一句去看官方文档,然后在 https://developer.android.com/reference/android/view/WindowManager.LayoutParams#FLAG_SECURE 文档中发现了如果FLAG_SECURE标志值为8192时屏幕不能截屏,按提示找到主 MainActivity 函数代码,发现 getWindow().setFlags(8192, 8192),窗口已经被添加了不可截屏的标志值。

所以只要hook setFlags()方法使得两个参数值不都为8192即可绕过截屏限制。

//hook代码一

setImmediate(function() {

Java.perform(function() {var targetClass='android.view.Window';var methodName='setFlags';var gclass = Java.use(targetClass);gclass[methodName].overload('int','int').implementation = function(arg0,arg1) {console.log(arg0,arg1);var arg0=1var arg1=8192console.log('\nGDA[Hook setFlags(int,int)]'+'\n\targ0 = '+arg0+'\n\targ1 = '+arg1);var i=this[methodName](arg0,arg1);console.log('\treturn '+i);//return i;}

})

}) //hook代码二

setImmediate(function() {

Java.perform(function() {Java.use("android.view.Window").setFlags.implementation = function (flags, mask) {console.log(flags,mask);this.setFlags(flags & ~8192, mask);};})

})

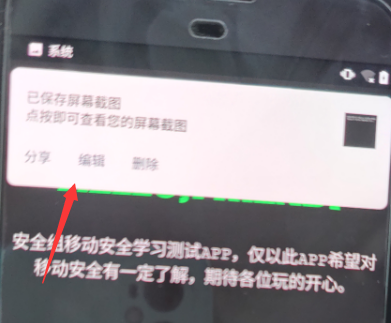

hook前

hook后

参考链接:

https://www.csdn.net/tags/NtzaIg1sNDQ4MC1ibG9n.html

https://blog.csdn.net/xxdw1992/article/details/102852751

https://blog.csdn.net/chifu5720/article/details/114259049

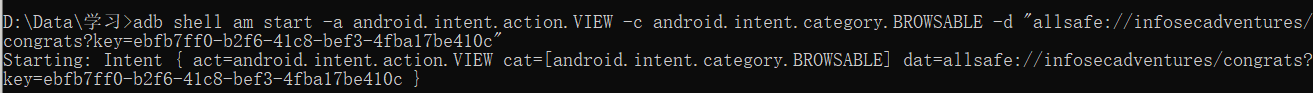

part 6 Deep Link Exploitation

挑战

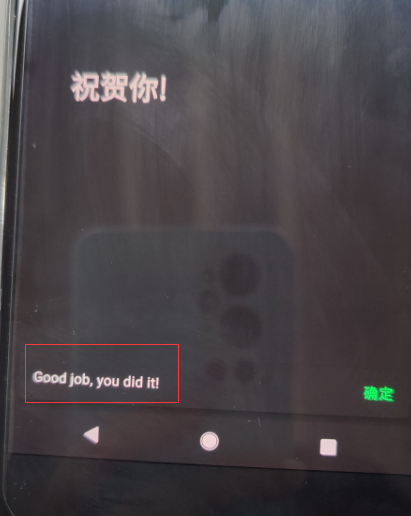

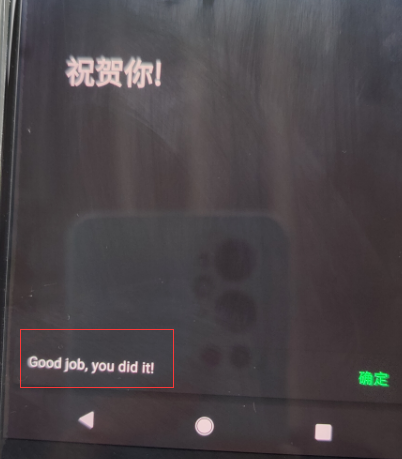

通过传参触发深层链接(Deep Link)。

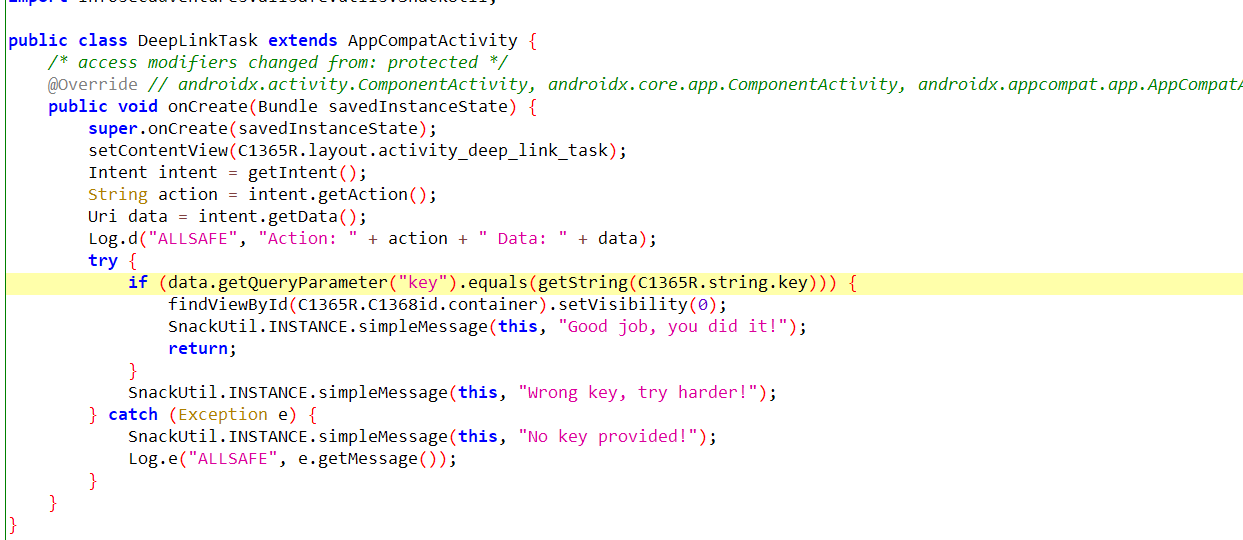

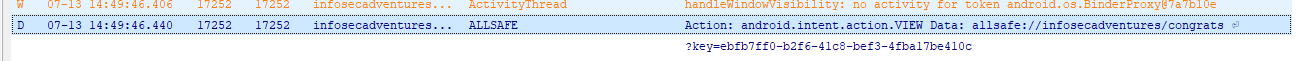

定位到Deep Link的逻辑处理代码,在infosecadventures.allsafe.challenges.DeepLinkTask类中,data就是传过来的Uri,主要逻辑就是匹配传过来的Uri中有无key参数和对应值对比,如果传的值和getString的值不一样也是不成功。

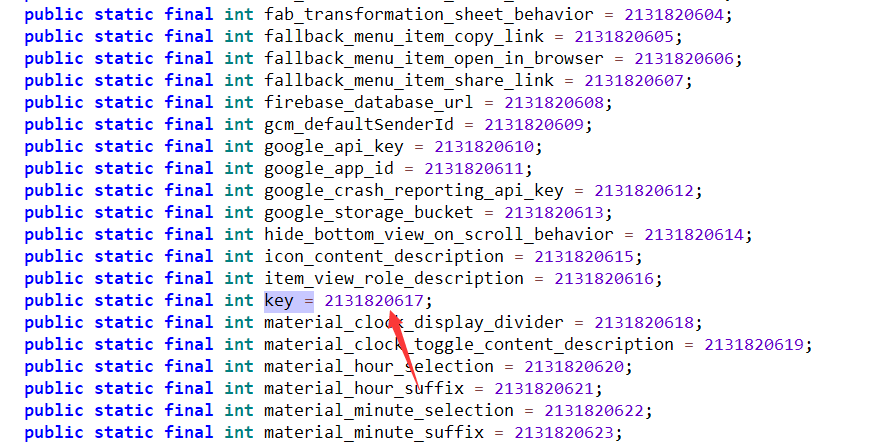

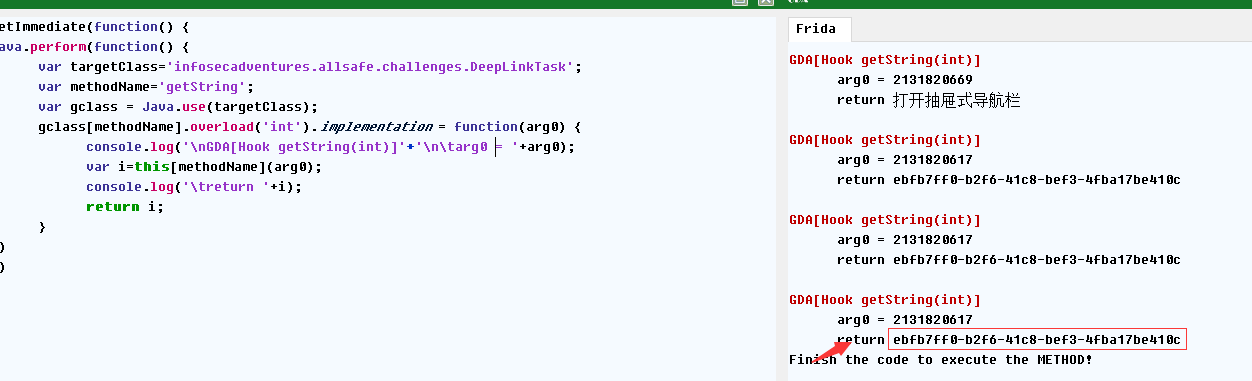

最初的想法是查看getString的key值,找到对应的路径就能知道key的值,但是传值后发现key是错误的,真正的key值并不是2131820617,这里的数值都是十进制数据。后面通过使用frida hook getString方法得到真正的key值。

方法一

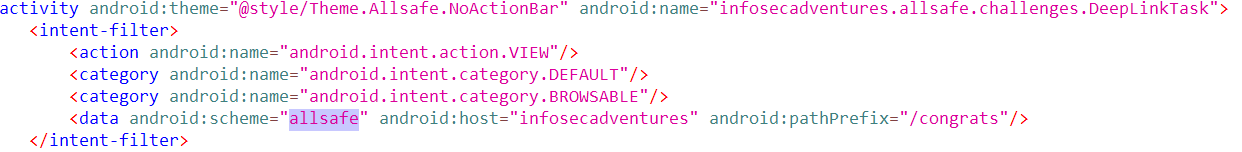

在 AndroidManifest.xml 文件中查看Deep Link配置,得出Uri(data)为 allsafe://infosecadventures/congrats。

再根据hook得到的key值,完整的Uri应为 allsafe://infosecadventures/congrats?key=ebfb7ff0-b2f6-41c8-bef3-4fba17be410c。

使用adb调起的命令为:adb shell am start -a android.intent.action.VIEW -c android.intent.category.BROWSABLE -d "allsafe://infosecadventures/congrats?key=ebfb7ff0-b2f6-41c8-bef3-4fba17be410c"。

方法二

使用html页面唤醒Deep Link,在本机上用python起一个http服务让手机能够访问到html页面。

html代码如下:

<html><head><meta http-equiv="Content-Type" content="text/html; charset=utf-8"><meta name="viewport" content="width=device-width,initial-scale=1.0,minimum-scale=1.0,maximum-scale=1.0,user-scalable=no,minimal-ui"><meta name="apple-mobile-web-app-capable" content="yes"><meta name="apple-mobile-web-app-status-bar-style" content="black"/><title>DeepLink 测试</title><meta id="viewport" name="viewport" content="width=device-width,initial-scale=1.0,minimum-scale=1.0,maximum-scale=1.0,minimal-ui"></head><body><div><a href="allsafe://infosecadventures/congrats?key=ebfb7ff0-b2f6-41c8-bef3-4fba17be410c">Deep Link</a>></div></body>

</html>

点击Deep Link按钮即可进入到Allsafe的成功祝贺页面。

参考链接:

https://blog.csdn.net/JiaoZi0201/article/details/78828055

https://blog.csdn.net/jingbin_/article/details/84228877

https://blog.csdn.net/qq_34681580/article/details/113870059

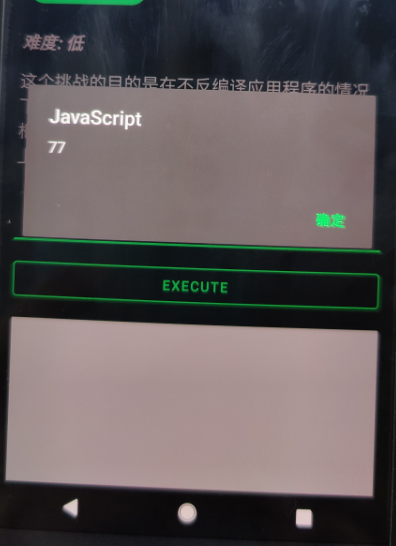

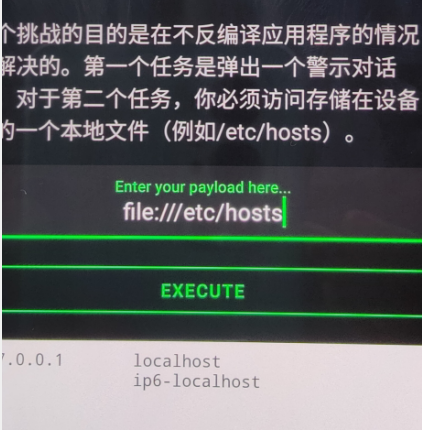

part 7 Vulnerable WebView

挑战

在不反编译的情况下弹出警示框和访问一个本地文件(/etc/hosts)。

警示框

了解到WebView可以解析DOM 元素,展示html页面,也就相当于一个浏览器,那么xss漏洞在其上也存在。

payload:<script>alert("77")</script>

执行payload后页面成功弹窗。

访问文件

既然要访问文件肯定用文件协议,前提条件:

WebSettings webSettings = getSettings();

webSettings.setAllowFileAccess(true);

可使用如下三种方式访问。

1、file:///android_assets/xxx"。

2、本地webview或html可以通过"file:///sdcard/xxx"访问sd卡上的文件。

3、本地webview或html也可直接用file协议访问该app内的私有文件区下的文件"file:///data/data/packageName/xxx"。

payload:file:///etc/hosts

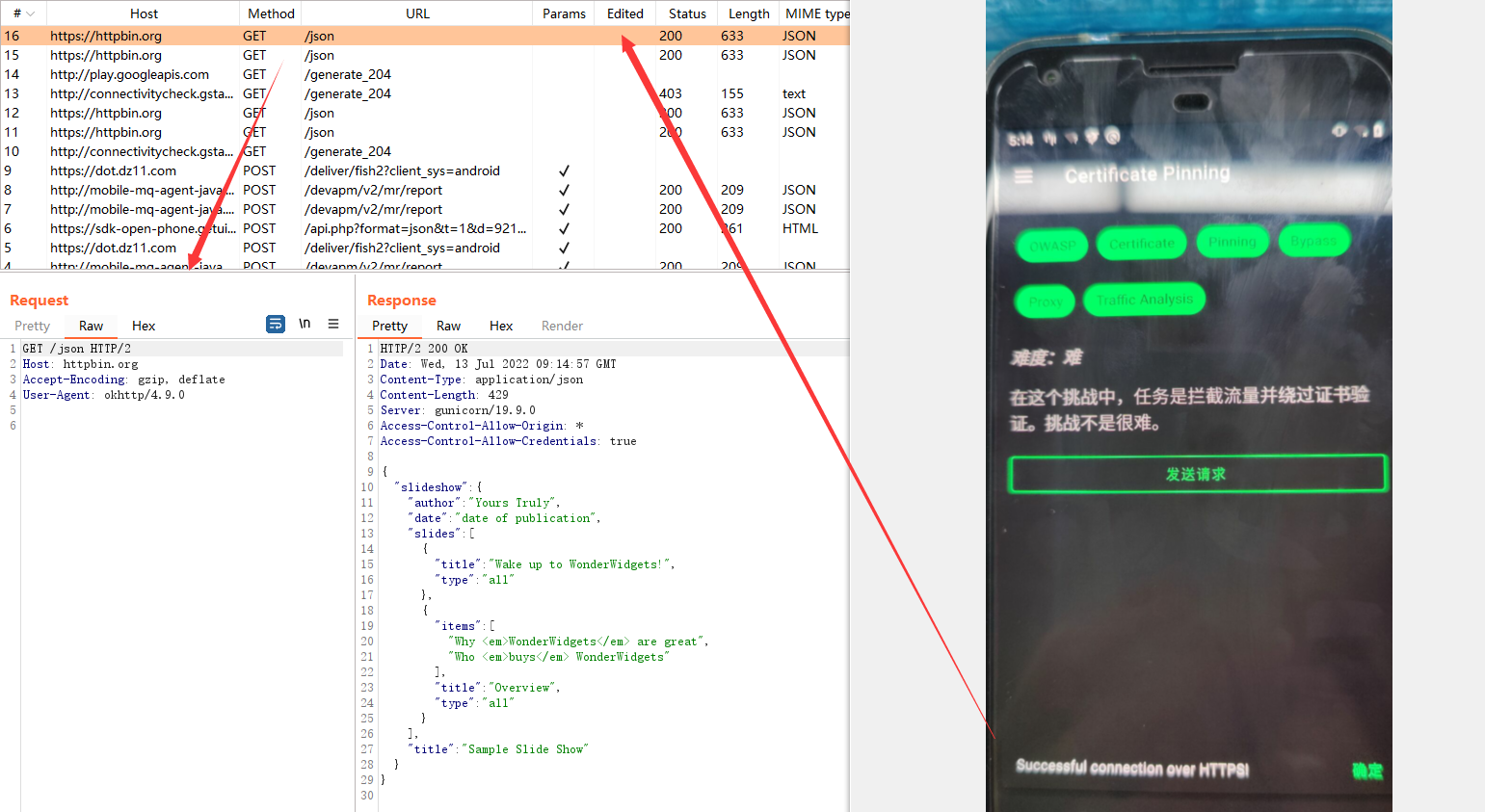

part 8 CertiFicate Pinning

挑战

拦截流量并绕过证书验证。

网上hook脚本

setTimeout(function(){Java.perform(function (){console.log("");console.log("[.] Cert Pinning Bypass/Re-Pinning");

var CertificateFactory = Java.use("java.security.cert.CertificateFactory");var FileInputStream = Java.use("java.io.FileInputStream");var BufferedInputStream = Java.use("java.io.BufferedInputStream");var X509Certificate = Java.use("java.security.cert.X509Certificate");var KeyStore = Java.use("java.security.KeyStore");var TrustManagerFactory = Java.use("javax.net.ssl.TrustManagerFactory");var SSLContext = Java.use("javax.net.ssl.SSLContext");

// Load CAs from an InputStreamconsole.log("[+] Loading our CA...")var cf = CertificateFactory.getInstance("X.509");try {var fileInputStream = FileInputStream.$new("/data/local/tmp/cert-der.crt");}catch(err) {console.log("[o] " + err);}var bufferedInputStream = BufferedInputStream.$new(fileInputStream);var ca = cf.generateCertificate(bufferedInputStream);bufferedInputStream.close();

var certInfo = Java.cast(ca, X509Certificate);console.log("[o] Our CA Info: " + certInfo.getSubjectDN());

// Create a KeyStore containing our trusted CAsconsole.log("[+] Creating a KeyStore for our CA...");var keyStoreType = KeyStore.getDefaultType();var keyStore = KeyStore.getInstance(keyStoreType);keyStore.load(null, null);keyStore.setCertificateEntry("ca", ca);// Create a TrustManager that trusts the CAs in our KeyStoreconsole.log("[+] Creating a TrustManager that trusts the CA in our KeyStore...");var tmfAlgorithm = TrustManagerFactory.getDefaultAlgorithm();var tmf = TrustManagerFactory.getInstance(tmfAlgorithm);tmf.init(keyStore);console.log("[+] Our TrustManager is ready...");

console.log("[+] Hijacking SSLContext methods now...")console.log("[-] Waiting for the app to invoke SSLContext.init()...")

SSLContext.init.overload("[Ljavax.net.ssl.KeyManager;", "[Ljavax.net.ssl.TrustManager;", "java.security.SecureRandom").implementation = function(a,b,c) {console.log("[o] App invoked javax.net.ssl.SSLContext.init...");SSLContext.init.overload("[Ljavax.net.ssl.KeyManager;", "[Ljavax.net.ssl.TrustManager;", "java.security.SecureRandom").call(this, a, tmf.getTrustManagers(), c);console.log("[+] SSLContext initialized with our custom TrustManager!");}});

},0);

这里还没能理解透hook脚本的绕过思路,应该是替换证书让系统信任。毕竟android 7之后不再信任用户级的证书,只信任系统级的证书。

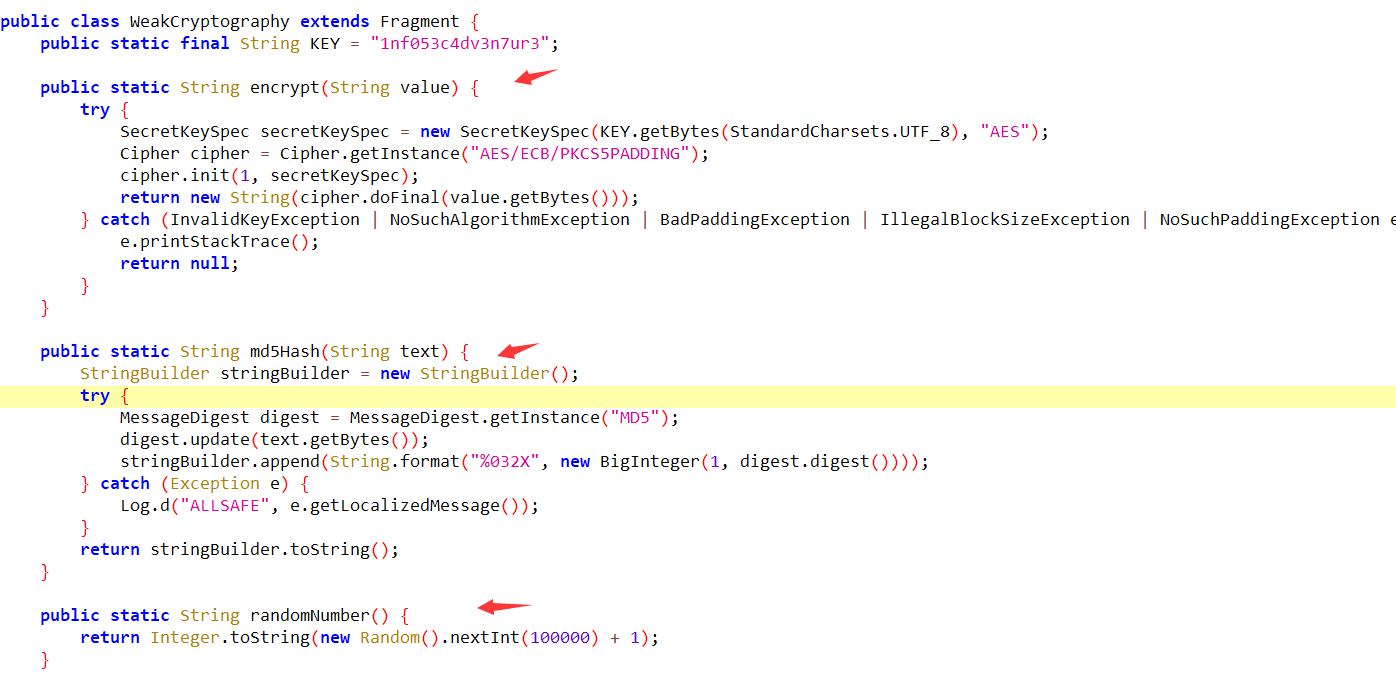

part 9 Weak Cryptography

挑战

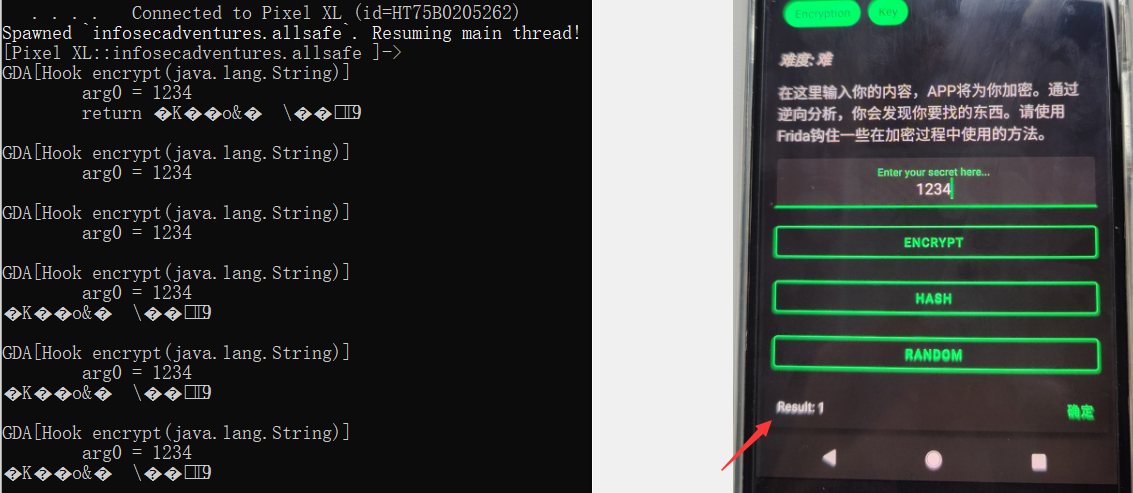

使用frida hook加密方法。

根据点击事件消息(Result:)定位到解密类 infosecadventures.allsafe.challenges.WeakCryptography 中,第一个加密方法是AES,这里已经给出了KEY:1nf053c4dv3n7ur3,使用的加密模式是ECB(不需要IV),但是因为最后输出的密文不是可见字符没办法写出对应的解密代码,如果最后输出的密文是base64或者hex密文就可以利用已知的KEY来编写解密函数。

frida hook 代码,可以根据自己的需要去hook参数或者返回值

setImmediate(function() {

Java.perform(function() {var targetClass='infosecadventures.allsafe.challenges.WeakCryptography';var methodName='encrypt';var gclass = Java.use(targetClass);gclass[methodName].overload('java.lang.String').implementation = function(arg0) {console.log('\nGDA[Hook encrypt(java.lang.String)]'+'\n\targ0 = '+arg0);var i=this[methodName](arg0);var re='1'console.log(i);return re;}

})

})

剩下的的md5和随机数字生成(跟参数加密没有关联)同上可以根据需要hook参数或者返回值。

part 10 Native Library

挑战

使用frida hook so层的加密函数。

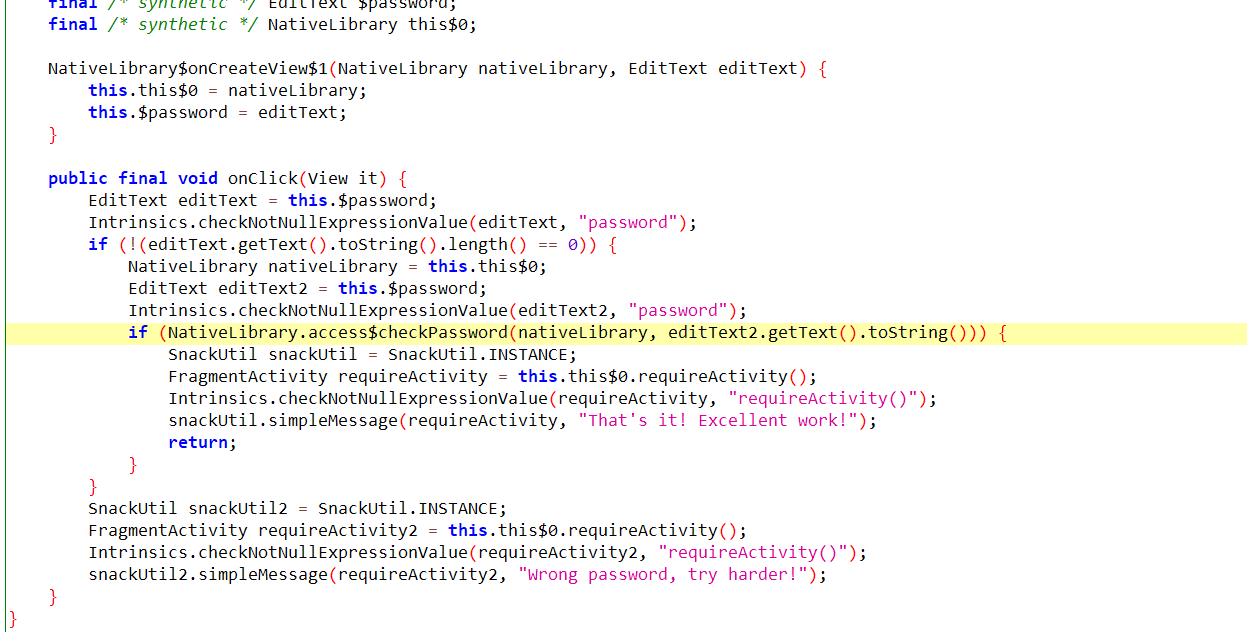

定位到处理类是infosecadventures.allsafe.challenges.NativeLibrary$onCreateView$1,跟进发现加密函数是在native层。

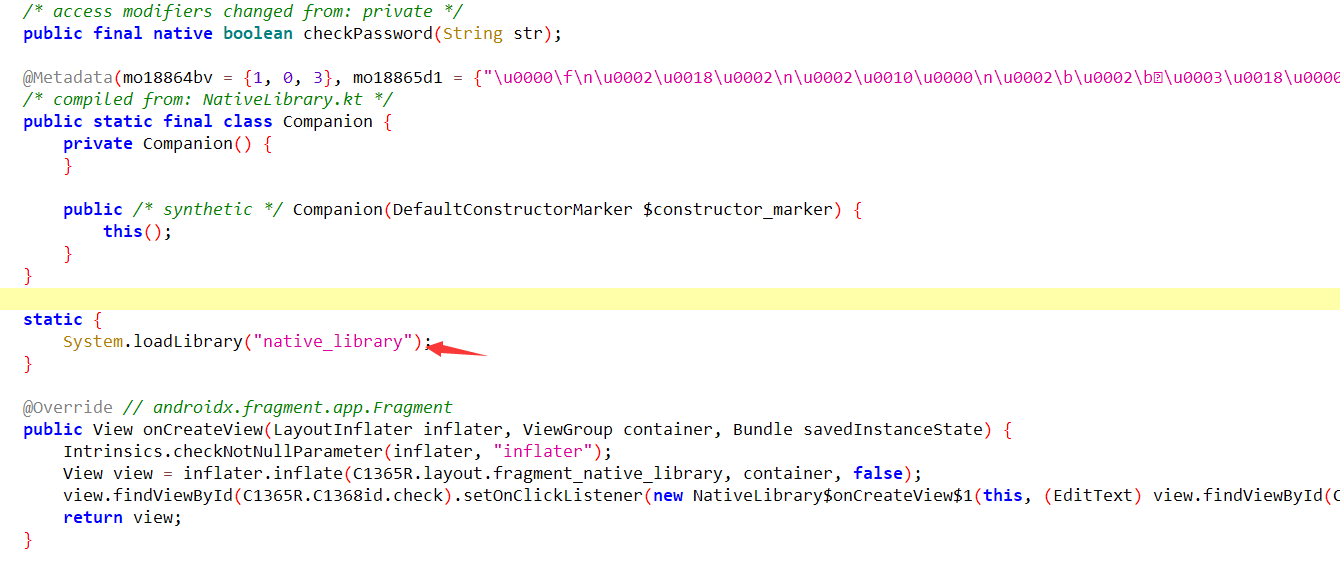

使用Ghidra反汇编so文件,查看伪代码,发现处理函数是Java_infosecadventures_allsafe_challenges_NativeLibrary_checkPassword。里面的checkPass是验证密码的函数,但我们主要hook Java_infosecadventures_allsafe_challenges_NativeLibrary_checkPassword函数为真便可以绕过。

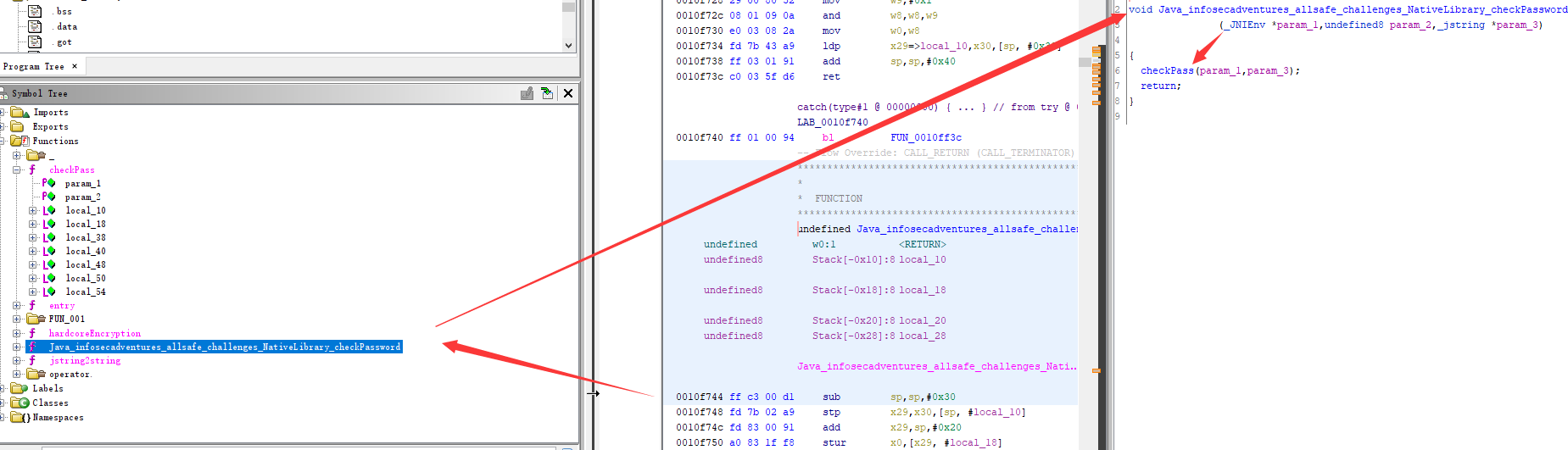

frida js脚本

Java.perform(function(){

//要hook的so名

var str_name_so = "libnative_library.so";

//要hook的函数名

var str_name_func = "Java_infosecadventures_allsafe_challenges_NativeLibrary_checkPassword";

var n_addr_func = Module.findExportByName(str_name_so , str_name_func);

console.log("[*] 目标hook函数的内存地址是: " + n_addr_func);

Interceptor.attach(n_addr_func,{//在hook函数之前执行的语句onEnter: function(args) {//console.warn("[*] Success Hook So!");}, //在hook函数之后执行的语句onLeave:function(retval){ console.warn("[*] 原始的So层函数返回值是:"+retval);var change=1; //定义修改返回的值retval.replace(change); //替换返回值,使结果为真console.error("[*] 篡改的So层函数返回值是:"+retval);}

});

});

这里不知道为什么刚开始执行的时候js报错,但是点击事件发生后就能获取到内存地址和hook返回值了,成功绕过。

总结

通过对app测试后也学习到了几个新的漏洞,例如Deep Link、WebView等,利用方式也千奇百怪。虽然过程中遇到了一些问题,但后面也都成功解决了,边学习边解题。现在主流的app都是加壳加so层加密,逆向难度大大增加,特别是在反汇编和审计伪c代码上要花费许多时间和精力。自己还得在java代码方面下功夫,掌握基本开发能力,为后续burp插件开发打下基础,同时也要掌握基本的java审计功能,在安卓逆向上至少不能因为看不懂代码而劝退。

![[spark]transformation算子](https://img-blog.csdnimg.cn/58d837291cf84f8d94f37f4cb13f1077.png)