文章目录

- 第 1 节 物理与环境安全

- 第 2 节 网络安全基础

- 第 3 节 网络安全技术与设备

- 第 1 部分 防火墙

- 第 2 部分 入侵检测系统

- 第 3 部分 其他安全产品

- 第 4 节 网络安全设计规划

第 1 节 物理与环境安全

- 1.场地选择

- 1.1 场地选择:自然条件、社会条件、其他条件。

- 1.2 抗震和承重:抗震及承重(国标 《结构抗震设计规范》)

- —特殊设防类

- —重点设防类

- —标准设防类(A 类、B 类、C 类)

- —普通机房

-

- 环境安全

- 2.1 防火:燃烧条件、材料、方式

- 2.2 电力:双电源、UPS、发电、多路供电

- 2.3 电磁:线路、设备、电源的电磁防护。

- 2.4 通风空调和供暖(HVAC):HVAC(下送风、上回风,侧送风、侧回风,正气压等)。

- 2.5 防静电手段:温度、湿度、接地。

- 2.6 应急照明。

- 2.7 应急通道、出口、标识。

-

- 区域与设备防护

- 3.1 物理区域的安全:区域范围、检测措施、访问控制(标识、指纹、IC 卡等)。

- 3.2 检测报警措施:CCTV、红外监控、特殊监控、声控、振动报警。

- 3.3 设备存放安全:责任人、环境、授权使用、维护、防丢失等安全。

第 2 节 网络安全基础

- 1.OSI 七层:物理、链路、网络、传输、会话、表示和应用。

- 2.安全开放互联体系架构

- 2.1 8 个机制:加密、数字签名、访问控制、完整性、路由控制、流量填充、公证、鉴别交换。

- 2.2 5 种服务:鉴别、完整性、保密性、访问控制、抗抵赖。

- 2.3 实现关系。

- 加密:保密

- 数字签名:完整性、鉴别、抗抵赖。

- 访问控制:访问控制。

- 完整性:完整。

- 路由控制:访问控制。

- 流量填充:保密性。

- 公证:抗抵赖。

- 鉴别交换:鉴别、访问控制。

- 2.4 网络层、应用层均实现 5 种服务。

- 3.封装和解封装:规则的标准化和接口标准化。

- 4.TCP/IP 四层:网络接口层、网络层、传输层、应用层。

- 5.四层的各层安全协议:

- 5.1 网络接口层:PPTP、L2F、L2TP

- 5.2 网络层:IPSEC(AH\ESP)

- 5.3 传输层:SSL、TLS(按照 ISO/OSI 的七层则其属于 4.5 层,按照TCP/IP 四层划分则其属于应用层)

- 5.4 应用层:X.509,SSH,PGP、S/MIME、PEM(后三个是电子邮件的安全协议)。

- 6.无线网络安全

- 6.1 结构:STA(终端)、AP(接入点)、AS(后端系统)

- 6.2 无线安全的问题:开发认证、信息泄露、共享密钥等。

- 6.3 无线网络安全的协议:

- (1)WEP:密码管理及加密有缺陷。

- (2)WPA/WPA2:加密传输、身份鉴别(AP 对 STA 的鉴别)。

- (3)WAPI:WAI 身份认证,WPI 加密封装;双向三鉴别和高强度传输加密(支持 ECC 算法)。

- 7.IPV6:地址数量是 2^128,内置 IPSEC 安全协议。

- 8.蓝牙:解决可信环境中的数据交换。

- 9.RFID 的安全。RF(10+KHZ-5.8GHZ)

第 3 节 网络安全技术与设备

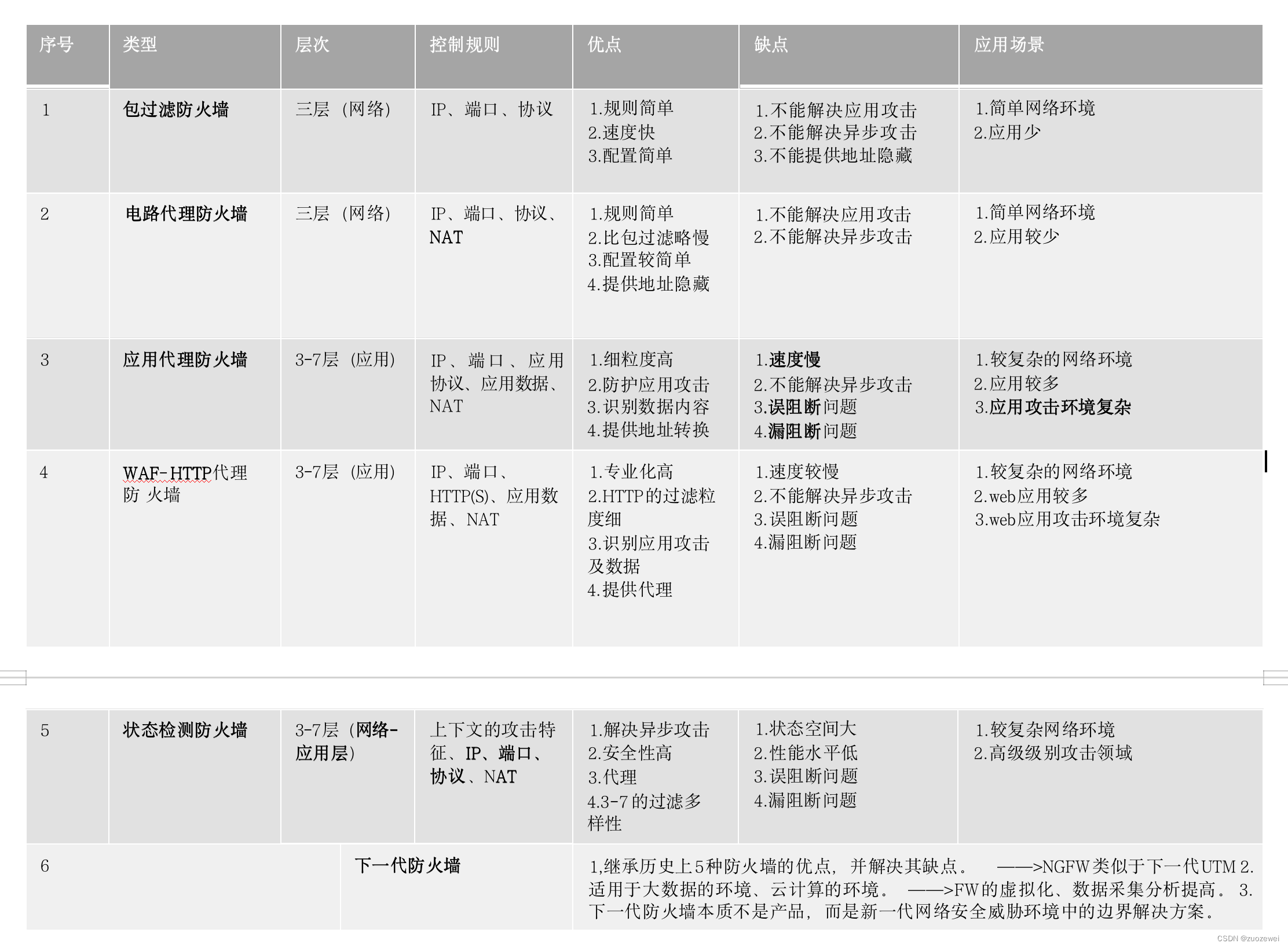

第 1 部分 防火墙

-

- 作用:边界的防护(访问控制)、隔离、访问控制、记录。

-

- 实现和分类:

- 实现和分类:

-

- NAT:静态、动态、端口。

- 优点:节约公网地址资源、隐藏内部网络信息。

- 缺点:暴漏防火墙外网口地址和网络位置。

-

- 部署

- 4.1 方式:单、双、DMZ 的方式。

- 4.2 方式:透明方式、路由方式(NAT)。

- 4.3 方式:未明确禁止则允许,未明确允许就是禁止。

第 2 部分 入侵检测系统

-

- 组成:事件产生器、事件分析、事件响应、数据库。

-

- 技术:

- 误用检测-特征检测-黑名单检测-标识检测

- 异常检测-状态检测-白名单检测-行为检测

- 对比如下:

- 误用检测技术:MISUSE-黑名单-特征-标识

- 优点:准确性-高,误报率-低。

- 缺点:完整性-低,漏报率-高。

- 异常检测技术:PROFILE-白名单-状态-行为

- 优点:完整性-高,漏报率-低,

- 缺点:准确性-低,误报率-高。

- 误用检测技术:MISUSE-黑名单-特征-标识

- 思考问题:在使用环境中,先启动白名单模式,再黑名单模式。

-

- 分类:

- 分类:

第 3 部分 其他安全产品

-

- 网闸:

- 组成:外网单元、隔离单元、内网单元。

- 原理:单向或双向的数据交换及摆渡原理,核心是物理隔离。

-

- IPS:防火墙和 IDS 功能的综合。

-

- UTM:统一威胁管理系统。

-

- SOC:资产管理、事件分析与安全态势感知、统一的安全配置部署。狭义、广义、大数据等之分。

-

- VPN 产品

- 5.1 IPSEC:基于网络层实现。

- — AH:身份鉴别、完整性校验、抗重放攻击。

- — ESP:在 AH 的基础上,数据包和数据流加密。

- — IPSEC:传输模式(透明模式)/隧道模式(路由模式)

- 5.2 SSL/TLS:基于 TCP/IP 四层应用层实现,支持对称加密和非对称密码的数字证书技术,TLS1.2/1.3 版本目前最安全。

- — 握手协议:身份鉴别、密钥协商。

- — 记录协议:数据加密、完整性校验。

第 4 节 网络安全设计规划

-

- IATF:三个核心是人、技术和操作;四个保护方面是本地计算环境、区域边界、网络基础设施和支撑性基础设施。

-

- 安全域:共享安全策略的集合,划分方法包括物理位置、部门、业务、数据、生产特性。

-

- IP 规划:从上到下、体系化、节约、扩展。

-

- VLAN 划分:MAC、端口、IP 组播等划分。

-

- 冗余:链路安全、设备的冗余及安全、负载均衡。

-

- 网络设备的配置及安全策略:身份鉴别、安全的访问、权限最小化、服务最小化、日志审计、配置备份、补丁升级、流量分析、网络审计等。

温馨提示:为了减少学习的负担和聚焦核心,知识点总结写的是关键的精要的要点,并非是知识点的全文,请一定进一步结合官方的教材进行扩充补充、理解和掌握全面,以免产生以偏概全的问题。