可信计算组织(Ttrusted Computing Group,TCG)是一个非盈利的工业标准组织,它的宗旨是加强在相异计算机平台上的计算环境的安全性。TCG于2003年春成立,并采纳了由可信计算平台联盟(the Trusted Computing Platform Alliance,TCPA)所开发的规范。现在的规范都不是最终稿,都还在不断的更新中,比如:TPM的规范就从原来的v1.0更新到v1.2,现在还在不断的修订。

Trusted-Platform-Module-Summary_04292008

总结

TPM 是一个能够安全存储用于认证平台(PC 或笔记本等)的数据的芯片或者说微控制器。这些数据包括密码、证书、机密密钥等。TPM 也可以用来存储平台度量值,用来保证平台一直可信。

认证(保证平台能够证明其和它声称的一样)和证明(帮助证明平台可信性的过程)是保证在所有环境下计算安全的必要步骤。

TPM 可以用在 PC 意外的计算设备上,比如手机、网络设备等。

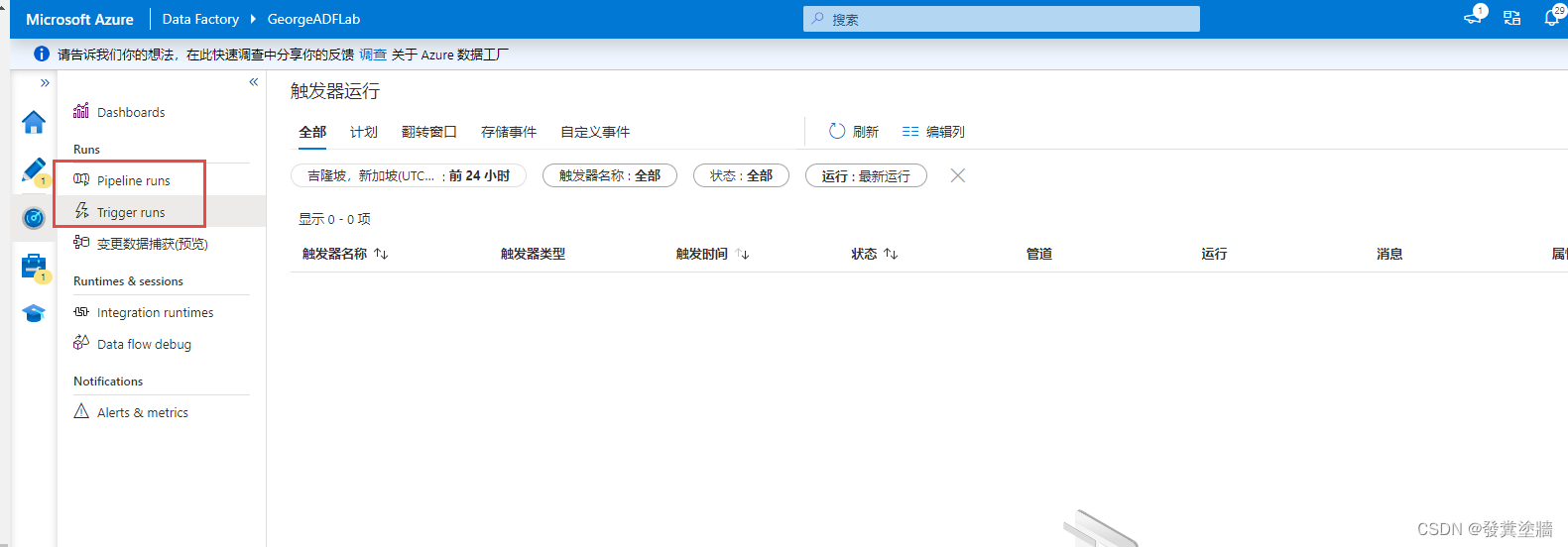

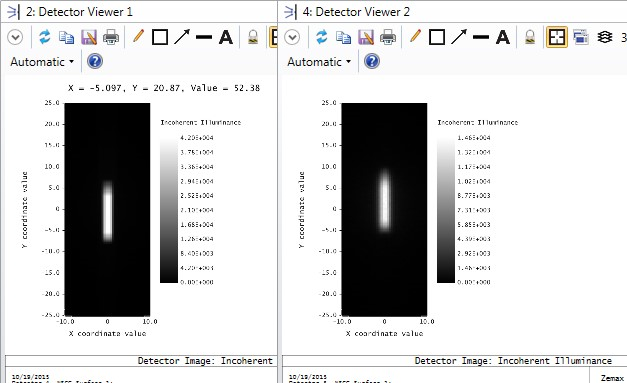

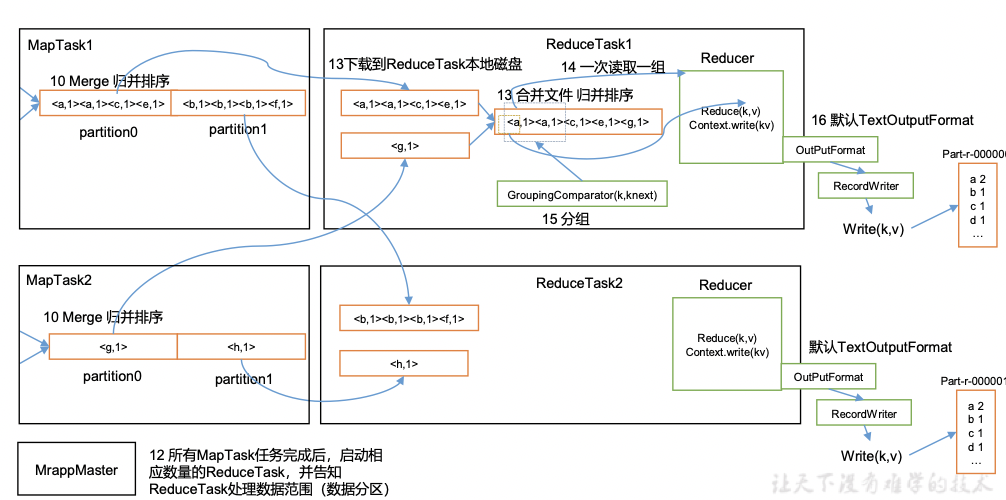

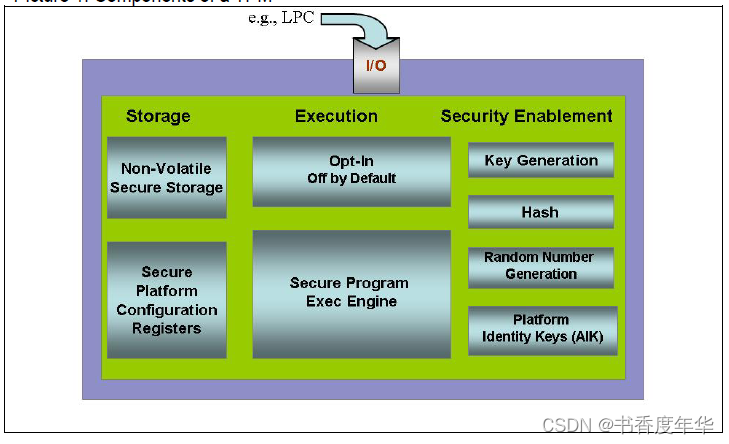

从图1可以看出,TPM 中包含的组件有:非易失安全存储、安全平台配置寄存器 PCR、安全程序执行引擎、平台身份密钥 AIK、随机数生成器、哈希、密钥生成以及安全 IO。

TPM 本质上是使用基于硬件密码学来保证硬件中的信息被更好的保护,防护外部软件攻击。基于此,可以开发出很多安全应用,它们将其密钥存储在TPM中。要想从这些应用中获取敏感信息相当困难,除非得到授权,即使设备被盗也没关系。如果通过非授权访问导致 TPM 配置改变,那么也就无法访问 TPM 中的数据,因为这些数据都是和配置信息密封在一起的,配置信息改变后,数据也就无法访问了。

虽然如此,我们仍然记住,TPM 不能控制 PC 上运行的软件。TPM 可以预先存储一些配置参数,但是需要其他应用来决定和实现对于这些信息访问的策略。

一些类似签名这种需要密钥的过程在 TPM 中能够变得更安全。军队关键应用需要更高的安全防护,比如安全邮件、安全文档管理,使用 TPM 能够达到这些安全要求。例如,如果在 PC 开机过程中如果 TPM 检测到 PC 的配置有变化,访问更高安全级别的应用将被阻止除非对此进行特殊处理。使用 TPM 能够安全的对邮件进行签名,通过远程证明,可信网络中的其他设备可以决定是否相信其他设备。证明以及其他 TPM 过程不会传输任何平台用户的个人信息。

这些能力能够提升很多计算领域的安全性,包括电子商务、政务服务、在线银行、通信安全等其他对安全有要求的领域。基于硬件的安全能够提升对 VPN 的保护、无线传感器网络、文件加密(比如微软的 BitLocker)以及密码/PIN/凭证管理等。TPM 规范是操作系统无关的,其软件栈已经在很多操作系统上可用。

TPM 1.2 是用 RSA、SHA1、HMAC密码算法。

可信计算组织(TCG)是一个由约140家公司组成的国际标准机构,致力于创建规范,这些规范定义了PC TPM、其他设备的可信模块、可信基础设施要求、操作可信环境所需的API和协议。规范完成后,将发布给技术社区,并可从TCG网站下载。

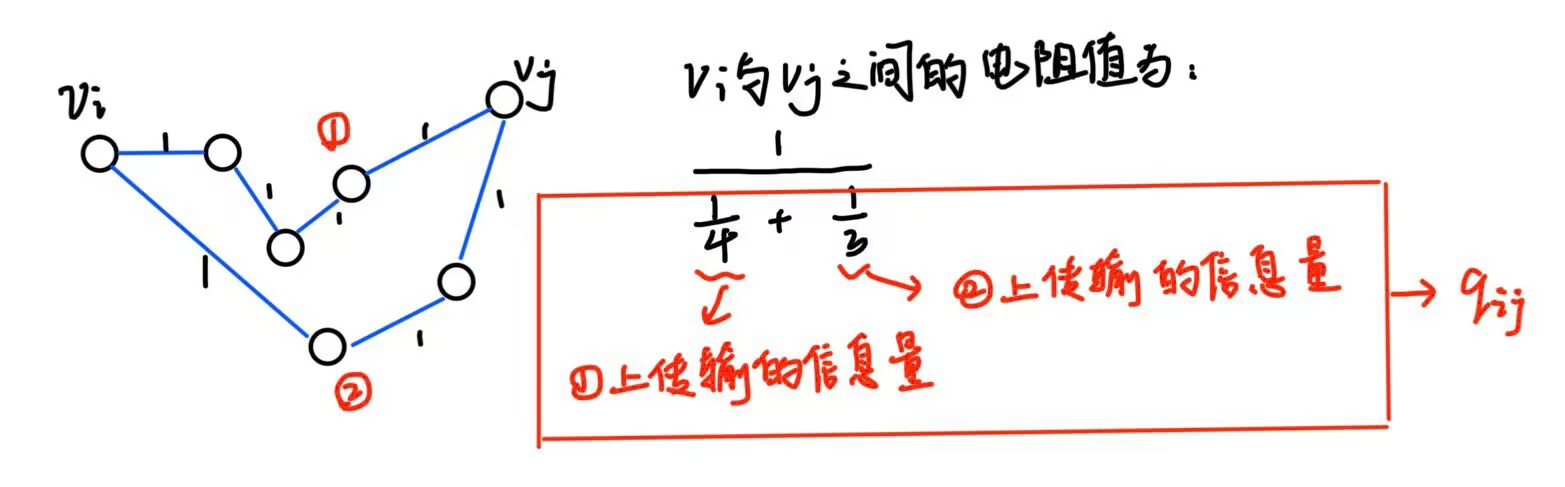

如果没有标准的安全程序和共享规范,可信环境的组件就不可能进行互操作,可信计算应用程序也无法在所有平台上运行。特定解决方案无法确保全球互操作性,而且由于对加密和安全专业知识的访问更加有限,严格审查过程的可用性降低,因此无法提供可比水平的保证。从密码学的角度来看,为了与平台、其他平台和基础设施的其他元素互操作,可信模块必须能够使用相同的加密算法,这些算法经过了彻底的测试,并在发现漏洞时逐步替换或改进。在专有算法的情况下,情况并非如此。

根据市场研究报告,2007年售出了超过1亿台带有TPM的品牌PC和笔记本电脑。服务器产品开始发货基于 TPM 的应用程序,如安全电子邮件或文件加密,已经使用 TCG 规范实现。使用TCG原理来增强通信安全性的可信网络连接(TNC)产品也在上市。存储(硬盘驱动器)和移动可信模块(移动电话)的规范草案已经发布。

How_to_Use_TPM_Whitepaper_20090302_Final_3_

如何使用 TPM

利用 TPM 固有安全性实现基于硬件的终端安全指南

你真的能为一个车钥匙丢在车里时被偷的人感到难过吗?令人惊讶的是,非常类似的,许多IT管理员就是这样做的,他们没有使用自己的安全功能。TCG 安全信任根,即可信平台模块(TPM),几乎当今销售的所有企业级计算机都已经集成。

TPM是一种安全密码集成电路(IC),提供了一种基于硬件的方法来管理用户身份验证、网络访问、数据保护等,将安全性提高到比基于软件的安全。对于许多IT和运维人员来说,令人惊讶的是,TPM 可以和的企业硬件一起使用,如网络策略实施点、防火墙、Cisco交换机和路由器以及其他802.1x兼容设备。国际标准组织(ISO)的JTC1(ISO/IEC联合委员会1)已批准将TCG的TPM 1.2规范转换为ISO/IEC,标准随着目前正在进行的意见解决流程的完成 ISO/IEC 11889,第1-4部分预计将于2009年上半年发布。这将使 TPM 成为更加完善的标准安全工具,然而奇怪的是,许多组织没有利用它能力。为什么呢?潜在增加的成本和复杂性是不使用TPM的两个最常见的原因。

由于TPM作为标准设备提供,在企业层面上成本很低或没有额外成本,有超过1亿台计算机具有TPM,真正的问题肯定是复杂性,或者,事实证明,是感知到的复杂性。

一个例子是驳斥复杂性神话的最佳方式。它只需要四个简单步骤即可启用并使用TPM。

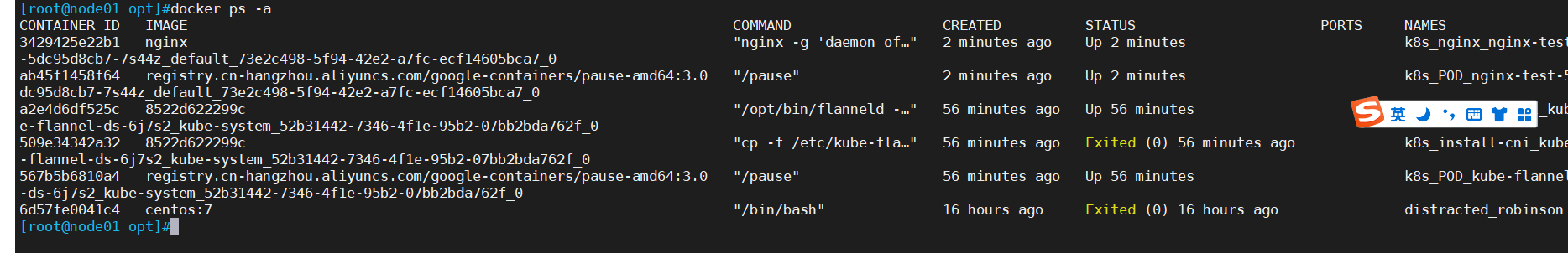

1. 从 BIOS 开启 TPM

2. 加载可用的 TPM 攻击软件

3. 开启 TPM 并获取所有权

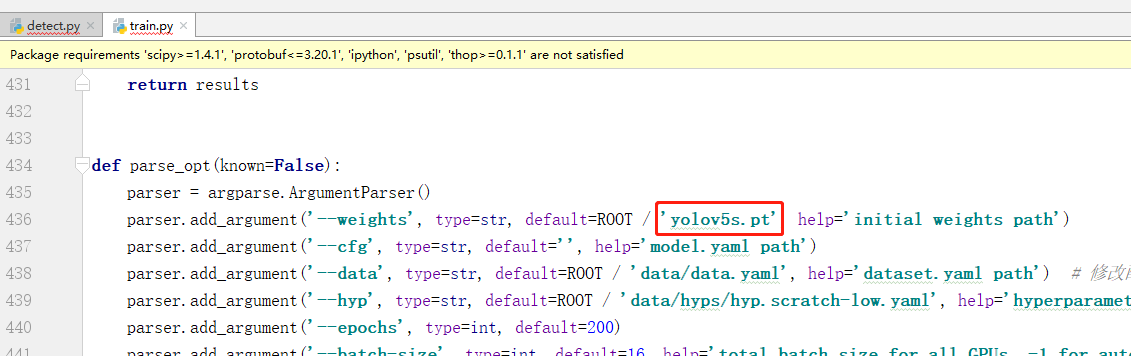

4. 使用 TPM 生成特定的密钥比如从微软 CA 获取 VPN 证书。为了提升 TPM 的安全性,微软 CA 需要被告知使用哪一个密码安全服务商(CSP)。选择后,TPM 会生成对应的密钥对。

这些是使用 TPM 能力的第一步。有些供应商提供一些应用能够远程预配置 TPM 并管理它,省去了和每个系统接触的过程。采用这种方式,成千上万个系统可以很快实现安全配置。

一旦 TPM 被激活,用户就可以轻松的加密文件、文件夹、邮件以及安全的管理密码。为了多因子认证要求,TPM 补充了指纹读取器并将密钥和指纹安全的联系到一起,TPM 可以被用作智能卡读卡器。

计算机制造商和微软提供了详细的如何使用 TPM 的指令,包括

惠普和微软

HP-UX Trusted Computing Services Administrator's Guide HP-UX 11i v2 from Hewlett Packard and A Step-by-Step Guide to Enable Windows BitLocker Drive Encryption from Microsoft.

宏基、dell、富士康、联想(IBM)、东芝等其他电脑供应商的 TPM 使用方法类似。不过这只是开始,很多其他供应商提供了软件和应用工具来简化 TPM 使用的流程。这些包括:

• Award TCG Agent from Phoenix Technologies

• Core TCG Software Stack from NTRU Cryptosystems

• Embassy Trust Suites and EMBASSY Remote Administration Server (ERAS) from Wave

Systems

• TPM Professional Management and Support Package from Infineon Technologies AG

• Additional Developer Resource tools from TCG Members

将TPM作为现有计算机的组成部分,并获得其他企业硬件如作为Cisco路由器、集中器和交换机以及本机支持公共的防火墙、密钥基础设施(PKI)认证,该软件可以将企业安全提升到更高的级别。

IT管理员可以从本网关地获得证书(CA)并移动这些证书到进行身份验证软件组件的硬件,用户登录到域时或网络,基于硬件中的凭证执行身份验证。这提供了基于硬件的无线认证网络和虚拟专用网络(VPN),同时消除用户共享网络时共享密钥的麻烦。启用TPM后,系统管理服务器(SMS)和传统企业工具可以降低证书使用SMS和active directory 把证书固化到平台上,从而最小化随后的用户交互。

相比手动启用TPM机器,一些基础设施工具可以帮助企业快速增强网络和数据安全

参考

1.TCG 工作组规范合集

2. 更多 TPM 应用信息参考 https://www.trustedcomputinggroup.org/news/Industry_Data/TPM_applications_paper_March_28_2008.pdf.

术语

TCG,可信计算组织;

TPM,可信平台模块;

可信度量,主体通过密码学方法对客体进行度量的方法;

皮格马利翁效应心理学指出,赞美、赞同能够产生奇迹,越具体,效果越好~

“收藏夹吃灰”是学“器”练“术”非常聪明的方法,帮助我们避免日常低效的勤奋~